Últimamente, no podemos dejar de notar un ciclo sin fin en el que más empresas invierten en la prevención de amenazas; más hackers se adaptan y continúan penetrando en las empresas.

Para empeorar las cosas, la detección de estas penetraciones aún lleva demasiado tiempo con un tiempo de permanencia promedio que supera los 100 (!) Días.

Para mantener protegida a la empresa, TI necesita encontrar una manera de romper este ciclo interminable sin comprar herramientas complejas de seguridad y análisis de datos y contratar a los profesionales de seguridad adecuados (calificados y costosos) para operarlas.

Resumen

Introduzca MDR

Un servicio de seguridad avanzado, Detección y respuesta administradas (MDR), brinda detección y respuesta continuas a amenazas, aprovechando la IA y el aprendizaje automático para investigar, alertar y contener amenazas.

MDR se está volviendo popular y está ganando terreno. De hecho, Gartner pronostica que para 2024, el 25 % de las organizaciones utilizará servicios de MDR, frente a menos del 5 % actual. Y para 2024, el 40 % de las medianas empresas usarán MDR como su único servicio de seguridad administrado (fuente: Guía de mercado de Gartner para servicios administrados de detección y respuesta, publicada el 15 de julio de 2019 – ID G00367208).

MDR es la esperanza de la industria para romper el ciclo de agregar más y más herramientas de prevención de amenazas, ya que los piratas informáticos aumentan continuamente sus capacidades de ataque. Sin embargo, para obtener visibilidad de todo el tráfico de la red, fundamental para una detección y respuesta efectivas, los servicios MDR tradicionales requieren la instalación de software y hardware dedicados en toda la red de una empresa.

Este modelo de implementación es costoso y complejo, lo que hace que muchas empresas pospongan la implementación de los servicios de MDR y dejen su red en riesgo.

Houston, tenemos un triple problema

1 – Toda empresa es un objetivo para los piratas informáticos, independientemente de su tamaño o tipo de negocio. Según el Informe de investigaciones de violación de datos (DBIR) de Verizon de 2019, el 43 % de las violaciones involucraron a víctimas de pequeñas empresas; El 10% fueron infracciones de la industria financiera y el 15% fueron infracciones que involucraron a organizaciones de atención médica.

2 – Además de eso, las empresas siempre deben asumir lo peor, como Gartner afirma claramente: «La suposición debe ser que la organización se verá comprometida, que la capacidad del hacker para penetrar en los sistemas nunca se contrarrestará por completo. El monitoreo continuo de los sistemas y el comportamiento es el única forma de detectar amenazas de forma fiable antes de que sea demasiado tarde».

3 – Como resultado, las empresas deben estar en guardia continuamente, presentando un gran desafío para TI en términos de recursos y habilidades internas. Además, según el DBIR, «el 56% de las infracciones tardaron meses o más en descubrirse», por lo que durante este largo tiempo de permanencia el malware se distribuye, se esparce por toda la empresa y, cuando se activa, el daño causado se multiplica.

En resumen, si todas las empresas son objetivos y siempre deben asumir que están bajo ataque, entonces TI debe estar vigilando las 24 horas del día, los 7 días de la semana. Hmmm, ¿suena esto poco práctico para alguien más?

Vale, hemos tenido un problema. Conozca a Cato MDR.

Cato MDR se incorpora a la plataforma SASE de Cato, superando las complicaciones del MDR tradicional. Cato tiene como objetivo romper el ciclo interminable de amenazas crecientes y piratas informáticos al acecho. ¿Cómo? Al permitir que los clientes que usan Cato Cloud, descarguen el proceso intensivo de recursos y dependiente de habilidades de detección de puntos finales comprometidos, a su equipo SOC. El equipo tiene una visibilidad instantánea y clara de todo el tráfico, y no es necesario que los clientes implementen sondas de red o agentes de software adicionales.

Cato recopila, indexa y almacena automáticamente los metadatos de cada flujo de tráfico de Internet y WAN que atraviesa Cato Cloud. Los algoritmos de agregación de datos y aprendizaje automático extraen todo el contexto de la red del enorme almacén de datos de Cato y detectan cualquier indicador de malware en las redes de los clientes. El equipo SOC de Cato evalúa las fallas de tráfico y alerta a los clientes sobre cualquier amenaza activa.

Un vistazo detrás de cámaras

Cato afirma que su servicio MDR protege a los clientes y el tiempo de permanencia se reduce de meses a solo 1 o 2 días. Tuvimos que mirar más de cerca para entender si esto es posible y cómo. Esto es lo que encontramos.

El servicio MDR de Cato ofrece estas capacidades clave:

- Recopilación de datos de huella cero: Cato puede acceder a toda la información relevante para el análisis de amenazas, ya que sirve como plataforma de red del cliente (recuerde, Cato MDR está integrado en la plataforma SASE de Cato). Esto elimina la necesidad de más instalaciones, y todo lo que les queda a los clientes es suscribirse al servicio.

- Caza de amenazas automatizada: Cato usa big data y algoritmos de aprendizaje automático para explorar la red en busca de flujos sospechosos, que se basan en los muchos atributos de flujo disponibles para Cato. Estos incluyen la identificación precisa de la aplicación del cliente, la geolocalización, la evaluación de riesgos del destino según la IP, la categoría de la URL, la estructura del nombre de la URL, la frecuencia de acceso y más.

- Verificación humana: El equipo SOC de Cato inspecciona los flujos sospechosos a diario y cierra la investigación por tráfico benigno.

- Contención de amenazas a nivel de red: Cato alerta a los clientes en caso de una amenaza verificada y, en función de una política predefinida, aplicará la contención de amenazas a nivel de red mediante el bloqueo del tráfico de red.

- Reparación guiada: Cato proporciona el contexto de las amenazas para futuras referencias de TI y recomienda las acciones que se deben tomar para remediarlo.

Capacidades geniales adicionales

Enfoque multidimensional:

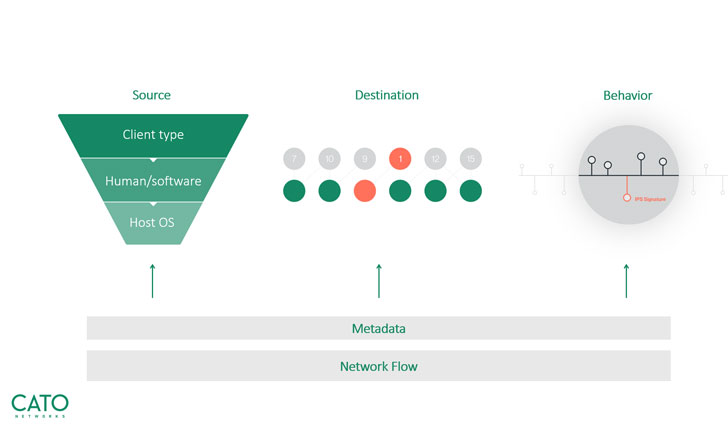

Cato tiene visibilidad completa de todo el tráfico de la red. De cada flujo de red que pasa a través de su servicio MDR, Cato extrae y recopila metadatos sobre lo siguiente:

- Fuente – Cato distingue entre tráfico humano y no humano, tipo de cliente, datos del sistema operativo,

- y más.

- Destino – Cato ve la popularidad, la categoría y la reputación.

- Conducta – Cato conoce los patrones de tráfico, como la frecuencia y el volumen de datos.

Luego, Cato almacena todos estos metadatos en su repositorio de big data.

|

| El enfoque multidimensional único de Cato |

Caza de amenazas:

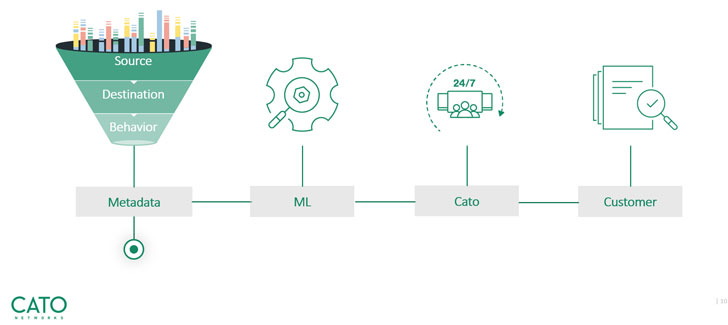

Nos acercamos a la tecnología de búsqueda de amenazas de Cato y aprendimos que Cato reduce una cantidad diaria de millones de flujos a solo 10-20 flujos, que en realidad deben ser investigados por su equipo SOC. Luego, el equipo revisa la lista y se asegura de que a los clientes solo se les notifiquen las amenazas confirmadas que necesitan atención. Esto elimina lo que todos tememos: los falsos positivos.

|

| Búsqueda de amenazas: de millones de eventos a un elemento útil y significativo |

Tutorial de servicio

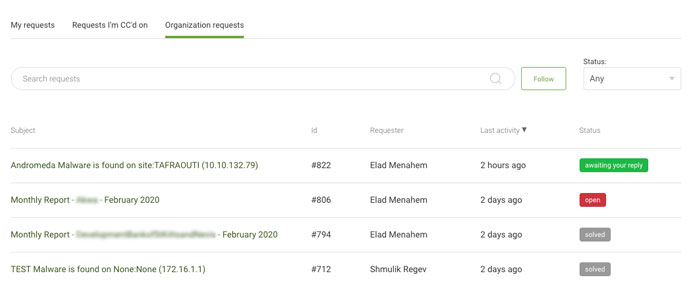

El portal Cato MDR es donde los clientes manejan todas las solicitudes y actividades. El portal incluye un sistema de tickets en línea, a través del cual se informan todas las amenazas y se realiza un seguimiento de su estado de reparación. Descubrimos que el portal es intuitivo y se explica por sí mismo; nos complace guiarlo a través de un recorrido rápido:

Una vez que inicie sesión en el portal, podrá ver el estado detallado de las actividades de su empresa.

|

| Ver todas las actividades y solicitudes de la empresa |

Para cada categoría de solicitud, puede ver un resumen de todos los tickets activos que incluyen: el número de ID de una solicitud específica, el nombre del solicitante, la hora de la última actividad realizada en la solicitud y el estado del ticket.

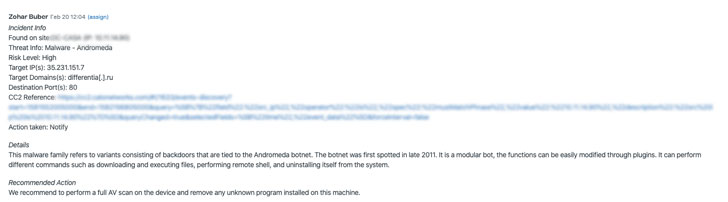

Al hacer clic en cualquiera de las solicitudes, pudimos profundizar en sus detalles. Cada incidente de amenaza incluye la siguiente información detallada:

- Nombre e IP del sitio en el que se descubrió una amenaza.

- Tipo y nombre de la amenaza.

- Nivel de riesgo de un tipo de amenaza específico.

- Dirección IP interna/externa que es el objetivo de un ataque.

- Nombre de dominio que hace referencia a la dirección IP de un servidor.

- Número de puerto de destino de un canal de comunicación.

- Referencia y enlace al descubrimiento de eventos de Cato (Instant Insight).

- Acción tomada por el equipo SOC de Cato.

- Referencia adicional a una amenaza o ataque específico.

- Acción recomendada que deben tomar los clientes para eliminar una amenaza.

|

| Profundice en cualquier solicitud |

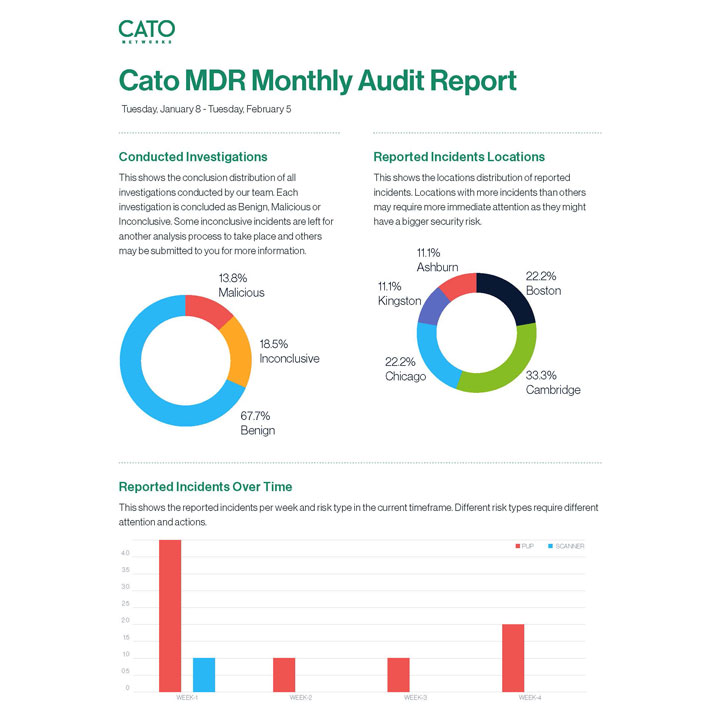

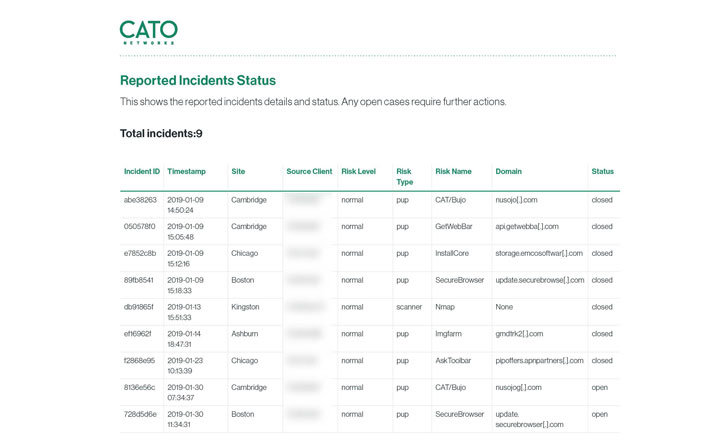

Cato MDR genera informes mensuales que enumeran todas las investigaciones anteriores y en curso e incluyen una sección de resumen ejecutivo, que encontramos especialmente beneficiosa para compartir fácilmente con colegas y gerentes relevantes.

|

|

Informes mensuales de auditoría de todos los eventos. |

Envolver

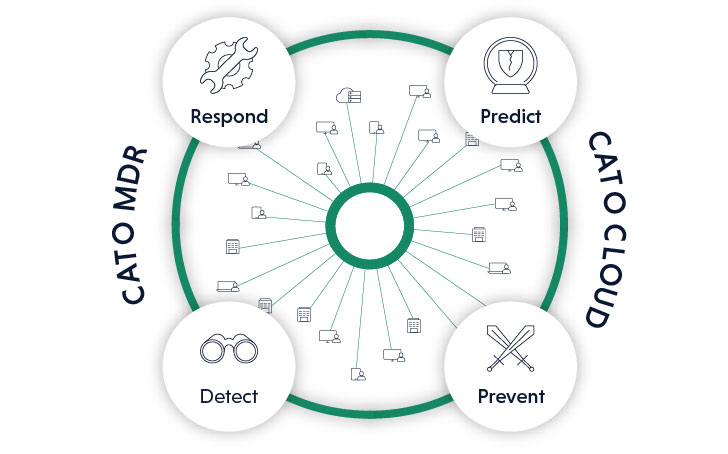

Cato MDR nos convenció (y a los clientes de Cato) con sus capacidades sofisticadas por un lado y su portal fácil de usar por el otro. Pero sobre todo nos impresionó la paz y la tranquilidad que brinda a las empresas y sus equipos de TI. Cato es compatible con las cuatro etapas de Gartner de una arquitectura de seguridad adaptable.

La pila de seguridad integrada de Cato aborda las etapas de predicción y prevención, y Cato MDR concluye con las etapas restantes de detección y respuesta.

|

| Cato MDR agrega Detección y Respuesta a la Predicción y Prevención ya proporcionada por Cato Cloud |

¡Grandes LIKE Cato Networks!