Los investigadores de ciberseguridad revelaron detalles sobre 13 vulnerabilidades en la aplicación de monitoreo de red Nagios que un adversario podría abusar para secuestrar la infraestructura sin la intervención de ningún operador.

«En un entorno de telecomunicaciones, donde una empresa de telecomunicaciones está monitoreando miles de sitios, si el sitio de un cliente está completamente comprometido, un atacante puede usar las vulnerabilidades para comprometer la empresa de telecomunicaciones y luego cualquier otro sitio de cliente monitoreado», Adi Ashkenazy, director ejecutivo de ciberseguridad de Australia. firma Skylight Cyber, dijo a The Hacker News por correo electrónico.

Nagios es una herramienta de infraestructura de TI de código abierto análoga a SolarWinds Network Performance Monitor (NPM) que ofrece servicios de monitoreo y alerta para servidores, tarjetas de red, aplicaciones y servicios.

Los problemas, que consisten en una combinación de fallas de ejecución remota de código autenticado (RCE) y escalada de privilegios, se descubrieron y se informaron a Nagios en octubre de 2020, luego de lo cual se remediaron en noviembre.

El principal de ellos es CVE-2020-28648 (puntaje CVSS: 8.8), que se refiere a una validación de entrada incorrecta en el componente Auto-Discovery de Nagios XI que los investigadores usaron como punto de partida para desencadenar una cadena de explotación que encadena un total de cinco vulnerabilidades para lograr un «poderoso ataque aguas arriba».

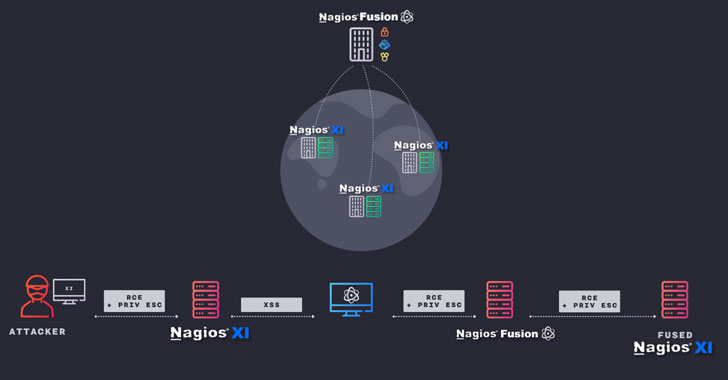

«Es decir, si nosotros, como atacantes, comprometemos el sitio de un cliente que está siendo monitoreado usando un servidor Nagios XI, podemos comprometer el servidor de administración de la compañía de telecomunicaciones y cualquier otro cliente que esté siendo monitoreado», dijeron los investigadores en un artículo publicado. la semana pasada.

Dicho de otra manera; el escenario de ataque funciona apuntando a un servidor Nagios XI en el sitio del cliente, usando CVE-2020-28648 y CVE-2020-28910 para obtener RCE y elevar los privilegios a «root». Con el servidor ahora efectivamente comprometido, el adversario puede enviar datos corruptos al servidor Nagios Fusion ascendente que se usa para proporcionar una visibilidad centralizada de toda la infraestructura al sondear periódicamente los servidores Nagios XI.

«Al contaminar los datos devueltos por el servidor XI bajo nuestro control, podemos activar Cross-Site Scripting [CVE-2020-28903] y ejecutar código JavaScript en el contexto de un usuario de Fusion «, dijo Samir Ghanem, investigador de Skylight Cyber.

La siguiente fase del ataque aprovecha esta capacidad de ejecutar código JavaScript arbitrario en el servidor Fusion para obtener RCE (CVE-2020-28905) y permisos elevados (CVE-2020-28902) para tomar el control del servidor Fusion y, en última instancia, irrumpir en servidores XI ubicados en otros sitios de clientes.

Los investigadores también publicaron una herramienta de posexplotación basada en PHP llamada SoyGun que encadena las vulnerabilidades y «permite que un atacante con las credenciales de usuario de Nagios XI y acceso HTTP al servidor Nagios XI tome el control total de una implementación de Nagios Fusion».

A continuación se incluye un resumen de las 13 vulnerabilidades:

- CVE-2020-28648 – Ejecución de código remoto autenticado de Nagios XI (desde el contexto de un usuario con pocos privilegios)

- CVE-2020-28900 – Aumento de privilegios de Nagios Fusion y XI desde nagios eso raíz a través de upgrade_to_latest.sh

- CVE-2020-28901 – Aumento de privilegios de Nagios Fusion desde apache eso nagios a través de la inyección de comandos en el parámetro component_dir en cmd_subsys.php

- CVE-2020-28902 – Aumento de privilegios de Nagios Fusion desde apache eso nagios a través de la inyección de comandos en el parámetro de zona horaria en cmd_subsys.php

- CVE-2020-28903 – XSS en Nagios XI cuando un atacante tiene control sobre un servidor fusionado

- CVE-2020-28904 – Aumento de privilegios de Nagios Fusion desde apache eso nagios a través de la instalación de componentes maliciosos

- CVE-2020-28905 – Ejecución de código remoto autenticado por Nagios Fusion (desde el contexto de un usuario con pocos privilegios)

- CVE-2020-28906 – Aumento de privilegios de Nagios Fusion y XI desde nagios eso raíz a través de la modificación de fusion-sys.cfg / xi-sys.cfg

- CVE-2020-28907 – Aumento de privilegios de Nagios Fusion desde apache eso raíz a través de upgrade_to_latest.sh y modificación de la configuración del proxy

- CVE-2020-28908 – Aumento de privilegios de Nagios Fusion desde apache eso nagios a través de la inyección de comandos (causada por una desinfección deficiente) en cmd_subsys.php

- CVE-2020-28909 – Aumento de privilegios de Nagios Fusion desde nagios eso raíz a través de la modificación de scripts que pueden ejecutarse como sudo

- CVE-2020-28910 – Escalada de privilegios getprofile.sh de Nagios XI

- CVE-2020-28911 – Divulgación de información de Nagios Fusion: el usuario con menos privilegios puede autenticarse en el servidor fusionado cuando se almacenan las credenciales

Dado que SolarWinds fue víctima de un importante ataque a la cadena de suministro el año pasado, apuntar a una plataforma de monitoreo de red como Nagios podría permitir que un actor malicioso orqueste intrusiones en las redes corporativas, expanda lateralmente su acceso a través de la red de TI y se convierta en un punto de entrada para amenazas más sofisticadas. .

«La cantidad de esfuerzo que se requirió para encontrar estas vulnerabilidades y explotarlas es insignificante en el contexto de los atacantes sofisticados, y específicamente de los estados-nación», dijo Ghanem.

«Si pudiéramos hacerlo como un proyecto paralelo rápido, imagine lo simple que es esto para las personas que dedican todo su tiempo a desarrollar este tipo de vulnerabilidades. Combine eso con la cantidad de bibliotecas, herramientas y proveedores que están presentes y se pueden aprovechar en una red moderna, y tenemos un problema importante en nuestras manos».