Los investigadores de seguridad cibernética han encontrado fallas de seguridad críticas en dos populares sistemas industriales de acceso remoto que pueden explotarse para prohibir el acceso a los pisos de producción industrial, piratear las redes de la empresa, manipular datos e incluso robar secretos comerciales confidenciales.

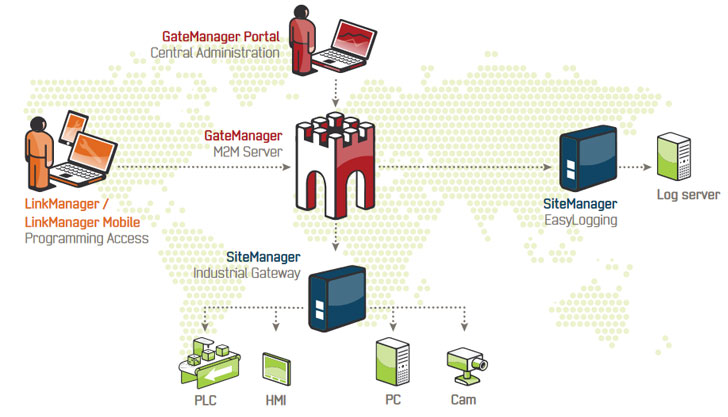

Las fallas, descubiertas por OTORIO, con sede en Tel Aviv, se identificaron en SiteManager y GateManager de B&R Automation, y mbCONNECT24 de MB Connect Line, dos de las populares herramientas de mantenimiento remoto utilizadas en los sectores automotriz, energético, de petróleo y gas, metalúrgico y de embalaje para conectar a activos industriales desde cualquier parte del mundo.

Seis fallas en SiteManager y GateManager de B&R Automation

Según un aviso publicado por la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) el miércoles, la explotación exitosa de las vulnerabilidades de B&R Automation podría permitir «divulgación arbitraria de información, manipulación y una condición de denegación de servicio».

Las fallas, que van desde el cruce de rutas hasta la autenticación incorrecta, afectan a todas las versiones de SiteManager anteriores a la v9.2.620236042, GateManager 4260 y 9250 anteriores a la v9.0.20262 y GateManager 8250 anteriores a la v9.2.620236042.

Nikolay Sokolik y Hay Mizrachi de OTORIO descubrieron que al explotar estas seis vulnerabilidades (CVE-2020-11641 a CVE-2020-11646), un atacante autenticado con acceso a la solución a través de una licencia general podría ver información confidencial sobre otros usuarios, sus activos, y sus procesos, aun cuando pertenezcan a una organización distinta a la del adversario.

«Esta información puede ser utilizada por atacantes para apuntar a otras organizaciones y sus sistemas industriales», dijo OTORIO.

«Además, los piratas informáticos pueden engañar a los usuarios para que ingresen a sitios extranjeros maliciosos a través de alertas y mensajes falsos del sistema. El atacante también puede desencadenar un reinicio repetido tanto de GateManager como de SiteManager, lo que eventualmente conduce a una pérdida de disponibilidad y detiene la producción».

Una falla RCE en mbCONNECT24

Del mismo modo, mymbCONNECT24 y mbCONNECT24 versiones v2.6.1 y anteriores se han encontrado vulnerables a cuatro problemas de seguridad diferentes que podrían hacer posible que un atacante que haya iniciado sesión acceda a información arbitraria a través de inyección SQL, robe detalles de la sesión al realizar una solicitud entre sitios. falsificación (CSRF) con solo un enlace diseñado específicamente, y aproveche las bibliotecas de terceros obsoletas y sin usar que se incluyen con el software para obtener la ejecución remota del código.

La vulnerabilidad RCE es la más grave de todas, con una puntuación CVSS de 9,8 sobre un máximo de 10.

Aunque estas fallas ya se han solucionado, el desarrollo es otro recordatorio de cómo las debilidades en las soluciones de acceso remoto pueden tener consecuencias destructivas en la infraestructura crítica.

Por su parte, CISA ha recomendado minimizar la exposición de la red para todos los dispositivos del sistema de control, además de poner las redes del sistema de control y los dispositivos remotos detrás de firewalls y aislarlos de la red empresarial.

«Cuando se requiera acceso remoto, use métodos seguros, como redes privadas virtuales (VPN), reconociendo que las VPN pueden tener vulnerabilidades y deben actualizarse a la versión más reciente disponible», advirtió la agencia. Además, reconozca que la VPN es tan segura como los dispositivos conectados».