El Instituto de Investigación de Energía Atómica de Corea (KAERI) estatal de Corea del Sur reveló el viernes que su red interna fue infiltrada por presuntos atacantes que operaban desde su contraparte del norte.

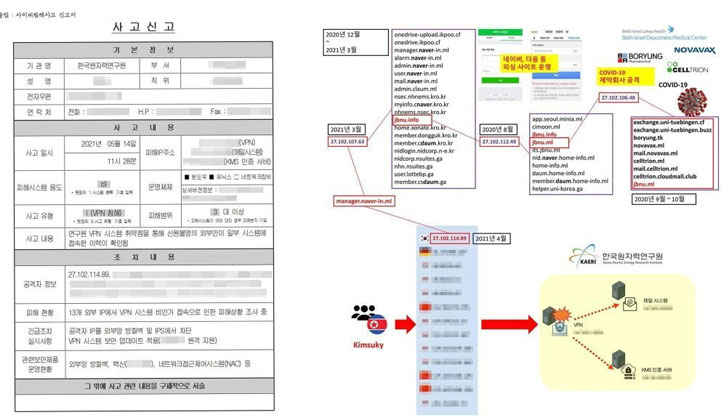

Se dice que la intrusión tuvo lugar el 14 de mayo a través de una vulnerabilidad en un proveedor de red privada virtual (VPN) no identificado e involucró un total de 13 direcciones IP, una de las cuales – «27.102.114[.]89 «- ha sido vinculado previamente a un actor de amenazas patrocinado por el estado llamado Kimsuky.

KAERI, establecido en 1959 y ubicado en la ciudad de Daejeon, es un instituto de investigación financiado por el gobierno que diseña y desarrolla tecnologías nucleares relacionadas con reactores, barras de combustible, fusión por radiación y seguridad nuclear.

Tras la intrusión, el grupo de expertos dijo que tomó medidas para bloquear las direcciones IP del atacante en cuestión y aplicó los parches de seguridad necesarios a la solución VPN vulnerable. «Actualmente, el Instituto de Investigación de Energía Atómica está investigando el tema de la piratería y la cantidad de daño», dijo la entidad en un comunicado.

El desarrollo se produce luego de un informe de SISA Journal, que reveló la violación, alegando que la agencia estaba tratando de encubrir el ataque al negar que tal incidente haya ocurrido. KAERI lo atribuyó a un «error en la respuesta del personal de nivel de trabajo».

Activo desde 2012, Kimsuky (también conocido como Velvet Chollima, Black Banshee o Thallium) es un actor de amenazas de Corea del Norte conocido por sus campañas de espionaje cibernético dirigidas a grupos de expertos y operadores de energía nuclear en Corea del Sur.

A principios de este mes, la firma de seguridad cibernética Malwarebytes reveló una ola de ataques realizados por el adversario para atacar a funcionarios gubernamentales de alto perfil en el país mediante la instalación de una puerta trasera de Android y Windows llamada AppleSeed para acumular información valiosa.

Las entidades seleccionadas involucraron al Ministerio de Relaciones Exteriores, el Embajador de la Embajada de Sri Lanka ante el Estado, el Oficial de Seguridad Nuclear de la Agencia Internacional de Energía Atómica (OIEA) y el Cónsul General Adjunto en el Consulado General de Corea en Hong Kong, con la dirección IP antes mencionada. Se utiliza para comunicaciones de comando y control (C2).

No está claro de inmediato qué vulnerabilidad de VPN se explotó para violar la red. Pero vale la pena señalar que los sistemas VPN sin parches de Pulse Secure, SonicWall, Fortinet FortiOS y Citrix han sido objeto de ataques de múltiples actores de amenazas en los últimos años.