Amazon ha abordado una serie de fallas en su plataforma de lectores electrónicos Kindle que podrían haber permitido a un atacante tomar el control de los dispositivos de las víctimas simplemente enviándoles un libro electrónico malicioso.

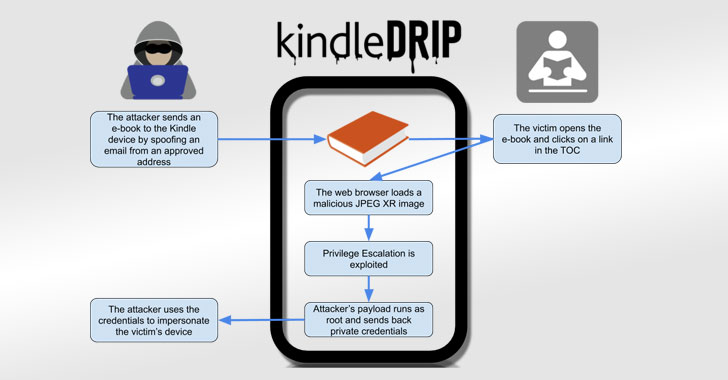

Doblado «KindleDrip«la cadena de explotación aprovecha una función llamada» Enviar a Kindle «para enviar un documento con malware a un dispositivo Kindle que, cuando se abre, podría aprovecharse para ejecutar de forma remota código arbitrario en el dispositivo y realizar compras no autorizadas.

«El código se ejecuta como root y el atacante solo necesita saber la dirección de correo electrónico asignada al dispositivo de la víctima», dijo Yogev Bar-On, investigador de seguridad de Readlmode Labs, en un artículo técnico el jueves.

La primera vulnerabilidad permite que un mal actor envíe un libro electrónico a un Kindle, la segunda falla permite la ejecución remota de código mientras se analiza el libro electrónico, y un tercer problema permite escalar los privilegios y ejecutar el código como «root». «usuario.

Cuando se vinculan entre sí, se podría abusar de estas debilidades para deslizar las credenciales del dispositivo y realizar compras en libros electrónicos vendidos por los propios atacantes en la tienda Kindle utilizando la tarjeta de crédito del objetivo.

Amazon corrigió las fallas el 10 de diciembre de 2020 para todos los modelos de Kindle lanzados después de 2014 luego de la divulgación responsable de Bar-On el 17 de octubre. También recibió $ 18,000 como parte del Programa de investigación de vulnerabilidades de Amazon.

Envío de un libro electrónico malicioso desde una dirección falsificada

Un aspecto importante de la función Enviar a Kindle es que solo funciona cuando se envía un documento como archivo adjunto a una dirección de correo electrónico «kindle.com» ([name]@ kindle.com) de cuentas de correo electrónico que se agregaron previamente a una «Lista de correo electrónico de documentos personales aprobados».

O así es como debería ser idealmente. Lo que Bar-On descubrió en cambio fue que Amazon no solo no verificó la autenticidad del remitente del correo electrónico, sino que un libro electrónico que se envió desde una dirección aprobada pero falsificada apareció automáticamente en la biblioteca sin indicación de que se recibió de un Mensaje de correo electrónico.

Pero lograr esto con éxito requiere el conocimiento de la dirección de correo electrónico del Kindle de destino, un único «[name]@ kindle.com «dirección que se asigna a cada dispositivo o aplicación Kindle al momento del registro. Aunque, en algunos casos, el nombre tiene el sufijo de una cadena aleatoria, Bar-On argumenta que la entropía en la mayoría de las direcciones es lo suficientemente baja como para ser trivialmente adivinado usando un enfoque de fuerza bruta.

Sin embargo, una vez que el libro electrónico se envía al dispositivo de la víctima, el ataque pasa a la siguiente etapa. Aprovecha una falla de desbordamiento de búfer en la biblioteca de formato de imagen JPEG XR, así como un error de escalada de privilegios en uno de los procesos raíz («stackdumpd») para inyectar comandos arbitrarios y ejecutar el código como raíz.

Por lo tanto, cuando un usuario desprevenido abre el libro electrónico y toca uno de los enlaces en la tabla de contenido, el Kindle abre una página HTML en el navegador que contiene una imagen JPEG XR especialmente diseñada y analiza el archivo de imagen para ejecutar el código de ataque, lo que permite al adversario robar las credenciales del usuario, tomar el control del dispositivo y acceder virtualmente a la información personal asociada con la víctima.

Amazon ahora ha remediado los agujeros de seguridad al enviar a los usuarios un enlace de verificación a una dirección preaprobada en escenarios donde se envía un documento desde una dirección de correo electrónico no reconocida.

Las actualizaciones de software en los dispositivos Kindle se descargan e instalan de forma predeterminada cuando se conectan de forma inalámbrica. Los usuarios pueden dirigirse a Configuración → Menú → Información del dispositivo para verificar si su firmware está actualizado y, de no ser así, descargar e instalar manualmente la actualización 5.13.4 para mitigar las fallas.