Exclusivo: un investigador de seguridad identificó un servidor no seguro que estaba filtrando detalles personales de casi medio millón de ciudadanos indios… gracias a otra instancia de la base de datos MongoDB que la compañía dejó sin protección en Internet accesible para cualquier persona sin contraseña.

En un informe compartido con The Hacker News, Bob Diachenko reveló que hace dos días encontró en línea una base de datos altamente sensible de 4,1 GB, llamada «GNCTD«que contiene información recopilada en 458.388 personas ubicados en Delhi, incluidos sus Números de adhaar y números de identificación de votante.

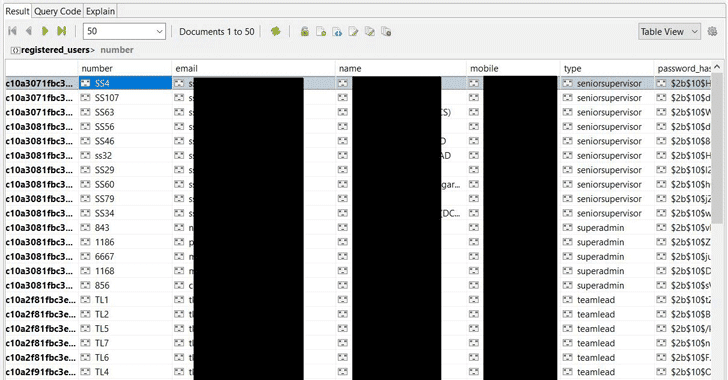

Aunque no está claro si la base de datos expuesta está vinculada al Gobierno del Territorio de la Capital Nacional de Delhi (GNCTD), Diachenko descubrió que la base de datos contiene referencias y direcciones de correo electrónico con el dominio «transserve.com» para usuarios registrados con «supervisor senior» y designaciones de «superadministrador».

Con base en la información disponible en Tecnologías Transerve sitio web, es una empresa con sede en Goa que se especializa en soluciones de ciudades inteligentes y tecnología avanzada de recopilación de datos.

El recopilador de datos de la empresa, el mapeo de precisión y la herramienta de inteligencia de ubicación ayudan a las empresas de varios sectores y agencias gubernamentales a utilizar datos de ubicación geográfica para tomar decisiones inteligentes de manera inteligente.

La base de datos filtrada contiene las siguientes tablas:

- Usuarios EB (14,861 registros)

- Hogares (102,863 registros)

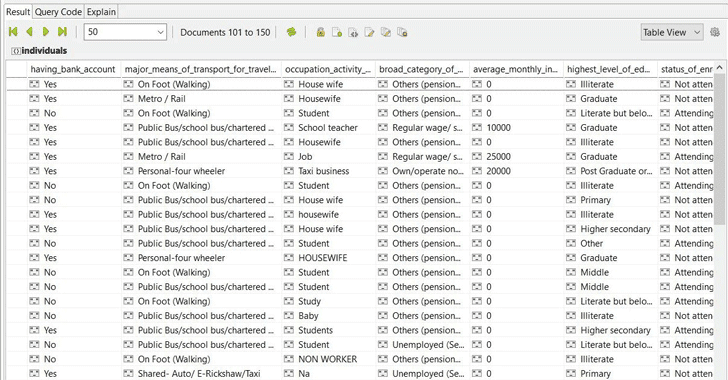

- Particulares (458.388 registros)

- Usuarios registrados (399 registros)

- Usuarios (2.983 registros)

Analizada por Diachenko, una de las tablas de la base de datos que contiene usuarios registrados incluye direcciones de correo electrónico, contraseñas codificadas y nombres de usuario para acceso de administrador.

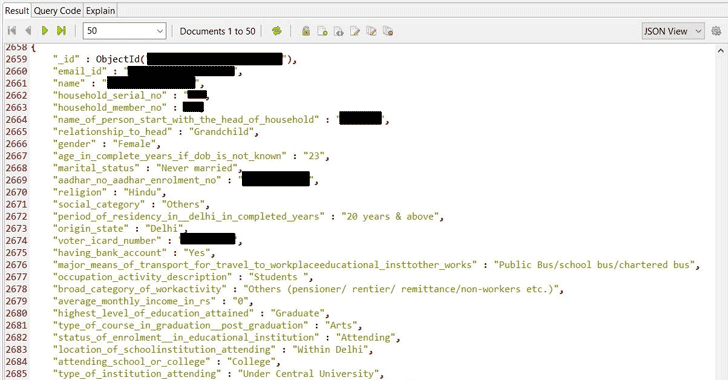

«La información más detallada contenida en la colección ‘Individuos’, que básicamente era un retrato bastante detallado de una persona, incluidas las condiciones de salud, la educación, etc.», dijo Diachenko.

«La colección de hogares contenía campos como ‘nombre’, ‘número de casa’, ‘número de piso’, ‘geolocalización’, detalles del área, ‘email_ID’ de un supervisor, campo ‘es el hogar que coopera para la encuesta’, ‘tipo de letrina’ , ‘contador de agua funcional’, ‘número de tarjeta de racionamiento’, ‘instalación de internet disponible’ e incluso el campo ‘nombre del informante'».

«Todavía se desconoce cuánto tiempo estuvo en línea la base de datos y si alguien más accedió a ella», dijo Diachenko.

Cuando Transerve no respondió a la divulgación responsable enviada por correo electrónico, Diachenko se puso en contacto con Indian CERT, que además se coordinó con la empresa para desconectar su base de datos expuesta de inmediato.

«El peligro de tener un MongoDB expuesto o bases de datos NoSQL similares es un riesgo enorme. Anteriormente informamos que la falta de autenticación permitió la instalación de malware o ransomware en miles de servidores MongoDB», dijo Diachenko.

«La configuración pública permite que los ciberdelincuentes administren todo el sistema con privilegios administrativos completos. Una vez que el malware está instalado, los delincuentes pueden acceder de forma remota a los recursos del servidor e incluso iniciar una ejecución de código para robar o destruir por completo los datos guardados que contiene el servidor. . «

MongoDB es la base de datos NoSQL de código abierto más popular utilizada por empresas de todos los tamaños, desde eBay y Sourceforge hasta The New York Times y LinkedIn.

Esta no es la primera vez que las instancias de MongoDB se encuentran expuestas a Internet. En los últimos años, hemos publicado varios informes en los que los servidores de bases de datos desprotegidos ya han expuesto miles de millones de registros.

Nada de esto es culpa de MongoDB, ya que siempre se recomienda a los administradores que sigan la lista de verificación de seguridad proporcionada por los mantenedores de MongoDB.

En versiones anteriores de MongoDB anteriores a la versión 2.6.0, la configuración predeterminada hace que la base de datos escuche en un puerto de acceso público, donde se supone que los administradores deben reconfigurarla de manera adecuada para el uso en línea, pero, desafortunadamente, muchos no lo hacen.