SolarWinds, el proveedor de software de monitoreo empresarial que se encontró en el epicentro de los ataques más importantes a la cadena de suministro, dijo que hasta 18,000 de sus clientes de alto perfil podrían haber instalado una versión contaminada de sus productos Orion.

El reconocimiento se produce como parte de una nueva presentación realizada por la compañía a la Comisión de Bolsa y Valores de EE. UU. el lunes.

La empresa con sede en Texas atiende a más de 300.000 clientes en todo el mundo, incluidas todas las ramas del ejército de EE. UU. y cuatro quintas partes de las empresas Fortune 500.

El «incidente probablemente fue el resultado de un ataque a la cadena de suministro manual, dirigido y altamente sofisticado por parte de un estado exterior», dijo SolarWinds en la divulgación regulatoria, y agregó que «actualmente cree que la cantidad real de clientes que pueden haber tenido una instalación del Los productos de Orion que contenían esta vulnerabilidad eran menos de 18.000».

La compañía también reiteró en su aviso de seguridad que, además de las versiones 2019.4 HF 5 y 2020.2 de SolarWinds Orion Platform, ninguna otra versión del software de monitoreo u otros productos que no sean de Orion se vieron afectados por la vulnerabilidad.

Los detalles sobre cómo los piratas informáticos penetraron en la propia red de SolarWinds aún son confusos, pero la compañía señaló en su presentación que fue alertada sobre un compromiso de sus cuentas de productividad de oficina y correo electrónico de Microsoft Office 365 que actualmente está investigando para determinar cuánto tiempo existió y si la debilidad estaba «asociada con el ataque a su sistema de compilación de software Orion».

Preocupantemente, según un informe del investigador de seguridad Vinoth Kumar, también parece que un repositorio de GitHub de SolarWinds de acceso público estaba filtrando las credenciales de FTP del dominio «downloads.solarwinds.com», lo que permitía a un atacante cargar potencialmente un ejecutable malicioso disfrazado de actualizaciones de software de Orion para las descargas. portal. Peor aún, el servidor FTP estaba protegido por una contraseña trivial.

Luego de la divulgación responsable de Kumar el año pasado, la compañía abordó la configuración incorrecta el 22 de noviembre de 2019.

El desarrollo se produce un día después de que la firma de seguridad cibernética FireEye dijera que identificó una campaña de intrusión global de nueve meses dirigida a entidades públicas y privadas que introducen código malicioso en actualizaciones de software legítimas para el software Orion de SolarWinds para ingresar a las redes de las empresas e instalar una puerta trasera. denominado SUNBURST («SolarWinds.Orion.Core.BusinessLayer.dll»).

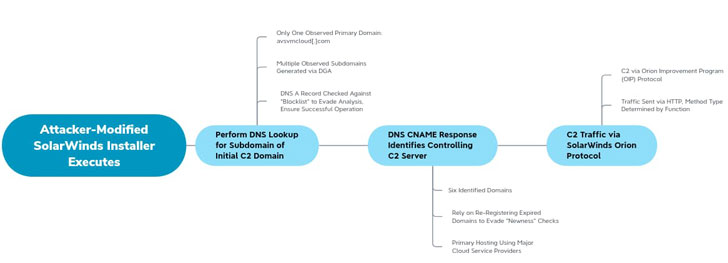

«La DLL maliciosa llama a una infraestructura de red remota utilizando los dominios avsvmcloud.com. Para preparar posibles cargas útiles de segunda etapa, moverse lateralmente en la organización y comprometer o filtrar datos», dijo Microsoft en un artículo.

El Departamento de Seguridad Nacional de EE. UU. fue violado, al igual que los departamentos de Comercio y Tesoro, informó ayer Reuters. La campaña de espionaje también incluyó el ataque cibernético del 8 de diciembre a FireEye, aunque no está claro de inmediato si la intrusión y la exfiltración fueron el resultado directo de una actualización maliciosa de SolarWinds.

«La campaña demuestra un oficio operativo de primer nivel y recursos consistentes con los actores de amenazas patrocinados por el estado», dijo Kevin Mandia, director ejecutivo de FireEye. «Estos compromisos no se propagan a sí mismos; cada uno de los ataques requiere una planificación meticulosa y una interacción manual».

Si bien aún se desconocen las consecuencias causadas por la campaña de piratería, se ha señalado con el dedo a APT29, un colectivo de piratería afiliado al servicio de inteligencia exterior ruso. FireEye, que rastrea la campaña como «UNC2452», no ha vinculado el ataque a Rusia.

Por su parte, se espera que SolarWinds emita una segunda revisión más tarde hoy que reemplaza el componente vulnerable y agrega varias mejoras de seguridad adicionales.

«La campaña SUNBURST representa un evento de intrusión excepcionalmente angustioso con implicaciones para múltiples industrias y operadores de red», dijo Joe Slowik, investigador sénior de seguridad de DomainTools.

«La ubicuidad de SolarWinds en grandes redes, combinada con el tiempo de permanencia potencialmente largo de las intrusiones facilitadas por este compromiso, significa que las víctimas de esta campaña no solo necesitan recuperar su instancia de SolarWinds, sino que también pueden necesitar restablecer contraseñas, recuperar dispositivos y similares. actividad de restauración para desalojar completamente a un intruso».

«A través del monitoreo continuo del tráfico de la red y una comprensión de lo que se comunican los hosts, los defensores pueden aprovechar las debilidades y dependencias de los atacantes para superar estos desafíos que de otro modo serían abrumadores», agregó.