Los usuarios de Microsoft Windows 10 y Windows 11 son vulnerables a una nueva vulnerabilidad no reparada que se reveló públicamente recientemente.

Como informamos la semana pasada, la vulnerabilidad, SeriousSAM, permite a los atacantes con privilegios de bajo nivel acceder a los archivos del sistema de Windows para realizar un ataque Pass-the-Hash (y potencialmente un Silver Ticket).

Los atacantes podrían aprovechar la vulnerabilidad para obtener contraseñas cifradas almacenadas en el Administrador de cuentas de seguridad (SAM) y el registro, y eventualmente ejecutar código arbitrario con privilegios de SISTEMA.

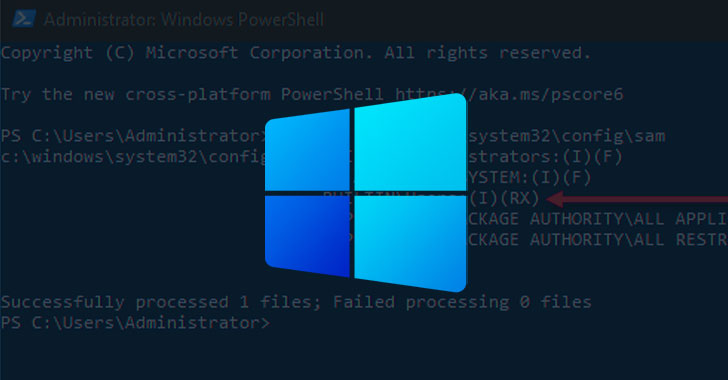

Grave vulnerabilidad de SAM, rastreada como CVE-2021-36934existe en la configuración predeterminada de Windows 10 y Windows 11, específicamente debido a una configuración que permite permisos de «lectura» para un grupo de usuarios integrado que incluye a todos los usuarios locales.

Como resultado, los usuarios locales incorporados tienen acceso de lectura a los archivos SAM y de registro, donde también pueden ver los valores hash. Una vez que un atacante tiene acceso de «usuario», puede usar una herramienta como Mimikatz para obtener acceso al registro o SAM, robar el hash y convertirlo en contraseñas. Invadir a los usuarios del dominio de esta manera otorgará a los atacantes privilegios elevados en la red.

Debido a que aún no hay disponible una solución oficial de Microsoft, la mejor manera de proteger su entorno de las vulnerabilidades de SeriousSAM es implementar medidas más estrictas.

Alivio de SAM severa

Según Dvir Goren, CTO de CalCom, existen tres medidas de endurecimiento opcionales:

- Eliminar todos los usuarios del grupo de usuarios integrado – Este es un buen lugar para comenzar, pero no lo protegerá si le roban su inicio de sesión de administrador.

- Restringir archivos SAM y permisos de registro – permitir el acceso sólo a los administradores. Nuevamente, esto resolverá solo una parte del problema, ya que si un atacante roba las credenciales de su administrador, aún será vulnerable a esta vulnerabilidad.

- No permitir el almacenamiento de contraseñas y credenciales de autenticación de red. – Esta regla también se recomienda en los puntos de referencia del CIS. Al implementar esta regla, no se almacenará ningún hash en el SAM o el registro, mitigando así por completo esta vulnerabilidad.

Cuando use GPO para la implementación, asegúrese de que la siguiente ruta de la interfaz de usuario esté habilitada:

Configuración del equipo Políticas Configuración de Windows Configuración de seguridad Políticas locales Opciones de seguridad Acceso a la red: no permitir el almacenamiento de contraseñas y credenciales de autenticación de red

A pesar de que la última recomendación ofrece una buena solución para SeriousSAM, puede tener un impacto negativo en su producción si no se prueba adecuadamente antes de su implementación. Cuando esta configuración está habilitada, las aplicaciones que usan tareas programadas y necesitan almacenar localmente los valores hash del usuario fallarán.

Mitigación de SeriousSAM sin riesgo de daños a la producción

Las siguientes son las recomendaciones de Dvir para la mitigación sin tiempo de inactividad:

- Configure un entorno de prueba que simule su entorno de producción. Simule todas las posibles dependencias de su red con la mayor precisión posible.

- Analice el impacto de esta política en su entorno de prueba. De esta forma, si tiene aplicaciones que se basan en hashes que se almacenan localmente, lo sabrá con anticipación y evitará el tiempo de inactividad de la producción.

- Hacer cumplir la política siempre que sea posible. Asegúrese de que las máquinas nuevas también estén reforzadas y que la configuración no se mueva con el tiempo.

Estas tres tareas son complejas y requieren muchos recursos y experiencia interna. Por lo tanto, la recomendación final de Dvir es automatizar todo el proceso de endurecimiento para ahorrarse la necesidad de realizar las fases 1, 2 y 3.

Esto es lo que puede obtener de la herramienta de automatización de endurecimiento:

- Genere automáticamente el informe de análisis de impacto más preciso posible: las herramientas de automatización «aprenden» sus dependencias de producción e informan el impacto potencial de cada regla de política.

- Aplique automáticamente sus políticas a lo largo de su producción desde un único punto de control: con estas herramientas, no tendrá que hacer trabajo manual, como usar GPO. Puede controlar y estar seguro de que todas sus máquinas son duraderas.

- Mantenga el cumplimiento normativo y controle sus máquinas en tiempo real: las herramientas de automatización de refuerzo controlarán su cumplimiento, alertarán y corregirán cualquier cambio de configuración no autorizado, evitando fluctuaciones de configuración.

Las herramientas de automatización de endurecimiento aprenden las dependencias directamente de su red y generan automáticamente un informe de análisis de impacto preciso. La herramienta de automatización de endurecimiento también lo ayudará a organizar el proceso de implementación y monitoreo.