No hay duda de que los atacantes buscan los datos confidenciales de su cuenta. Las contraseñas han sido durante mucho tiempo un objetivo de aquellos que buscan comprometer su entorno.

¿Por qué un atacante tomaría el camino largo y complicado si tiene las llaves de la puerta principal?

No importa cuán extensas sean sus soluciones de seguridad, protegiendo los diversos sistemas en su entorno, es probable que su organización sea un objetivo fácil sin la seguridad de contraseña adecuada. Un tipo de contraseña especialmente vulnerable es una contraseña violadatambién conocida como contraseña «pwned».

¿Qué es una contraseña violada? ¿Cómo descubre contraseñas violadas en su entorno? ¿Cómo pueden las organizaciones proteger eficazmente a sus usuarios finales del uso de este tipo de contraseñas?

Resumen

El peligro de las cuentas comprometidas

El Costo de IBM de un informe de violación de datos 2020 señaló las credenciales comprometidas como uno de los principales contribuyentes a las violaciones de datos maliciosas en los hallazgos clave del informe. Señaló:

Una de cada cinco empresas (19 %) que sufrió una filtración maliciosa de datos fue infiltrada debido a credenciales robadas o comprometidas, lo que aumentó el costo total promedio de una filtración para estas empresas en casi $ 1 millón a $ 4,77 millones. En general, los ataques maliciosos registrados como causa raíz más frecuente (52% de las infracciones en el estudio), versus error humano (23%) o fallas del sistema (25%), a un costo total promedio de $ 4.27 millones».

Estos datos ayudan a subrayar la importancia de proteger las credenciales de la cuenta y garantizar que se implementen las medidas de protección para evitar el uso de contraseñas arriesgadas e incluso peligrosas en su organización. Un solo conjunto de credenciales robadas puede ser todo lo que un atacante necesita para comprometer sus datos.

¿Qué son las contraseñas violadas o «pwned»?

Cuando hablamos de contraseñas violadas en su entorno, ¿estamos diciendo que su organización ha sido violada activamente? Bueno, no necesariamente. Sin embargo, identificar cuentas de usuario en su entorno usando contraseñas que han sido violadas en otras organizaciones es sumamente importante para tu la seguridad general del entorno.

Los piratas informáticos pueden acceder a bases de datos masivas de contraseñas violadas de filtraciones de datos anteriores o volcados de datos de cuentas a gran escala. Las bases de datos de contraseñas violadas se encuentran fácilmente en la web oscura, ya que los ciberdelincuentes publican tesoros ocultos de información de cuenta para que otros los usen y exploten. Los utilizan para realizar ataques de fuerza bruta o de difusión de contraseñas contra las cuentas de usuario de su organización y muchos otros.

Quizás se pregunte cómo el uso de contraseñas violadas de una violación de datos anterior o un pirateo puede ser efectivo contra su entorno. Todo se reduce a cómo piensan los humanos, sin importar qué organización sea su empleador. Los usuarios tienden a usar los mismos tipos de patrones que otros usan al elegir contraseñas. El hecho es que una contraseña de usuario violada en un entorno puede existir para un usuario diferente en otra organización. Mediante el uso de bases de datos de contraseñas violadas, los atacantes tienen fácil acceso a un gran número de contraseñas para usar contra cualquier número de cuentas en varias organizaciones.

Es imperativo proteger su organización del uso de contraseñas previamente violadas.

si una contraseña se convierte violado después de ser seleccionado como contraseña de usuario, es vital tener visibilidad de este riesgo en el entorno y remediar la amenaza de manera proactiva.

¿Cómo puede su organización obtener visibilidad y protección contra las contraseñas de usuario violadas?

Las herramientas nativas no son suficientes

Microsoft Active Directory proporciona muchas herramientas y utilidades de administración para interactuar con cuentas de usuarios finales y administrar contraseñas. Sin embargo, ninguna de las herramientas integradas proporcionadas por Microsoft Active Directory proporciona visibilidad de las contraseñas violadas. Los administradores de TI pueden descargar herramientas gratuitas de PowerShell para comparar contraseñas con pequeñas listas de contraseñas violadas. Sin embargo, es posible que estas herramientas no se actualicen activamente con la información más reciente sobre infracciones y deben ejecutarse de forma ad hoc para verificar el entorno periódicamente.

El uso de estas herramientas gratuitas de PowerShell para escanear su entorno en busca de posibles contraseñas violadas ayuda a proporcionar cierta visibilidad. Sin embargo, en el mejor de los casos, estos proporcionan un enfoque reactivo y solo dan visibilidad a las contraseñas violadas en el entorno, pero no ofrecen protección activa. Estos tipos de herramientas no impiden que los usuarios utilicen contraseñas violadas al configurar una contraseña.

¿Hay alguna manera de evitar por completo el uso de contraseñas violadas? ¿Qué hay de descubrir de manera proactiva las contraseñas violadas y obligar a los usuarios a cambiar las contraseñas que se han visto comprometidas?

Protección de contraseña violada de Specops

La política de contraseñas de Specops proporciona las herramientas que las empresas necesitan para enfrentar el desafío de las contraseñas violadas de frente. Un componente potente de la política de contraseñas de Specops es la protección de contraseña violada. Mediante el uso de la política de contraseñas de Specops, las empresas pueden aumentar fácilmente las políticas de contraseñas de Active Directory existentes para incluir una protección proactiva de contraseñas violadas.

Características clave de la protección de contraseña violada de Specops:

- Proporciona una lista de contraseñas violadas: incluye una combinación de miles de fuentes diferentes de contraseñas filtradas de fuentes conocidas como haveibeenpwned.com, así como listas oscuras violadas,

- Contiene varios miles de millones de contraseñas violadas que se verifican en su entorno,

- Impide inmediatamente que los usuarios utilicen contraseñas que se encuentran en la lista de contraseñas violadas,

- Con Specops Breached Password Protection Complete, si un usuario cambia su contraseña a una en la lista de contraseñas filtradas, se le notifica por correo electrónico o SMS,

- Su cuenta también está marcada, lo que obliga al usuario a cambiar la contraseña la próxima vez que inicie sesión.

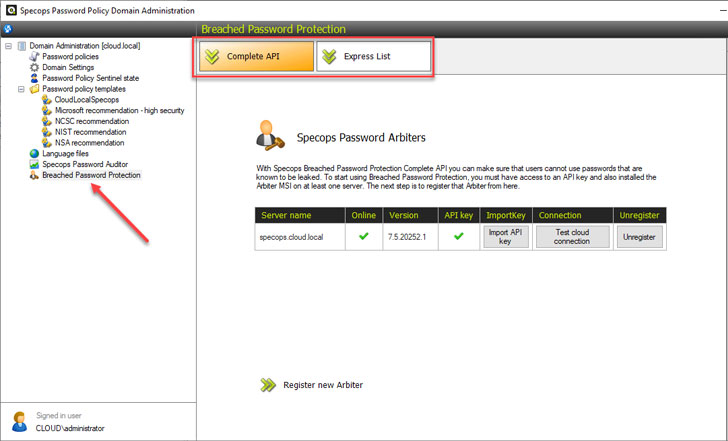

Hay un par de formas en que Specops puede recuperar la última lista de contraseñas. Utilizando API completalos árbitros de Specops se comunican con la API de Specops en tiempo real para garantizar que los usuarios no utilicen una contraseña que se encuentra en la última lista de infracciones seleccionada por Specops.

|

| Protección de contraseña violada de Specops con controles completos de API |

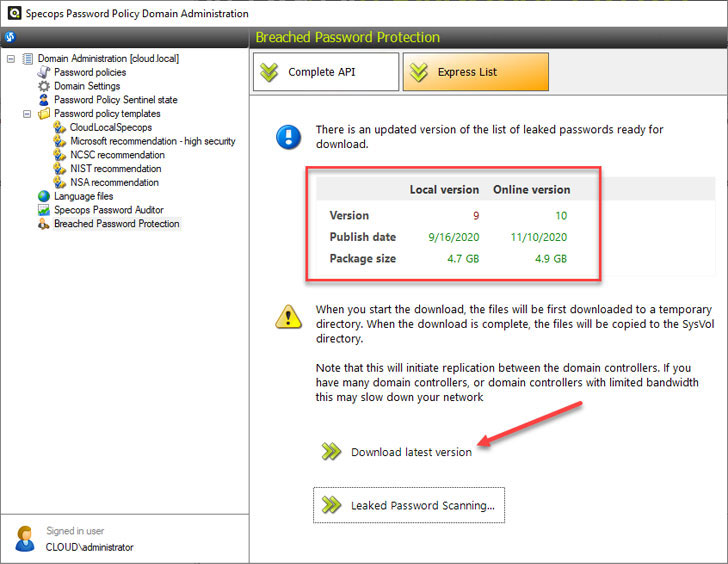

Los administradores de TI también pueden descargar la última lista de contraseñas violadas usando el Lista Express opción. Las notas de Specops cuando hay nuevas listas disponibles. Una vez que se descarga la lista más reciente, se verifica localmente en busca de entradas violadas que se encuentren en Active Directory.

|

| Uso de Specops Express List para descargar localmente la lista de contraseñas violadas |

Evitar que los usuarios utilicen contraseñas violadas

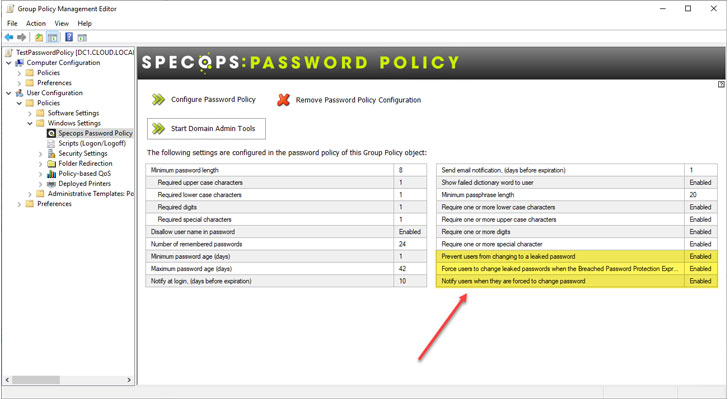

¿Cómo se utiliza la Protección de contraseña violada de Specops para evitar que los usuarios finales las utilicen? La política de contraseñas de Specops lo hace fácil. En la configuración de la política de contraseñas de Specops, puede configurar la política de contraseñas para hacer lo siguiente:

- Impedir que los usuarios cambien a una contraseña filtrada

- Obligar a los usuarios a cambiar las contraseñas filtradas cuando se actualice la lista Express de protección de contraseña violada

- Notificar a los usuarios cuando se ven obligados a cambiar la contraseña

|

| Política de contraseñas de Specops con protección de contraseña violada |

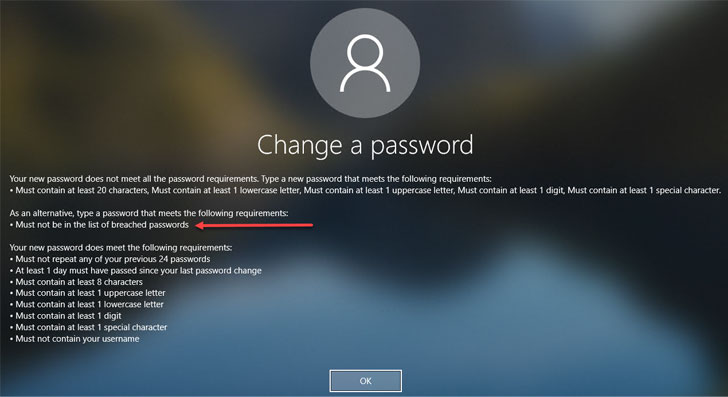

La política de contraseñas de Specops ayuda a transmitir los requisitos de contraseña a los usuarios finales de una manera mucho más intuitiva que los mensajes nativos de cambio de contraseña de Windows que suelen ver los usuarios finales.

A continuación se muestra un ejemplo del mensaje que recibe un usuario cuando intenta cambiar su contraseña por una de la lista de contraseñas violadas.

|

| Mensaje de cambio de contraseña para una solicitud de cambio de contraseña fallida debido a una contraseña violada |

Conclusión

Proteger su entorno del uso de contraseñas violadas es fundamental para garantizar que las cuentas de los usuarios estén seguras y que los datos críticos para el negocio estén protegidos. No hay herramientas integradas nativas de Active Directory que brinden visibilidad a estas peligrosas contraseñas de cuentas de usuario. Si bien puede descargar y usar scripts personalizados de PowerShell para escanear su entorno de Active Directory, estos requieren procesos manuales y el código o las listas pueden estar desactualizados.

La política de contraseñas de Specops con protección de contraseñas violadas es una excelente solución para proteger de manera proactiva contra el uso de contraseñas violadas en el entorno. Se integra a la perfección con sus políticas de contraseñas de Active Directory existentes configuradas por objetos de política de grupo (GPO) y brinda protección en tiempo real contra contraseñas violadas.

Obtenga más información sobre la política de contraseñas de Specops aquí.