Como CISO, una de las preguntas más difíciles de responder es: «¿Qué tan bien estamos protegidos en este momento?» Entre la aceleración de las capacidades ofensivas de los piratas informáticos y la naturaleza dinámica de las redes de información, un cambio en la posición de seguridad es inevitable y debe compensarse constantemente. Por lo tanto, responder a esta pregunta significa verificar constantemente la posición de seguridad y poder verificarla, incluidas las últimas amenazas.

Sin embargo, la mayor parte de la seguridad cibernética se centra en las herramientas de defensa. La combinación de un rápido desarrollo tecnológico y la multiplicación de capas tecnológicas, combinada con la profesionalización del entorno de amenazas, ha dado lugar a un gran número de herramientas de ciberseguridad que abordan diversos aspectos de seguridad.

La verificación de la efectividad de una pila de soluciones de ciberseguridad generalmente se realiza a través de pruebas de penetración o, más recientemente, la formación de equipos rojos, un ejercicio destinado a mapear posibles brechas que podrían conducir a violaciones de datos. Si estas pruebas se realizan solo una o dos veces al año, pueden cumplir con las autoridades reguladoras. Sin embargo, a medida que surgen nuevas amenazas a diario, no logran informar de manera efectiva sobre el estado actual de seguridad del medio ambiente.

Además, estas pruebas poco frecuentes no brindan información sobre posibles superposiciones de herramientas y no están diseñadas para evitar el escalado de herramientas, un fenómeno común en un área donde más de la mitad de los SOC están abrumados por herramientas de seguridad redundantes y abrumados por demasiadas alertas.

Los paquetes de seguridad no racionalizados no solo son innecesariamente costosos, sino que también generan más falsos positivos, sobrecargan innecesariamente la resistencia del personal de seguridad y aumentan el riesgo de perder una alerta crítica.

La capacidad de medir la efectividad de cada herramienta, eliminar superposiciones y mantener un control continuo sobre la variabilidad del nivel de seguridad subyacente depende del acceso continuo a los datos cuantificados. Este es el núcleo de lo que aporta Extended Security Posture Management (XPSM).

Comprensión de la gestión avanzada de puestos de seguridad

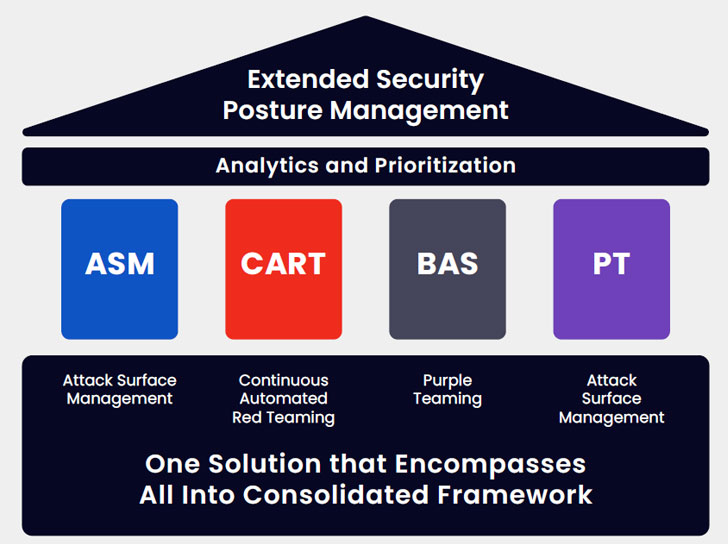

Extended Security Posture Management (XSPM) es un proceso de varios niveles que combina las capacidades de Attack Surface Management (ASM), Breach and Attack Simulation (BAS), Continuous Automated Red Teaming (CART) y Purple Teaming para evaluar y evaluar continuamente la infraestructura cibernética general. . flexibilidad.

Esta descripción general actualizada y completa del estado de la seguridad activa, combinada con recomendaciones detalladas para el proceso de reparación, contribuye a tomar decisiones comerciales racionales basadas en datos sólidos.

A través de una evaluación detallada de cada herramienta individual y configuración de control de seguridad, XSPM proporciona información detallada sobre cada solución utilizada, cualquier superposición entre dos o más soluciones y las brechas de seguridad restantes. Luego proporciona recomendaciones detalladas sobre el proceso de remediación para cada brecha y opciones de optimización para las superposiciones identificadas.

La ventaja de una línea de base extensa y consolidada

Los equipos de seguridad se han visto afectados sistemáticamente por la diferencia en la creación de datos utilizables, tanto en la mejora de la posición de seguridad como en la racionalización del gasto en ciberseguridad.

XSPM ayuda al equipo de seguridad a lidiar con la configuración de contenido cada vez mayor y aprovecha la telemetría para ayudar a identificar vulnerabilidades de seguridad al generar recursos actualizados para nuevas amenazas y proporcionar casos de prueba adicionales que emulan TTP para que los usen los atacantes, lo que ahorra tiempo a DevSocOps. para desarrollar estos casos de prueba. Al ejecutar módulos de validación XSPM, saber que las pruebas son oportunas, actuales y relevantes le permite reflexionar sobre la efectividad de los controles de seguridad y comprender dónde invertir para garantizar que la configuración, la higiene y la ubicación se mantengan a través de cambios constantes en el entorno.

Al brindar visibilidad y maximizar la relevancia, XSPM ayuda a verificar que cada dólar gastado beneficia el riesgo y la efectividad de la herramienta a través de líneas de base y tendencias, y genera automáticamente informes con recomendaciones detalladas para mejorar la seguridad y optimizar la caja de herramientas; Facilita enormemente la conversación con la junta.

La transición de pruebas dispersas a pruebas regulares, que permite la automatización, permite tanto el monitoreo continuo de la variabilidad básica como el cálculo del ROI cuantificado logrado mediante la racionalización de la pila de herramientas.

Además, le permite crear una gestión de vulnerabilidades basada en ataques aprovechando los resultados para priorizar las correcciones.

Como beneficio adicional, la capacidad del entorno para resistir los últimos ataques se puede verificar con casi un solo clic, y los procesos de mitigación recomendados pueden avanzar en el plan de corrección de prioridad si es necesario.

El dicho de George Washington »La mejor defensa es un buen ataque.«Ciertamente se aplica a la seguridad cibernética, y un ataque continuo es la única forma de mantenerse por delante de los atacantes».

Nota: Este artículo fue escrito por Arien Seghetti, arquitecto de soluciones en Cymulate. Para más información visite www.cymulate.com y registrarse en y Prueba gratis.