¿Cuál es el precio de la infraestructura de TI sin protección? Cybercrime Magazine dice que los daños globales superarán los $ 6 mil millones tan pronto como 2021.

Aquí repasaremos algunas de las causas más frecuentes y emergentes de filtraciones de datos en 2019 y veremos cómo abordarlas de manera oportuna.

Resumen

Almacenamiento en la nube mal configurado

Es difícil encontrar un día sin un incidente de seguridad que involucre almacenamiento AWS S3 desprotegido, Elasticsearch o MongoDB. Un estudio global de Thales y Ponemon Institute afirma que solo el 32 % de las organizaciones cree que proteger sus datos en una nube es su propia responsabilidad. Peor aún, según el mismo informe, el 51 % de las organizaciones aún no utilizan el cifrado o la tokenización para proteger los datos confidenciales en la nube.

McAfee lo confirma, afirmando que el 99 % de las configuraciones incorrectas de la nube y de IaaS caen en el ámbito del control de los usuarios finales y pasan desapercibidas. Marco Rottigni, director técnico de seguridad para EMEA en Qualys, explica el problema: «Algunas de las implementaciones de bases de datos en la nube más comunes se envían sin seguridad o control de acceso como estándar al principio. Deben agregarse deliberadamente, lo que puede pasarse por alto fácilmente. . «

Con un costo promedio global de $ 3,92 millones por violación de datos en 2019, estos hallazgos son bastante alarmantes. Lamentablemente, muchos profesionales de TI y ciberseguridad todavía creen sinceramente que los proveedores de la nube son responsables de proteger sus datos en la nube. Desafortunadamente, la mayoría de sus suposiciones no están de acuerdo con la dura realidad legal.

Prácticamente todos los principales proveedores de nube e IaaS cuentan con bufetes de abogados experimentados para redactar un contrato hermético que no podrá modificar ni anular en un tribunal. Las cláusulas de tinta negra transfieren expresamente la responsabilidad financiera de la mayoría de los incidentes a los hombros de los clientes y establecen una responsabilidad limitada para todo lo demás, a menudo calculada en centavos.

La mayoría de las pymes ni siquiera leen atentamente los términos, mientras que en las grandes organizaciones son revisados por asesores legales que a menudo están desconectados del equipo de TI. Sin embargo, difícilmente se negociarán mejores condiciones, ya que, de lo contrario, el negocio de la nube se volverá tan peligroso y poco rentable que desaparecerá rápidamente. Esto significa que usted será la única entidad culpable y castigada por el almacenamiento en la nube mal configurado o abandonado y la violación de datos resultante.

Repositorios de código desprotegido

La investigación realizada por la Universidad Estatal de Carolina del Norte (NCSU) descubrió que más de 100 000 repositorios de GitHub han estado filtrando tokens API secretos y claves criptográficas, con miles de nuevos repositorios exponiendo secretos a diario. El gigante bancario canadiense Scotiabank apareció recientemente en los titulares de las noticias al almacenar el código fuente interno, las credenciales de inicio de sesión y las claves de acceso durante meses en repositorios de GitHub abiertos y accesibles públicamente.

Los terceros, especialmente los desarrolladores de software externos, suelen ser el eslabón más débil. A menudo, sus desarrolladores carecen de la formación adecuada y la conciencia de seguridad necesaria para salvaguardar debidamente su código. Al tener varios proyectos a la vez, plazos estrictos y clientes impacientes, ignoran u olvidan los fundamentos de la seguridad y dejan que su código sea de dominio público.

Los ciberdelincuentes son muy conscientes de esta cueva digital de Ali Baba. Las pandillas cibernéticas especializadas en el descubrimiento de datos OSINT rastrean meticulosamente los repositorios de código nuevos y existentes en un modo continuo, desechando cuidadosamente los datos. Una vez que se encuentra algo de valor, se vende a pandillas cibernéticas enfocadas en operaciones de explotación y ofensivas para ingresar.

Dado que tales intrusiones rara vez activan señales de alerta en los sistemas de detección de anomalías, pasan desapercibidas o se detectan una vez que ya es demasiado tarde. Peor aún, la investigación de tales intrusiones es costosa y casi sin perspectiva. Muchos ataques APT famosos involucraron ataques de reutilización de contraseñas con credenciales encontradas en repositorios de códigos.

Software de código abierto vulnerable

La rápida proliferación de software de código abierto (OSS) en los sistemas empresariales exacerba el panorama de amenazas cibernéticas al agregar aún más incógnitas al juego. Un informe reciente de ImmuniWeb encontró que 97 de los 100 bancos más grandes son vulnerables y tienen aplicaciones web y móviles mal codificadas, y están plagados de componentes, bibliotecas y marcos de código abierto obsoletos y vulnerables. La vulnerabilidad sin parches más antigua encontrada se conoce y se divulga públicamente desde 2011.

OSS ahorra mucho tiempo a los desarrolladores y dinero a las organizaciones, pero también proporciona un amplio espectro de riesgos concomitantes y en gran parte subestimados. Pocas organizaciones rastrean y mantienen adecuadamente un inventario de innumerables OSS y sus componentes integrados en su software empresarial. En consecuencia, cegados por el desconocimiento, son víctimas de incógnitas desconocidas cuando las fallas de seguridad de OSS recién detectadas se explotan agresivamente en la naturaleza.

Hoy en día, las organizaciones medianas y grandes invierten cada vez más en la seguridad de las aplicaciones, especialmente en la implementación de las pruebas DevSecOps y Shift Left. Gartner insta a la adopción de las pruebas de software Shift Left mediante la incorporación de pruebas de seguridad en las primeras etapas del ciclo de vida de desarrollo de software (SDLC) antes de que se vuelva demasiado costoso y lleve mucho tiempo reparar las vulnerabilidades. Sin embargo, un inventario holístico y actualizado de su OSS es indispensable para implementar la prueba Shift Left; de lo contrario, simplemente tirará su dinero por el desagüe.

Cómo prevenir y remediar

Siga estas cinco recomendaciones para reducir sus riesgos de manera rentable:

1. Mantenga un inventario actualizado y holístico de sus activos digitales

El software, el hardware, los datos, los usuarios y las licencias deben monitorearse, clasificarse y calificarse de riesgo continuamente. En la era de la nube pública, los contenedores, los repositorios de código, los servicios de intercambio de archivos y la subcontratación, no es una tarea fácil, pero sin ella, puede arruinar la integridad de sus esfuerzos de seguridad cibernética y anular todas las inversiones anteriores en seguridad cibernética. Recuerda, no puedes proteger lo que no ves.

2. Supervise su superficie de ataque externa y su exposición al riesgo

Muchas organizaciones gastan dinero en riesgos auxiliares o incluso teóricos, ignorando sus numerosos sistemas obsoletos, abandonados o simplemente desconocidos accesibles desde Internet. Estos activos en la sombra son una fruta madura para los ciberdelincuentes. Los atacantes son inteligentes y pragmáticos; no asaltarán tu castillo si pueden entrar en silencio a través de un túnel subterráneo olvidado. Por lo tanto, asegúrese de tener una visión amplia y actualizada de su superficie de ataques externos de manera continua.

3. Mantenga su software actualizado, implemente la administración de parches y parches automatizados

La mayoría de los ataques exitosos no involucran el uso de 0days sofisticados y costosos, sino vulnerabilidades divulgadas públicamente que a menudo están disponibles con un exploit funcional. Los piratas informáticos buscarán sistemáticamente el eslabón más débil en su perímetro de defensa para entrar, e incluso una pequeña biblioteca de JS obsoleta puede ser una ganancia inesperada para obtener sus joyas de la corona. Implemente, pruebe y supervise un sólido sistema de gestión de parches para todos sus sistemas y aplicaciones.

4. Priorice sus esfuerzos de prueba y remediación en función de los riesgos y amenazas

Una vez que tenga una visibilidad nítida de sus activos digitales y una estrategia de administración de parches implementada correctamente, es hora de asegurarse de que todo funcione como esperaba. Implemente un monitoreo de seguridad continuo para todos sus activos externos, realice pruebas exhaustivas, incluidas pruebas de penetración de sus API y aplicaciones web críticas para el negocio. Configure el monitoreo de cualquier anomalía con notificaciones rápidas.

5. Esté atento a la Dark Web y controle las fugas de datos

La mayoría de las empresas no se dan cuenta de cuántas de sus cuentas corporativas, expuestas por sitios web y servicios de terceros pirateados, se venden en la Dark Web. El éxito emergente de la reutilización de contraseñas y los ataques de fuerza bruta se derivan de ello. Peor aún, incluso los sitios web legítimos como Pastebin a menudo exponen una gran cantidad de datos filtrados, robados o perdidos accesibles para todos. El monitoreo y análisis continuos de estos incidentes pueden ahorrarle millones de dólares y, lo que es más importante, su reputación y buena voluntad.

Reducción de la complejidad y los costos

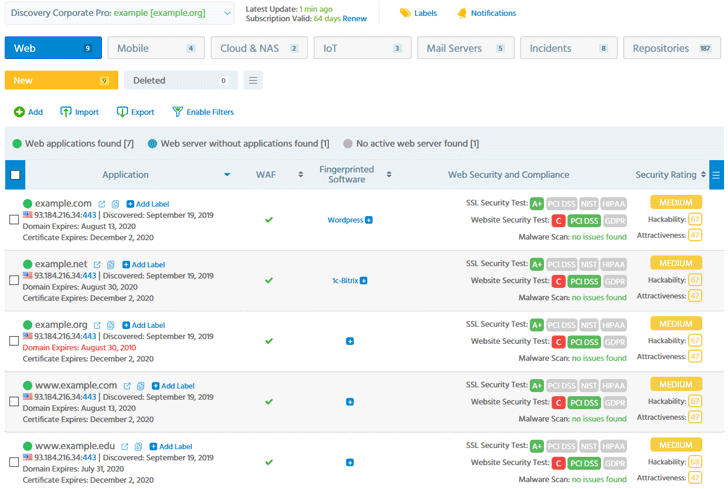

Nos encontramos con una oferta innovadora de una empresa suiza ImmuniWeb® para abordar estos problemas de una manera sencilla y rentable. Estamos realmente impresionados con sus capacidades técnicas, enfoque consolidado y precio accesible.

ImmuniWeb Discovery le brinda visibilidad y control superiores sobre su superficie de ataque externa y exposición al riesgo.

Pruebe ImmuniWeb® Discovery para:

- Descubrimiento rápido de sus activos digitales externos, incluidas API, almacenamiento en la nube e IoT

- Calificaciones de seguridad procesables basadas en datos de la piratería y el atractivo de sus aplicaciones

- Monitoreo continuo de repositorios de códigos públicos para código fuente desprotegido o filtrado

- Monitoreo continuo de Dark Web para credenciales expuestas y otros datos confidenciales

- Análisis de composición de software seguro para la producción de sus aplicaciones web y móviles

- Alertas instantáneas sobre la caducidad de nombres de dominio y certificados SSL

- Integración con SIEMs y otros sistemas de seguridad vía API

¡Esperamos que evite convertirse en víctima de una violación de datos en 2020!