Los administradores de hoy ciertamente tienen mucho en sus planes, y aumentar la seguridad del ecosistema sigue siendo una prioridad principal. Las cuentas locales, y especialmente las remotas, son puertas de enlace para acceder a información crítica.

La gestión de contraseñas lo hace posible. Después de todo, la autenticación debe garantizar que un usuario sea quien dice ser. Esta capa inicial de seguridad es crucial para proteger toda la infraestructura.

Desafortunadamente, la naturaleza personal de las contraseñas tiene sus defectos. Las contraseñas se olvidan fácilmente. También pueden ser demasiado simplistas; muchas empresas no imponen requisitos estrictos de creación de contraseñas. Aquí es donde entra en juego la política de contraseñas de Active Directory.

Además, se puede lograr lo siguiente:

- Cambio de contraseñas de usuario

- Registrar cambios de contraseña y almacenarlos en un registro de historial

Cuentas de Active Directory para cualquier cambio impactante en las cuentas de usuario. Evaluaremos por qué y cómo los administradores pueden aprovechar estas funciones principales.

Resumen

¿Por qué cambiar las contraseñas de los usuarios?

Hemos tocado la razón más inocua de muchos cambios de contraseña: el olvido. Es posible que los usuarios no recuerden las credenciales de inicio de sesión por varias razones. Después de la verificación (o un chat rápido de la mesa de ayuda), los administradores de Active Directory pueden restaurar rápidamente el acceso a la cuenta. De lo contrario, la productividad podría verse afectada.

La seguridad es otro motor, aunque en tres aspectos diferentes. En primer lugar, la infraestructura está sujeta a muchas amenazas. Los ataques, las filtraciones de datos y las protecciones inadecuadas pueden exponer las contraseñas a miradas indiscretas. Cambiar las contraseñas comprometidas puede frustrar a los malos actores.

En segundo lugar, una contraseña dada puede ser algo fácil de adivinar, a pesar de los requisitos de contraseña existentes. Un empleado puede usar términos considerados como ‘fruta madura’ para los extraños que intentan adivinar contraseñas o lanzar ataques de fuerza bruta. Por ejemplo, los empleados de Apple deben evitar el uso de cadenas que contengan «Apple» o «Steve Jobs» en sus contraseñas.

En tercer lugar, los roles de trabajo y los estados de empleo cambian regularmente en las organizaciones. Estos dictan a qué recursos pueden acceder los empleados. Es importante que los empleados no puedan ver documentos o datos no aplicables o utilizar ciertos programas. Además, los administradores deben cancelar las cuentas internas de los exempleados. Aunque técnicamente no es un Cambio de contraseña, en la forma en que imaginamos, esto implica la eliminación de las credenciales de uno.

¿Por qué registrar los cambios de contraseña históricos?

Los cambios de contraseña son bastante comunes en el ámbito de TI. Sin embargo, monitorear y registrar cambios puede ayudar a los administradores a detectar actividad sospechosa. Los cambios de contraseña solo se producen a través del usuario o del administrador de Active Directory. Cualquier cambio de contraseña por parte de otro actor podría significar un hackeo. Estos registros de actividad pueden ayudar a los equipos a rastrear ocurrencias sospechosas o mitigar un desastre pendiente.

Los malos actores pueden robar información. Pueden realizar restablecimientos de contraseña, lo que solidifica temporalmente el acceso a su cuenta y bloquea a los usuarios legítimos. Los historiales de cambio de contraseña pueden evitar fugas y minimizar el tiempo de inactividad.

Cómo cambiar una contraseña de usuario en Active Directory

Active Directory está hecho a medida para las redes de Windows. En consecuencia, hay varias formas en que los administradores de AD pueden cambiar las contraseñas de los usuarios.

Esto se puede hacer directamente dentro de Active Directory. Los cambios de contraseña son posibles fuera de AD, a través de métodos que manipulan directamente la base de datos de AD. Primero hablaremos de lo primero.

Uso de usuarios y equipos de Active Directory (ADUC)

ADUC es una GUI complementaria que permite a los administradores interactuar con los componentes de Active Directory. El software permite la gestión remota de objetos (usuarios y dispositivos). ADUC ha sido una herramienta central durante 20 años y sigue siendo una opción fácil de usar para aquellos que están cansados de PowerShell o no.

ADUC no es un componente predeterminado que viene preinstalado en las máquinas. En su lugar, los usuarios deben descargar e instalar Herramientas de administración remota del servidor (RSAT). La interfaz viene incluida con este paquete más grande de herramientas. ¿Cómo cambiamos las contraseñas después de completar este paso?

ADUC permite a los administradores ver usuarios individuales dentro de grupos o dominios. Microsoft afirma que ADUC emplea acciones de la interfaz de servicios de Active Directory (ADSI) para establecer contraseñas. Esto ocurre de dos maneras: a través del protocolo ligero de acceso a directorios (LDAP) o a través del protocolo NetUserChangePassword. LDAP requiere una conexión SSL para reforzar la seguridad de la comunicación entre dominios y clientes. A la hora de cambiar una contraseña, es imprescindible que se conozca previamente la contraseña anterior del usuario.

El proceso de cambio de contraseña es bastante simple desde aquí:

- Haga clic derecho en la parte superior del panel izquierdo de ADUC

- Haga clic en Conectarse al controlador de dominio

- Ubique el controlador de dominio relevante y luego el usuario dentro de ese sitio

- Ubique al usuario relevante y cambie su contraseña usando la GUI

- Esto se hace haciendo clic derecho en una cuenta de usuario, seleccionando Restablecer la contraseñay haciendo los cambios necesarios.

Uso del Centro de administración de Active Directory (ADAC)

ADAC es más nuevo que ADUC y, aunque su base de usuarios es más pequeña, sigue siendo muy útil para los cambios de contraseña. La GUI de ADAC hace que esto sea bastante fácil y requiere unos pocos pasos después del inicio. Así es cómo:

- Dentro del panel de navegación, localice el nodo apropiado que contiene el usuario apropiado

- Haga clic derecho en el nombre de usuario y haga clic en Restablecer la contraseña

- Escriba la nueva contraseña en el cuadro emergente, confírmela y guarde los cambios.

Al igual que con ADUC, los administradores pueden incluso solicitar a los usuarios que restablezcan sus contraseñas la próxima vez que inicien sesión. También hay otro método para cambiar contraseñas dentro de ADAC. La página de descripción general de ADAC contiene una sección Restablecer contraseña, que permite a un administrador acceder a los usuarios en un instante.

Uso de comandos de PowerShell

En particular, los usuarios de Windows pueden escribir el Establecer ADAccountPassword cmdlet y ejecútelo. Los beneficios de usar PowerShell son dos. Los usuarios avanzados pueden trabajar con cambios de contraseña en la automatización existente, lo que permite actualizaciones de contraseña en ciertos intervalos. Además, los administradores pueden cambiar las contraseñas de varios usuarios simultáneamente. Esto es increíblemente útil para la remediación después de un hackeo o una fuga de datos.

Tenga en cuenta que los usuarios deben importar su módulo de Active Directory mediante el comando Import-module ActiveDirectory. Esto abre la puerta para el uso de cmdlet de AD. Los administradores deben tener el permiso Restablecer contraseña habilitado para implementar estos cambios.

Los pasos apropiados son los siguientes, para un usuario de muestra llamado nombre de usuarioX y una nueva contraseña—contraseñaY:

Escriba el siguiente cmdlet:

Set-ADAccountPassword usernameX -Reset -NewPassword (ConvertTo-SecureString – AsPlainText «passwordY» -Force -Verbose) -PassThru

Esto reemplaza automáticamente la contraseña anterior sin ingresar manualmente la información por segunda vez.

La consola mostrará los objetos para reflejar estos cambios.

Los administradores pueden encontrar el siguiente error en lugar de una confirmación:

Set-ADAccountPassword: la contraseña no cumple con los requisitos de longitud, complejidad o historial del dominio.

Las empresas instituyen requisitos de mayúsculas y minúsculas por motivos de seguridad, y la nueva contraseña no cumple con esos requisitos. Repita el paso uno con una contraseña revisada.

Se puede permitir que los usuarios finales cambien sus propias contraseñas al iniciar sesión escribiendo el siguiente cmdlet:

Set-ADUser -Identity usernameX -ChangePasswordAtLogon $ True

¿Qué sucede si queremos restablecer un lote de contraseñas para un equipo específico dentro de nuestra organización?

PowerShell nos permite escribir lo siguiente para lograr esto:

get-aduser -filter «departamento -eq ‘PM Dept’ -Y habilitado -eq ‘True'» | Set-ADAccountPassword -NewPassword $ NewPasswd -Reset -PassThru | Establecer-ADuser -ChangePasswordAtLogon $ True

Esto impone un cambio de contraseña para todos los equipos de gestión de proyectos en su próximo inicio de sesión. Esto es efectivo para reinicios periódicos o en respuesta a una amenaza de seguridad específica del equipo.

Cómo comprobar el historial de cambio de contraseña

Hay varias herramientas externas para auditar los cambios de contraseña en Active Directory. Sin embargo, nos centraremos en la ruta nativa, que emplea la Consola de administración de directivas de grupo (GPMC). Después de ejecutar GPMC, los administradores deben hacer lo siguiente:

- Navegue por el sistema de archivos usando la siguiente ruta: Política de dominio predeterminada> Configuración de la computadora> Políticas> Configuración de Windows> Configuración de seguridad> Políticas locales> Política de auditoría: administración de cuentas de auditoría. Esto llama a dos casillas de verificación etiquetadas como Éxito y Fracaso. Marque ambas casillas y haga clic en Aplicar en la parte inferior derecha de la ventana. Se registrarán todos los intentos de inicio de sesión.

- Bajo Configuración de Windows> Configuración de seguridad> Registro de eventos, establezca el tamaño máximo del registro de seguridad en 1 GB. Esto permite la captura de datos a largo plazo sin exceder los límites de archivo.

- Escoger Sobrescribir eventos según sea necesario después de hacer clic en «Método de retención para el registro de seguridad».

- Abra el registro de eventos y busque eventos utilizando dos ID principales: 4724 (intento de restablecimiento de contraseña de administrador) y 4723 (intento de restablecimiento de contraseña de usuario)

También se pueden ver los códigos de evento 4740 (se bloqueó un usuario) o 4767 (se desbloqueó una cuenta de usuario). Estos no son alarmantes por sí solos. Sin embargo, queremos asegurarnos de que estos eventos sucedan en concierto con un 4724 o 4723, lo que sugiere que un usuario auténtico causó estos eventos, a diferencia de un actor nefasto.

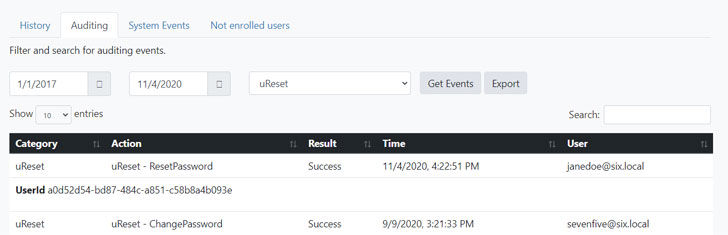

Auditar cambios de contraseña con Specops uReset

Specops uReset es una solución de restablecimiento de contraseña de autoservicio que también lo ayuda a controlar los cambios de contraseña. El menú de informes administrativos proporciona datos estadísticos relacionados con cuentas bloqueadas y cambios de contraseña.

Specops uReset simplifica la forma en que supervisa los cambios de contraseña e incluso puede reducir los bloqueos al actualizar las credenciales almacenadas en caché localmente, incluso cuando no se puede acceder a un controlador de dominio.

Visite Specopssoft para solicitar una prueba gratuita de Specops uReset.