Investigadores de ciberseguridad han descubierto una nueva variante de WatchBoguna botnet de malware de minería de criptomonedas basada en Linux, que ahora también incluye un módulo para escanear Internet en busca de servidores Windows RDP vulnerables a la falla Bluekeep.

BlueKeep es una vulnerabilidad de ejecución remota de código altamente crítica y susceptible de gusanos en los servicios de escritorio remoto de Windows que podría permitir que un atacante remoto no autenticado tome el control total de los sistemas vulnerables simplemente enviando solicitudes especialmente diseñadas a través del protocolo RDP.

Aunque Microsoft ya lanzó los parches para la vulnerabilidad BlueKeep (CVE – 2019-0708) en mayo de este año, más de 800 000 máquinas con Windows a las que se puede acceder a través de Internet siguen siendo vulnerables a la falla crítica.

Afortunadamente, incluso después de que muchas personas en la comunidad de seguridad desarrollaran exploits de código remoto para BlueKeep, no hay ningún exploit de prueba de concepto (PoC) público disponible hasta la fecha, lo que podría evitar que los piratas informáticos oportunistas causen estragos.

Sin embargo, la firma de ciberseguridad Immunity lanzó ayer una versión actualizada de su herramienta comercial de evaluación de vulnerabilidades y pruebas de penetración (VAPT), CANVAS 7.23, que incluye un nuevo módulo para el exploit BlueKeep RDP.

Parece que los atacantes detrás de WatchBog están utilizando su red de botnets para preparar «una lista de sistemas vulnerables para atacar en el futuro o para vender a terceros con fines de lucro», advirtieron los investigadores de Intezer Lab, quienes descubrieron la nueva variante de WatchBog.

«La incorporación del escáner BlueKeep por parte de una botnet de Linux puede indicar que WatchBog está comenzando a explorar oportunidades financieras en una plataforma diferente», dijeron los investigadores.

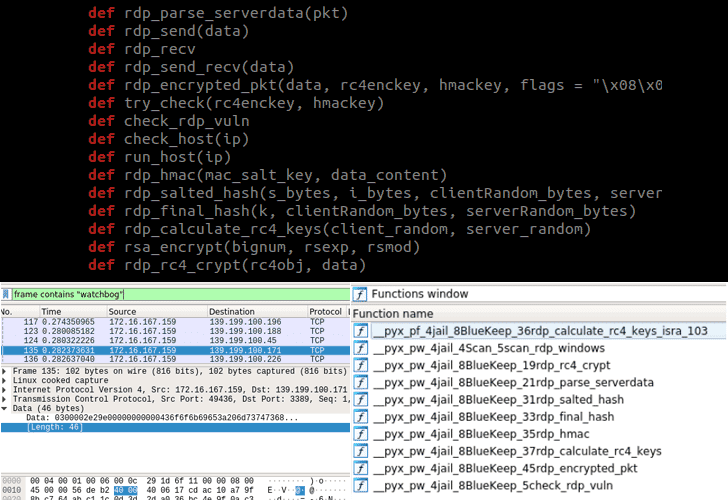

El escáner BlueKeep incluido en WatchBog escanea Internet y luego envía la lista de hosts RDP recién descubiertos, como una cadena de datos hexadecimales encriptada usando RC4, a los servidores controlados por el atacante.

Según el investigador, la nueva variante WatchBog ya ha comprometido más de 4500 máquinas Linux en los últimos dos meses.

Aunque WatchBog está operando desde fines del año pasado, los atacantes están distribuyendo su nueva variante en una campaña en curso activa desde principios de junio de este año.

La variante WatchBog recién descubierta incluye un nuevo módulo de propagación junto con exploits para algunas vulnerabilidades parcheadas recientemente en aplicaciones Linux, lo que permite a los atacantes encontrar y comprometer más sistemas Linux rápidamente.

El malware de botnet WatchBog Linux contiene varios módulos, como se describe estructuralmente a continuación, que aprovecha las vulnerabilidades parcheadas recientemente en las aplicaciones Exim, Jira, Solr, Jenkins, ThinkPHP y Nexus para comprometer las máquinas Linux.

Módulo Pwn

- CVE-2019-11581 (Jira)

- CVE-2019-10149 (Exim)

- CVE-2019-0192 (Solr)

- CVE-2018-1000861 (Jenkins)

- CVE-2019-7238 (Administrador de repositorios de Nexus 3)

Módulo de escaneo

- Escáner BlueKeep

- Escáner Jira

- Escáner Solr

Módulo de fuerza bruta

- Instancias de CouchDB

- Instancias de Redis

Módulo de esparcimiento

- Apache ActiveMQ (CVE-2016-3088)

- Solr (CVE-2019-0192)

- Ejecución de código sobre Redis

Después de que los módulos de escaneo y fuerza bruta descubren una máquina Linux que ejecuta la aplicación vulnerable, WatchBog implementa un script en la máquina de destino para descargar los módulos mineros de Monero del sitio web de Pastebin.

El script malicioso luego también gana persistencia en el sistema infectado a través de crontab y descarga un nuevo módulo esparcidor, que viene en forma de un ejecutable ELF compilado por Cython vinculado dinámicamente.

Los investigadores han recomendado a los administradores de Linux y Windows que mantengan su software y sistemas operativos actualizados frente a las vulnerabilidades conocidas para evitar ser víctimas de este tipo de campañas de ataque.

Puede encontrar si WatchBog ha infectado su máquina Linux verificando la existencia del archivo «/tmp/.tmlassstgggzzzqpppppp12233333» o el archivo «/tmp/.gooobb» en su sistema.