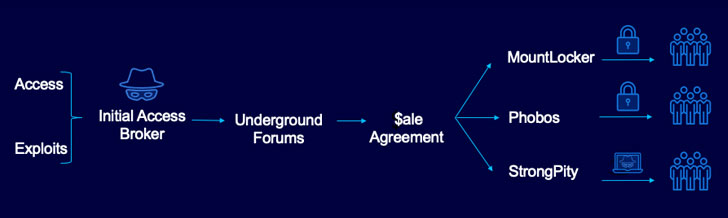

El corredor de acceso inicial previamente no documentado ha sido desenmascarado ya que proporciona puntos de entrada a tres actores diferentes de amenazas de amenazas de intrusión, que van desde ataques de ransomware motivados financieramente hasta campañas de phishing.

El equipo de investigación e inteligencia de BlackBerry llamó a la entidad «Zebra2104», el grupo es responsable de ofrecer acceso digital a sindicatos de ransomware como MountLocker y Phobos, así como a Advanced Persistent Threat (APT) apodado StrongPity (también conocido como Promethium).

Las áreas de amenaza, tal como las conocemos, están cada vez más dominadas por categorías de jugadores conocidos como intermediarios de acceso inicial (IAB), que se sabe que brindan apoyo a otros grupos de ciberdelincuencia, incluidas las ramas de ransomware, con un potencial infinito. organizaciones pertenecientes a diferentes áreas geográficas y sectores a través de puertas traseras permanentes a las redes de las víctimas, que crean efectivamente un modelo de tarificación para el acceso remoto.

«Los IAB generalmente primero obtienen acceso a la red de la víctima y luego venden ese acceso al mejor postor en foros clandestinos ubicados en la Dark Web», dijeron los investigadores de BlackBerry en un informe técnico publicado la semana pasada. «Más tarde, el postor ganador a menudo implementará ransomware y/u otro malware motivado financieramente dentro de la organización de la víctima, según los objetivos de su campaña».

Un análisis de más de 1000 listas de acceso anunciadas para ventas de IAB en foros clandestinos en la Dark Web en agosto de 2021 encontró que el costo promedio de acceso a la red fue de $ 5400 entre julio de 2020 y junio de 2021, con las ofertas más valiosas que incluyen derechos de administrador de dominio. en los sistemas empresariales.

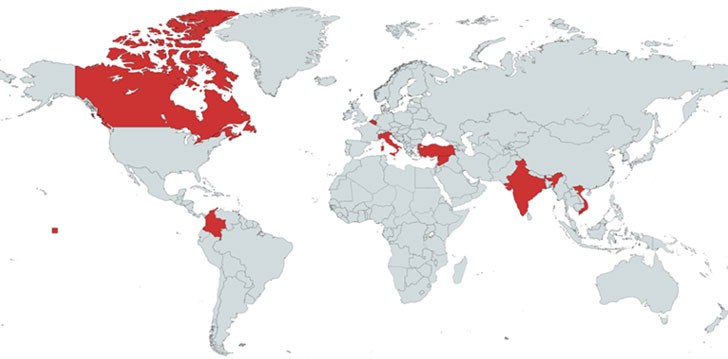

La investigación sobre la empresa canadiense de seguridad cibernética comenzó con un dominio llamado «trashborting[.]com ”, que se encontró en Cobalt Strike Beacons, que vinculó la infraestructura más amplia con una serie de campañas de malspam que condujeron a la entrega de ransomware, algunos de los cuales en septiembre de 2020 se dirigieron a empresas inmobiliarias y departamentos gubernamentales australianos.

Además, la “supercombinación[.]com, ”otro dominio hermano registrado además de trashborting[.]com, se encontró asociado con actividad maliciosa por parte de MountLocker y Phobos, a pesar de que el dominio se tradujo a la dirección IP «91.92.109[.]174 «, que también se utilizó para albergar un tercer dominio» para mencionar común[.]com” entre abril y noviembre de 2020 y lanzado como servidor de comando y control en la campaña StrongPity de junio de 2020.

La superposición y la orientación generalizada del IAB también ha llevado a los investigadores a creer que el operador «tiene mucha mano de obra o ha tendido algunas grandes trampas» ocultas a la vista «en Internet, lo que permite que MountLocker, Phobos y StrongPity obtengan acceso a objetivos específicos. redes

«La red de infraestructura maliciosa que vimos durante esta investigación ha demostrado que, de una manera que refleja el mundo empresarial legítimo, los grupos de ciberdelincuencia en algunos casos funcionan a diferencia de las organizaciones multinacionales», dijeron los investigadores. «Están formando asociaciones y alianzas para ayudar a avanzar en sus objetivos. En todo caso, se puede suponer con seguridad que estos grupos de amenazas de ‘asociaciones comerciales’ seguirán prevaleciendo en el futuro».