Investigadores de seguridad cibernética han revelado cinco vulnerabilidades de seguridad no reportadas previamente que afectan a la bomba de gran volumen Infusomat Space y SpaceStation de B. Braun que podrían ser abusadas por partes malintencionadas para manipular dosis de medicamentos sin ninguna autenticación previa.

McAfee, que descubrió e informó las fallas a la compañía alemana de dispositivos médicos y farmacéuticos el 11 de enero de 2021, dijo que la «modificación podría aparecer como un mal funcionamiento del dispositivo y notarse solo después de que se haya administrado una cantidad sustancial de medicamento a un paciente, ya que la bomba de infusión muestra exactamente lo que se recetó, todo mientras dispensa dosis de medicación potencialmente letales».

Los problemas han sido solucionados por B. Braun en SpaceCom L82 o posterior, Battery Pack SP con WiFi: L82 o posterior, y DataModule compactplus versión A12 o posterior.

Las bombas de infusión son dispositivos médicos que se utilizan para administrar fluidos intravenosos, como nutrientes y medicamentos, al cuerpo de un paciente en cantidades controladas, mientras que SpaceStation es un sistema de conexión y comunicación configurable diseñado para acomodar hasta cuatro bombas de infusión para su uso en un centro médico. Los dispositivos se ejecutan en un componente de software llamado SpaceCom, un sistema Linux integrado que se ejecuta en la bomba desde dentro de su paquete de batería inteligente o desde el interior de la SpaceStation.

En pocas palabras, las fallas identificadas por McAfee permiten a un atacante escalar privilegios, ver información confidencial, cargar archivos arbitrarios y ejecutar código remoto.

- CVE-2021-33885 – Insuficiente Verificación de Autenticidad de Datos (CVSS 9.7)

- CVE-2021-33882 – Autenticación faltante para función crítica (CVSS 8.2)

- CVE-2021-33886 – Uso de cadenas de formato controladas externamente (CVSS 7.7)

- CVE-2021-33883 – Transmisión de texto claro de información confidencial (CVSS 7.1)

- CVE-2021-33884 – Carga sin restricciones de archivos con tipo peligroso (CVSS 5.8)

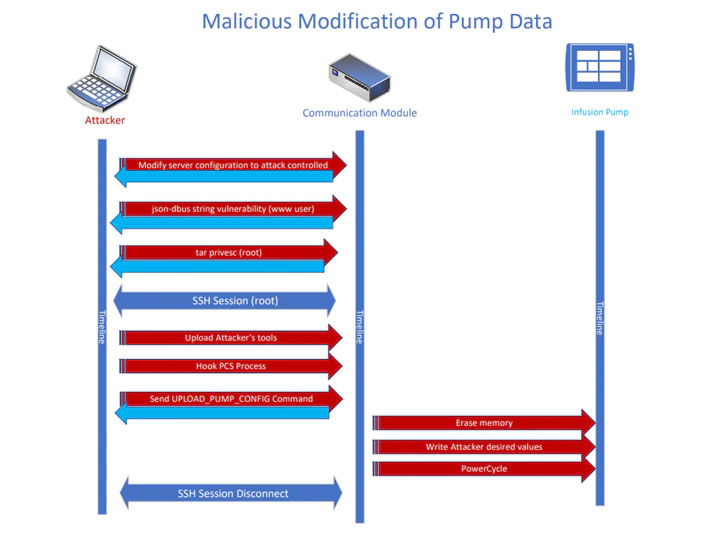

Al encadenar las vulnerabilidades, un adversario podría «modificar la configuración de una bomba mientras la bomba está en modo de espera, lo que daría como resultado que se administre una dosis inesperada de medicamento a un paciente en su próximo uso, todo sin autenticación», dijo el equipo de McAfee Advanced Threat Research. señaló en una inmersión técnica profunda.

Dicho de otra manera, las debilidades, que surgen debido a la falta de verificación en el sistema operativo de la bomba, podrían permitir que cualquier atacante le envíe comandos o datos, lo que facilita los ataques remotos que no solo pasan desapercibidos sino que también arman el dispositivo alterando la cantidad. de medicación que se espera que un paciente reciba a través de la infusión.

Una advertencia a tener en cuenta es que los ataques solo pueden tener éxito cuando una bomba está inactiva o en modo de espera entre infusiones, sin mencionar que tales modificaciones no autorizadas a los datos críticos de la bomba requieren que el actor de la amenaza primero obtenga un punto de apoyo inicial en la red local. o potencialmente llevar a cabo las intrusiones a través de Internet en caso de que las bombas estén directamente expuestas, un escenario que es poco probable.

«Todas las instalaciones que utilicen SpaceCom, Battery Pack SP con Wi-Fi y DataModule compactplus deben revisar su infraestructura de TI para asegurarse de que se haya implementado un concepto de zona de red en el que los sistemas críticos, como las bombas de infusión, estén alojados en espacios separados (por ejemplo, mediante cortafuegos o VLAN). ) entornos a los que no se puede acceder directamente desde Internet o por usuarios no autorizados «, dijo B. Braun en un aviso publicado el 14 de mayo de 2021.

“Las redes inalámbricas deben implementarse utilizando autenticación de múltiples factores y encriptación estándar de la industria y deben estar equipadas con Sistemas de Detección de Intrusiones (IDS) y/o Sistemas de Prevención de Intrusiones (IPS)”, agregó la compañía.