Los investigadores de ciberseguridad revelaron el martes una nueva campaña a gran escala dirigida a las implementaciones de Kubeflow para ejecutar contenedores de minería de criptomonedas maliciosos.

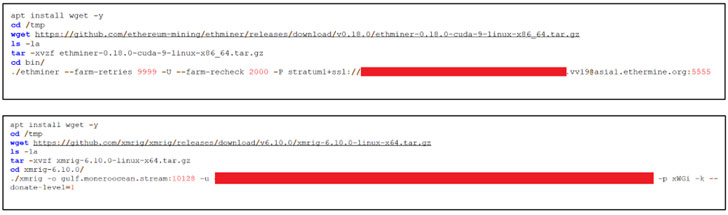

La campaña involucró la implementación de pods de TensorFlow en clústeres de Kubernetes, con los pods ejecutando imágenes legítimas de TensorFlow desde la cuenta oficial de Docker Hub. Sin embargo, las imágenes del contenedor se configuraron para ejecutar comandos no autorizados que extraen criptomonedas. Microsoft dijo que los despliegues fueron testigos de un repunte hacia finales de mayo.

Kubeflow es una plataforma de aprendizaje automático de código abierto diseñada para implementar flujos de trabajo de aprendizaje automático en Kubernetes, un servicio de orquestación utilizado para administrar y escalar cargas de trabajo en contenedores en un clúster de máquinas.

La implementación, en sí misma, se logró aprovechando Kubeflow, que expone su funcionalidad de interfaz de usuario a través de un tablero que se implementa en el clúster. En el ataque observado por Microsoft, los adversarios utilizaron el tablero centralizado como punto de entrada para crear una canalización para ejecutar imágenes de TensorFlow que realizan tareas de minería de criptomonedas.

«La ráfaga de implementaciones en los diversos clústeres fue simultánea. Esto indica que los atacantes escanearon esos clústeres con anticipación y mantuvieron una lista de objetivos potenciales, que luego fueron atacados al mismo tiempo», dijo el ingeniero senior de investigación de seguridad de Microsoft, Yossi Weizman, en un comunicado. reporte.

Las intrusiones también se hacen eco de ataques similares observados por Microsoft Azure Security Center en abril pasado que abusaron de los paneles de Kubeflow expuestos a Internet para implementar un contenedor de puerta trasera para una operación de criptominería. Weizman le dijo a The Hacker News que no hay evidencia de que las dos campañas hayan sido realizadas por los mismos actores de amenazas.

Se dice que los ataques en curso utilizaron dos imágenes diferentes de TensorFlow, etiquetadas como «latest» y «latest-gpu», para ejecutar el código malicioso. El uso de imágenes legítimas de TensorFlow también es un diseño inteligente para evitar la detección, ya que los contenedores de TensorFlow prevalecen en las cargas de trabajo basadas en el aprendizaje automático.

Además, Microsoft dijo que los atacantes pueden aprovechar las imágenes para ejecutar tareas de GPU utilizando CUDA, lo que permite al adversario «maximizar las ganancias mineras del host».

«Como parte del flujo de ataque, los atacantes también desplegaron [a] contenedor de reconocimiento que consulta información sobre el entorno, como información de GPU y CPU, como preparación para la actividad minera «, dijo Weizman. Esto también se ejecutó desde un contenedor TensorFlow».

El desarrollo se produce días después de que el equipo de inteligencia de amenazas de la Unidad 42 de Palo Alto Networks revelara una nueva forma de malware llamada Siloscope, diseñada para comprometer los clústeres de Kubernetes a través de contenedores de Windows.

Se recomienda a los usuarios que ejecutan Kubeflow que se aseguren de que el tablero centralizado no esté expuesto de forma insegura a Internet y, si se considera necesario, exigir que estén protegidos por barreras de autenticación.

Microsoft también ha publicado una matriz de amenazas para Kubernetes para comprender mejor la superficie de ataque de los entornos en contenedores y ayudar a las organizaciones a identificar las brechas actuales en sus defensas para protegerse contra las amenazas dirigidas a Kubernetes.

A principios de abril, la compañía, junto con otros miembros del Center for Threat-Informed Defense, se unieron para lanzar lo que se llama la matriz ATT & CK para contenedores que se basa en la matriz de amenazas de Kubernetes para detectar «riesgos asociados con los contenedores, incluidas las configuraciones incorrectas que son a menudo el vector inicial de ataques, así como la implementación específica de técnicas de ataque en la naturaleza».