Un equipo de investigadores de ciberseguridad reveló ayer los detalles de un nuevo ataque de canal lateral en la memoria dinámica de acceso aleatorio (DRAM) que podría permitir que los programas maliciosos instalados en un sistema moderno lean datos confidenciales de la memoria de otros procesos que se ejecutan en el mismo hardware.

Doblado rambleed e identificado como CVE-2019-0174el nuevo ataque se basa en una conocida clase de ataque de canal lateral DRAM llamado Rowhammer, varias variantes [GLitch, RAMpage, Throwhammer, Nethammer, Drammer] de los cuales han sido demostrados por los investigadores en los últimos años.

Conocido desde 2012, el error de Rowhammer es un problema de confiabilidad de hardware que se encontró en la nueva generación de chips DRAM.

Resultó que acceder repetida y rápidamente (martillar) a una fila de la memoria puede causar cambios de bit en filas adyacentes, es decir, cambiar sus valores de bit de 0 a 1 o viceversa.

En los años siguientes, los investigadores también demostraron explotaciones exitosas para lograr una escalada de privilegios en las computadoras vulnerables al voltear (escribir) bits en la memoria de la víctima.

Descubierto por un equipo de investigadores de la Universidad de Michigan, la Universidad Tecnológica de Graz y la Universidad de Adelaide, el nuevo RAMBleed también se basa en el mecanismo de cambio de bits; pero en lugar de escribir datos en las filas adyacentes, este ataque permite a los atacantes leer la información en la memoria protegida que pertenece a otros programas y usuarios.

«Más específicamente, mostramos cómo un atacante sin privilegios puede explotar la dependencia de datos entre los cambios de bits inducidos por Rowhammer y los bits en las filas cercanas para deducir estos bits, incluidos los valores que pertenecen a otros procesos y al kernel».

«Por lo tanto, la principal contribución de este trabajo es mostrar que Rowhammer es una amenaza no solo para la integridad sino también para la confidencialidad».

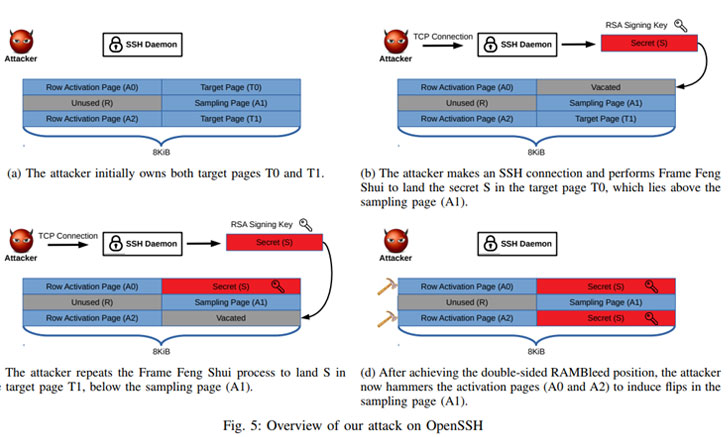

Como se muestra en la imagen, si un atacante quiere leer datos secretos contenidos en las celdas de memoria «Secretas», tiene que:

- Encuentre un bit volteable (página de muestreo) en el mismo desplazamiento en una página de memoria que el bit secreto.

- Manipule el diseño de la memoria utilizando técnicas de masaje de memoria para colocar con cuidado los datos secretos de la víctima en las filas arriba y debajo de la fila de memoria del atacante, la disposición como se ilustra en la imagen, de modo que el bit voltea en las filas del atacante depende de los valores de los datos secretos de la víctima.

- Martille las filas A0 y A2 e induzca cambios de bits en la fila A1 (página de muestreo), cuyo valor inicial se ha establecido en 1, lo que influye en su valor utilizando los datos de la víctima en celdas «secretas».

«Si el bit cambió, el atacante deduce que el valor del bit secreto es 0. De lo contrario, el atacante deduce que el valor es 1», dijeron los investigadores en el artículo. «Repetir el procedimiento con bits rotables en diferentes desplazamientos en la página le permite al atacante recuperar todos los bits del secreto de la víctima».

Para demostrar la técnica del canal lateral de lectura, los investigadores presentaron un ataque contra OpenSSH 7.9 que se ejecutaba en una máquina Linux y extrajeron con éxito una clave RSA-2048 del demonio SSH de nivel raíz.

Según los investigadores, incluso las protecciones de memoria ECC (Código de corrección de errores), que pueden detectar y corregir cambios de bit no deseados y también mitigan muchos ataques basados en Rowhammer, no previenen el ataque RAMBleed.

Aunque tanto DDR3 como DDR4 son vulnerables al ataque RAMBleed, los investigadores aconsejaron a los usuarios que mitiguen el riesgo actualizando su memoria a DDR4 con la actualización de fila dirigida (TRR) habilitada, ya que es más difícil de explotar.