Los investigadores de ciberseguridad revelaron hoy un nuevo ataque a la cadena de suministro dirigido a la Autoridad de Certificación del Gobierno de Vietnam (VGCA) que comprometió el conjunto de herramientas de firma digital de la agencia para instalar una puerta trasera en los sistemas de las víctimas.

Descubierto por la empresa de seguridad de Internet eslovaca ESET a principios de este mes, el ataque «SignSight» involucró la modificación de los instaladores de software alojados en el sitio web de la CA («ca.gov.vn») para insertar una herramienta de spyware llamada PhantomNet o Smanager.

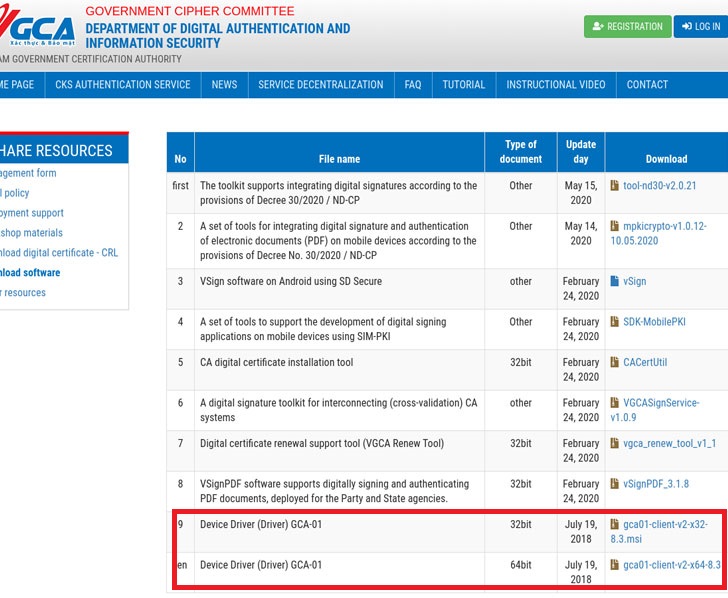

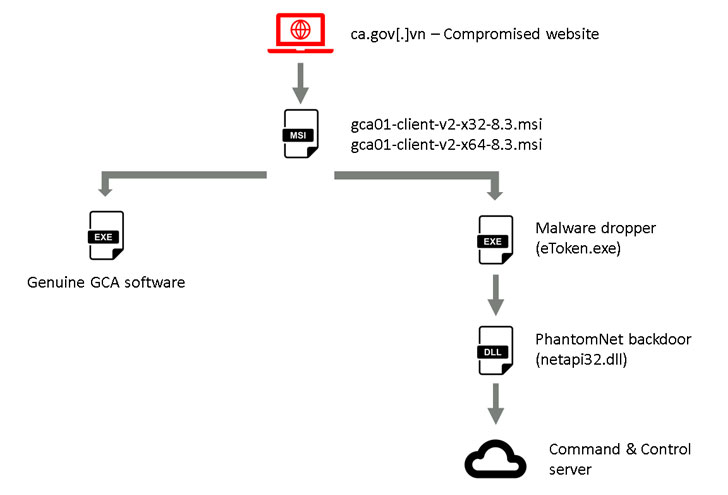

Según la telemetría de ESET, la brecha ocurrió al menos entre el 23 de julio y el 16 de agosto de 2020, con los dos instaladores en cuestión: «gca01-client-v2-x32-8.3.msi» y «gca01-client-v2-x64-8.3». .msi «para sistemas Windows de 32 y 64 bits, modificado para incluir la puerta trasera.

«El compromiso de un sitio web de una autoridad de certificación es una buena oportunidad para los grupos APT, ya que es probable que los visitantes tengan un alto nivel de confianza en una organización estatal responsable de las firmas digitales», dijo Matthieu Faou de ESET.

Después de que se informara sobre el ataque a VGCA, la autoridad de certificación confirmó que «estaban al tanto del ataque antes de nuestra notificación y que notificaron a los usuarios que descargaron el software troyano».

La herramienta de firma digital, ordenada por el Comité de Cifrado del Gobierno de Vietnam como parte de un esquema de autenticación electrónica, es utilizada por el sector gubernamental y por empresas privadas para firmar documentos digitalmente mediante un token USB (también llamado token PKI) que almacena la firma digital. y requiere el controlador antes mencionado para operar.

Como consecuencia, la única forma en que un usuario puede infectarse es cuando el software comprometido alojado en el sitio web oficial se descarga y ejecuta manualmente en el sistema de destino.

Una vez instalado, el software modificado inicia el programa GCA genuino para enmascarar la infracción y luego ejecuta la puerta trasera de PhantomNet que se hace pasar por un archivo aparentemente inofensivo llamado «eToken.exe».

La puerta trasera, compilada más recientemente el 26 de abril, asume la responsabilidad de recopilar información del sistema, con capacidades maliciosas adicionales implementadas a través de complementos recuperados de servidores de comando y control codificados (por ejemplo, «vgca.homeunix[.]org «y» office365.blogdns[.]com») que imitan los nombres de VGCA y software de productividad popular.

ESET dijo que además de Vietnam, vio víctimas en Filipinas, pero su mecanismo de entrega sigue siendo desconocido. El objetivo final de los atacantes tampoco está claro, con poca o ninguna información sobre la actividad posterior al compromiso.

En todo caso, el incidente destaca por qué los ataques a la cadena de suministro se están convirtiendo cada vez más en un vector de ataque común entre los grupos de ciberespionaje, ya que permite a los adversarios implementar malware en muchas computadoras al mismo tiempo de forma encubierta.

En noviembre, ESET reveló una campaña de Lazarus en Corea del Sur que utilizaba software de seguridad legítimo y certificados digitales robados para distribuir herramientas de administración remota (RAT) en los sistemas de destino.

Luego, la semana pasada, también descubrió que un software de chat llamado Able Desktop, utilizado por 430 agencias gubernamentales en Mongolia, fue abusado para entregar la puerta trasera HyperBro, Korplug RAT y otro troyano llamado Tmanger.

Por último, se aprovechó un ataque a la cadena de suministro en el software SolarWinds Orion descubierto esta semana para violar varias agencias importantes del gobierno de EE. UU., incluidos los Departamentos de Seguridad Nacional, Comercio, Tesoro y Estado.

«Los ataques a la cadena de suministro suelen ser difíciles de encontrar, ya que el código malicioso generalmente está oculto entre una gran cantidad de código legítimo, lo que dificulta significativamente su descubrimiento», concluyó Faou.