Las operaciones cibernéticas gemelas realizadas por actores de amenazas iraníes patrocinados por el estado demuestran su enfoque continuo en la compilación de expedientes detallados sobre ciudadanos iraníes que podrían amenazar la estabilidad de la República Islámica, incluidos disidentes, fuerzas de oposición y partidarios de ISIS y nativos kurdos.

Al rastrear las extensas operaciones de espionaje hasta dos grupos cibernéticos iraníes avanzados, Domestic Kitten (o APT-C-50) e Infy, la firma de seguridad cibernética Check Point reveló evidencia nueva y reciente de sus actividades en curso que implican el uso de un conjunto de herramientas de malware renovado, así como engañar a los usuarios involuntarios para que descarguen software malicioso bajo la apariencia de aplicaciones populares.

«Ambos grupos han llevado a cabo ataques cibernéticos de larga duración y campañas de vigilancia intrusivas que se dirigen tanto a los dispositivos móviles de las personas como a las computadoras personales», dijeron los investigadores de Check Point en un nuevo análisis. «Los operadores de estas campañas son claramente activos, receptivos y buscan constantemente nuevos vectores y técnicas de ataque para garantizar la longevidad de sus operaciones».

A pesar de las superposiciones en las víctimas y el tipo de información acumulada, se considera que los dos actores de la amenaza operan de forma independiente. Pero el «efecto sinérgico» creado al usar dos conjuntos diferentes de vectores de ataque para atacar a los mismos objetivos no puede pasarse por alto, dijeron los investigadores.

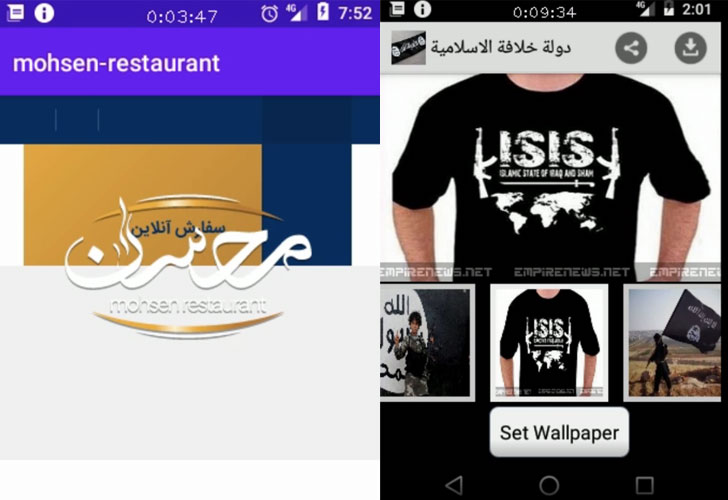

Miméticos de gatitos domésticos y aplicación de restaurante de Teherán

Se sabe que Domestic Kitten, que ha estado activo desde 2016, se dirige a grupos específicos de personas con aplicaciones maliciosas de Android que recopilan información confidencial, como mensajes SMS, registros de llamadas, fotos, videos y datos de ubicación en el dispositivo junto con sus grabaciones de voz. .

Al detectar cuatro campañas activas, la más reciente de las cuales comenzó en noviembre de 2020 según Check Point, se descubrió que el actor APT-C-50 aprovecha una amplia variedad de aplicaciones de portada, que incluyen VIPRE Mobile Security (una aplicación de seguridad móvil falsa), Flores exóticas (una variante reempaquetada de un juego disponible en Google Play) y Mujer ninja iraní (una aplicación de fondo de pantalla), para distribuir una pieza de malware llamada FurBall.

La última operación de noviembre no es diferente, que aprovecha una aplicación falsa para el restaurante Mohsen ubicado en Teherán para lograr el mismo objetivo al atraer a las víctimas para que instalen la aplicación mediante múltiples vectores: mensajes SMS con un enlace para descargar el malware, un blog iraní. que aloja la carga útil, e incluso se comparte a través de los canales de Telegram.

Los objetivos destacados del ataque incluyeron a 1200 personas ubicadas en Irán, EE. UU., Gran Bretaña, Pakistán, Afganistán, Turquía y Uzbekistán, dijeron los investigadores, y se informaron más de 600 infecciones exitosas.

Una vez instalado, FurBall se otorga a sí mismo amplios permisos para ejecutar la aplicación automáticamente cada vez que se inicia el dispositivo y procede a recopilar el historial del navegador, información del hardware, archivos en la tarjeta SD externa y extrae periódicamente videos, fotos y registros de llamadas cada 20 segundos.

También monitorea el contenido del portapapeles, obtiene acceso a todas las notificaciones recibidas por el dispositivo y viene con capacidades para ejecutar remotamente comandos emitidos desde un servidor de comando y control (C2) para grabar audio, video y llamadas telefónicas.

Curiosamente, FurBall parece estar basado en un software espía disponible en el mercado llamado KidLogger, lo que implica que los actores «obtuvieron el código fuente de KidLogger o realizaron ingeniería inversa de una muestra y eliminaron todas las partes extrañas, luego agregaron más capacidades».

Infy regresa con un nuevo malware de segunda etapa previamente desconocido

Descubierta por primera vez en mayo de 2016 por Palo Alto Networks, la actividad renovada de Infy (también llamada Prince of Persia) en abril de 2020 marca la continuación de las operaciones cibernéticas del grupo que han tenido como objetivo a disidentes iraníes y agencias diplomáticas en toda Europa durante más de una década.

Si bien sus esfuerzos de vigilancia recibieron una paliza en junio de 2016 luego de una operación de derribo por parte de Palo Alto Networks para socavar la infraestructura C2 del grupo, Infy resurgió en agosto de 2017 con técnicas anti-adquisición junto con un nuevo ladrón de información de Windows llamado Foudre.

También se sugiere que el grupo tenga vínculos con la Compañía de Telecomunicaciones de Irán después de que los investigadores Claudio Guarnieri y Collin Anderson revelaran evidencia en julio de 2016 de que un subconjunto de los dominios C2 que redirigían al sumidero fue bloqueado por la manipulación del DNS y el filtrado HTTP, lo que impidió el acceso a el sumidero

Luego, en 2018, Intezer Labs encontró una nueva versión del malware Foudre, llamada versión 8, que también contenía un «binario desconocido», ahora llamado Tonnerre por Check Point, que se usa para expandir las capacidades del primero.

«Parece que después de un largo tiempo de inactividad, los atacantes cibernéticos iraníes pudieron reagruparse, solucionar problemas anteriores y reforzar drásticamente sus actividades OPSEC, así como la competencia técnica y las habilidades de sus herramientas», dijeron los investigadores.

Se han descubierto hasta tres versiones de Foudre (20-22) desde abril de 2020, y las nuevas variantes descargan Tonnerre 11 como la carga útil de la siguiente etapa.

La cadena de ataque comienza con el envío de correos electrónicos de phishing que contienen documentos de señuelo escritos en persa, que cuando se cierran, ejecutan una macro maliciosa que cae y ejecuta la puerta trasera Foudre, que luego se conecta al servidor C2 para descargar el implante Tonnerre.

Además de ejecutar comandos desde el servidor C2, grabar sonidos y capturar capturas de pantalla, lo que hace que Tonnerre se destaque es el uso de dos conjuntos de servidores C2: uno para recibir comandos y descargar actualizaciones mediante HTTP y un segundo servidor al que se extraen los datos robados. a través de FTP.

Con 56 MB, es probable que el tamaño inusual de Tonnerre también funcione a su favor y evada la detección, ya que muchos proveedores ignoran los archivos grandes durante los análisis de malware, anotaron los investigadores.

Sin embargo, a diferencia de Domestic Kitten, solo se encontraron unas pocas docenas de víctimas en este ataque, incluidas las de Irak, Azerbaiyán, el Reino Unido, Rusia, Rumania, Alemania, Canadá, Turquía, EE. UU., Países Bajos y Suecia.

«Los operadores de estas campañas de espionaje cibernético iraníes parecen no verse afectados en absoluto por las contraactividades realizadas por otros, a pesar de que fueron reveladas e incluso detenidas en el pasado, simplemente no se detienen», dijo Yaniv Balmas, jefe de ciberespionaje. investigación en Check Point.

“Estos operadores de campaña simplemente aprenden del pasado, modifican sus tácticas y continúan esperando un tiempo a que pase la tormenta para volver a intentarlo. Además, vale la pena señalar la gran cantidad de recursos que el régimen iraní está dispuesto. gastar en ejercer su control».