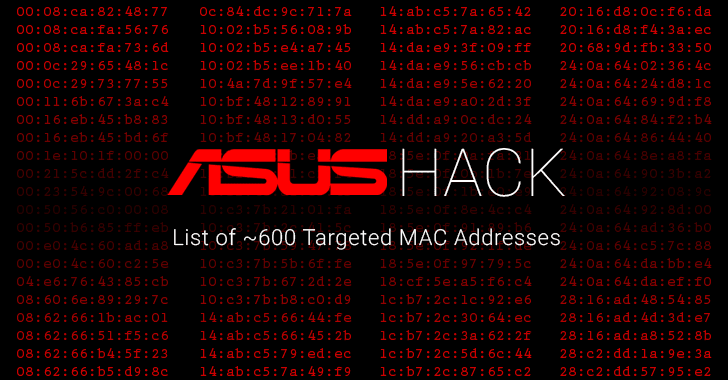

EXCLUSIVO: mientras revelaba los detalles de un ataque cibernético masivo en la cadena de suministro contra los clientes de ASUS, la firma de seguridad rusa Kaspersky no publicó la semana pasada la lista completa de todas las direcciones MAC que los piratas informáticos codificaron en su malware para apuntar quirúrgicamente a un grupo específico de usuarios.

En cambio, Kaspersky lanzó una herramienta fuera de línea dedicada y lanzó una página web en línea donde los usuarios de PC ASUS pueden buscar sus direcciones MAC para verificar si estaban en la lista de éxitos.

Sin embargo, muchos creen que no es una forma conveniente para que las grandes empresas con cientos de miles de sistemas sepan si fueron atacados o no.

Lista de direcciones MAC apuntadas en ASUS Supply Chain Attack

Para resolver esto y ayudar a otros expertos en seguridad cibernética a continuar su búsqueda de campañas de piratería relacionadas, el CTO de la firma de seguridad australiana Skylight Shahar Zini se puso en contacto con The Hacker News y proporcionó la lista completa de casi 583 direcciones MAC objetivo de la violación de ASUS.

«Si existe información sobre objetivos, debe estar disponible públicamente para la comunidad de seguridad para que podamos protegernos mejor», dijo Skylight en una publicación compartida con The Hacker News.

«Entonces, pensamos que sería una buena idea extraer la lista y hacerla pública para que todos los profesionales de la seguridad pudieran compararlos de forma masiva con las máquinas conocidas en su dominio».

Los investigadores de Skylight recuperaron la lista de direcciones MAC seleccionadas con la ayuda de la herramienta fuera de línea lanzada por Kaspersky, que contiene la lista completa de 619 direcciones MAC dentro del ejecutable, pero protegidas mediante un algoritmo hash salado.

Utilizaron un potente servidor de Amazon y una versión modificada de la herramienta de descifrado de contraseñas HashCat para obtener 583 direcciones MAC por fuerza bruta en menos de una hora.

«Ingrese a la instancia p3.16xlarge de AWS de Amazon. Estas bestias llevan ocho (usted leyó correctamente) de las GPU NVIDIA V100 Tesla de 16 GB. El conjunto completo de 1300 prefijos fue forzado en menos de una hora».

ASUS Hack: Operación ShadowHammer

La semana pasada se reveló que un grupo de piratas informáticos patrocinados por el estado lograron secuestrar el servidor de actualización automática de software ASUS Live el año pasado y enviaron actualizaciones maliciosas a más de un millón de computadoras con Windows en todo el mundo para infectarlas con puertas traseras.

Como informamos la semana pasada, Kaspersky descubrió el ataque, al que denominó Operación ShadowHammerdespués de que sus 57.000 usuarios fueran infectados con la versión de puerta trasera del software ASUS LIVE Update.

Luego, la compañía de seguridad informó a ASUS sobre la campaña de ataque a la cadena de suministro en curso el 31 de enero de 2019.

Después de analizar más de 200 muestras de las actualizaciones maliciosas, los investigadores descubrieron que los piratas informáticos, que aún no están atribuidos a ningún grupo APT, solo querían apuntar a una lista específica de usuarios identificados por sus direcciones MAC únicas, que estaban codificadas en el malware.

Aunque el malware de segunda etapa solo se envió a casi 600 usuarios específicos, eso no significa que millones de computadoras ASUS que recibieron la actualización de software malicioso no estén comprometidas.

¿Cómo verificar si su computadora portátil ASUS ha sido pirateada?

Después de admitir que un grupo desconocido de piratas informáticos pirateó sus servidores entre junio y noviembre de 2018, ASUS lanzó esta semana una nueva versión limpia de su aplicación LIVE Update (versión 3.6.8) y también prometió agregar «múltiples mecanismos de verificación de seguridad» para reducir el posibilidades de nuevos ataques.

Sin embargo, debe saber que simplemente instalar la versión limpia de la actualización de software sobre el paquete malicioso no eliminará el código de malware de los sistemas infectados.

Entonces, para ayudar a sus clientes a saber si fueron víctimas del ataque, ASUS también lanzó una herramienta de diagnóstico con la que puede verificar si su sistema ASUS se vio afectado por la actualización maliciosa.

Si encuentra la dirección MAC de su computadora en la lista, significa que la actualización maliciosa ha hecho una puerta trasera a su computadora, y ASUS recomienda que realice un restablecimiento de fábrica para borrar todo el sistema.

La identidad de los piratas informáticos y sus intenciones aún se desconocen. Hacker News lo actualizará con cualquier novedad.