Después de que algunos troyanos de Android populares como Anubis, Red Alert 2.0, GM bot y Exobot abandonaran sus negocios de malware como servicio, ha surgido un nuevo jugador en Internet con capacidades similares para llenar el vacío, ofreciendo alquiler de bot de Android. servicio a las masas.

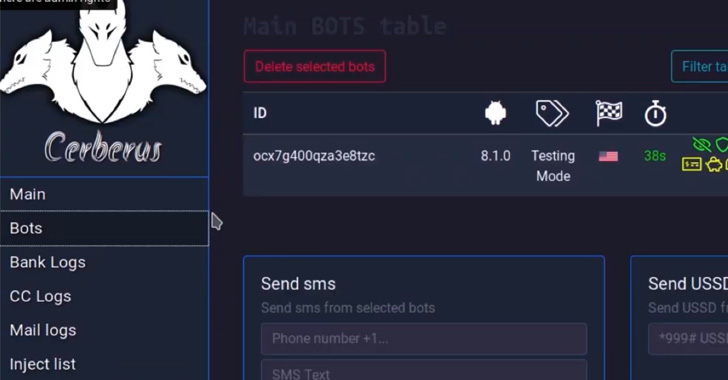

Doblado «cerbero«el nuevo troyano de acceso remoto permite a los atacantes remotos tomar el control total de los dispositivos Android infectados y también viene con capacidades de troyanos bancarios como el uso de ataques de superposición, control de SMS y recopilación de listas de contactos.

Según el autor de este malware, que es sorprendentemente social en Twitter y se burla abiertamente de los investigadores de seguridad y de la industria antivirus, Cerberus ha sido codificado desde cero y no reutiliza ningún código de otros troyanos bancarios existentes.

El autor también afirmó haber usado el troyano para operaciones privadas durante al menos dos años antes de alquilarlo para cualquier persona interesada en los últimos dos meses a $ 2000 por 1 mes de uso, $ 7000 por 6 meses y hasta $ 12 000 por 12 meses. .

Troyano bancario Cerberus: características

https://www.youtube.com/watch?v=dMu0JzyucZ0

Según los investigadores de seguridad de ThreatFabric quien analizó una muestra del troyano Cerberus, el malware tiene una lista bastante común de características, como:

- tomando capturas de pantalla

- grabación de audio

- grabación de registros de teclas

- enviar, recibir y eliminar SMS,

- robar listas de contactos

- reenvío de llamadas

- recopilación de información del dispositivo

- Ubicación del dispositivo de seguimiento

- robar credenciales de cuenta,

- deshabilitar Play Protect

- descargar aplicaciones y cargas útiles adicionales

- eliminar aplicaciones del dispositivo infectado

- empujando notificaciones

- pantalla del dispositivo de bloqueo

Una vez infectado, Cerberus primero oculta su ícono del cajón de la aplicación y luego solicita el permiso de accesibilidad haciéndose pasar por Flash Player Service. Si se otorga, el malware registra automáticamente el dispositivo comprometido en su servidor de comando y control, lo que permite que el comprador/atacante controle el dispositivo de forma remota.

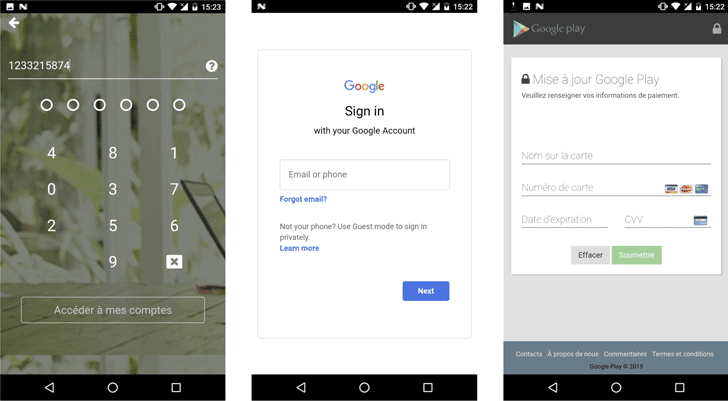

Para robar números de tarjetas de crédito, credenciales bancarias y contraseñas de otras cuentas en línea de los usuarios, Cerberus permite a los atacantes lanzar ataques de superposición de pantalla desde su tablero remoto.

En el ataque de superposición de pantalla, el troyano muestra una superposición sobre las aplicaciones bancarias móviles legítimas y engaña a los usuarios de Android para que ingresen sus credenciales bancarias en la pantalla de inicio de sesión falsa, al igual que un ataque de phishing.

«El bot abusa del privilegio del servicio de accesibilidad para obtener el nombre del paquete de la aplicación en primer plano y determinar si mostrar o no una ventana superpuesta de phishing», dijeron los investigadores.

Según los investigadores, Cerberus ya contiene plantillas de ataque superpuestas para un total de 30 objetivos únicos, que incluyen:

- 7 aplicaciones bancarias francesas

- 7 aplicaciones bancarias de EE. UU.

- 1 aplicación bancaria japonesa

- 15 aplicaciones no bancarias

Cerberus utiliza una táctica de evasión basada en el movimiento

Cerberus también utiliza algunas técnicas interesantes para evadir la detección de las soluciones antivirus e impedir su análisis, como usar el sensor acelerómetro del dispositivo para medir los movimientos de la víctima.

La idea es sencilla: a medida que un usuario se mueve, su dispositivo Android generalmente genera cierta cantidad de datos del sensor de movimiento. El malware monitorea los pasos del usuario a través del sensor de movimiento del dispositivo para verificar si se está ejecutando en un dispositivo Android real.

«El troyano usa este contador para activar el bot; si el contador de pasos antes mencionado alcanza el umbral preconfigurado, considera que ejecutarse en el dispositivo es seguro», explican los investigadores.

«Esta sencilla medida evita que el troyano se ejecute y se analice en entornos de análisis dinámicos (sandboxes) y en los dispositivos de prueba de los analistas de malware».

Si el dispositivo del usuario carece de datos del sensor, el malware asume que la zona de pruebas para escanear malware es un emulador sin sensores de movimiento y no ejecutará el código malicioso.

Sin embargo, esta técnica tampoco es única y ha sido implementada previamente por el popular troyano bancario de Android ‘Anubis’.

Cabe señalar que el malware Cerberus no explota ninguna vulnerabilidad para instalarse automáticamente en un dispositivo de destino en primer lugar. En cambio, la instalación de malware se basa en tácticas de ingeniería social.

Por lo tanto, para protegerse de convertirse en víctimas de tales amenazas de malware, se recomienda que tenga cuidado con lo que descarga en su teléfono y definitivamente piense tres veces antes de descargar cosas también.