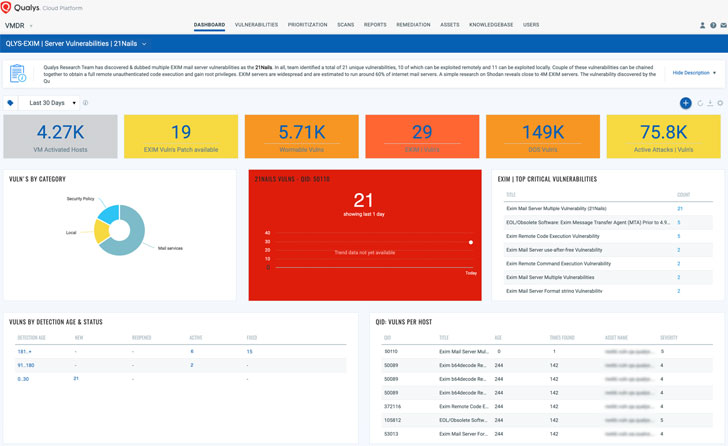

Los mantenedores de Exim han lanzado parches para remediar hasta 21 vulnerabilidades de seguridad en su software que podrían permitir a los atacantes no autenticados lograr la ejecución remota completa del código y obtener privilegios de root.

Con el nombre colectivo de ’21Nails’, las fallas incluyen 11 vulnerabilidades que requieren acceso local al servidor y otras 10 debilidades que podrían explotarse de forma remota. Los problemas fueron descubiertos por Qualys e informados a Exim el 1 de octubre. 20, 2020.

«Algunas de las vulnerabilidades se pueden encadenar para obtener una ejecución remota completa de código no autenticado y obtener privilegios de root en el servidor Exim», dijo Bharat Jogi, gerente senior de Qualys, en una divulgación pública. «La mayoría de las vulnerabilidades descubiertas por el equipo de investigación de Qualys, por ejemplo, CVE-2020-28017, afectan a todas las versiones de Exim desde 2004».

Exim es un popular agente de transferencia de correo (MTA) utilizado en sistemas operativos similares a Unix, con más del 60% de los servidores de correo accesibles públicamente en Internet ejecutando el software. Una búsqueda de Shodan revela casi cuatro millones de servidores Exim que están expuestos en línea.

A continuación se incluye un breve resumen de los 21 errores. Si se explotan con éxito, podrían usarse para modificar la configuración del correo electrónico e incluso agregar nuevas cuentas en los servidores de correo comprometidos. Se puede acceder a los detalles técnicos sobre las fallas aquí.

Vulnerabilidades locales:

- CVE-2020-28007: Ataque de enlace en el directorio de registro de Exim

- CVE-2020-28008: Ataques variados en el directorio de cola de Exim

- CVE-2020-28014: creación y clobbing de archivos arbitrarios

- CVE-2021-27216: Eliminación arbitraria de archivos

- CVE-2020-28011: Desbordamiento de búfer de almacenamiento dinámico en queue_run ()

- CVE-2020-28010: escritura fuera de los límites del montón en main ()

- CVE-2020-28013: Desbordamiento del búfer de almacenamiento dinámico en parse_fix_phrase ()

- CVE-2020-28016: escritura fuera de los límites del montón en parse_fix_phrase ()

- CVE-2020-28015: inyección de nueva línea en el archivo de encabezado de spool (local)

- CVE-2020-28012: falta el indicador de cierre en ejecución para la canalización privilegiada

- CVE-2020-28009: Desbordamiento de enteros en get_stdinput ()

Vulnerabilidades remotas:

- CVE-2020-28017: Desbordamiento de enteros en receive_add_recipient ()

- CVE-2020-28020: Desbordamiento de enteros en receive_msg ()

- CVE-2020-28023: lectura fuera de los límites en smtp_setup_msg ()

- CVE-2020-28021: inyección de nueva línea en el archivo de encabezado de spool (remoto)

- CVE-2020-28022: Heap fuera de los límites de lectura y escritura en extract_option ()

- CVE-2020-28026: Truncamiento de línea e inyección en spool_read_header()

- CVE-2020-28019: Error al restablecer el puntero de función después del error BDAT

- CVE-2020-28024: subdesbordamiento del búfer de pila en smtp_ungetc ()

- CVE-2020-28018: Use-after-free en tls-openssl.c

- CVE-2020-28025: Heap fuera de los límites de lectura en pdkim_finish_bodyhash ()

A la luz de los recientes ataques al servidor de Microsoft Exchange, es imperativo que los parches se apliquen de inmediato, ya que los servidores de correo electrónico se han convertido en un objetivo lucrativo para las campañas de espionaje. En el pasado, los malos actores han explotado activamente las fallas en el software Exim para montar una variedad de ataques, incluida la implementación de un gusano de Linux para instalar mineros de criptomonedas en los servidores afectados.

En mayo pasado, la Agencia de Seguridad Nacional de EE. UU. (NSA) advirtió que los operativos militares rusos, conocidos públicamente como Sandworm Team, estaban aprovechando una vulnerabilidad de ejecución remota de código rastreada como CVE-2019-10149 (también conocido como The Return of the WIZard) para «agregar usuarios privilegiados, deshabilite la configuración de seguridad de la red, ejecute scripts adicionales para una mayor explotación de la red «al menos desde agosto de 2019.

La NSA lo llamó un «acceso soñado del atacante».

«Los agentes de transferencia de correo son objetivos interesantes para los atacantes porque generalmente se puede acceder a ellos a través de Internet», dijo Jogi. «Una vez explotados, podrían modificar la configuración de correo electrónico confidencial en los servidores de correo, permitir que los adversarios creen nuevas cuentas en los servidores de correo de destino».