Una grave vulnerabilidad de seguridad en un popular kit de desarrollo de software (SDK) de videollamadas podría haber permitido a un atacante espiar las videollamadas y las llamadas de audio privadas en curso.

Eso es según una nueva investigación publicada hoy por el equipo de McAfee Advanced Threat Research (ATR), que encontró la falla antes mencionada en el SDK de Agora.io utilizado por varias aplicaciones sociales como eHarmony, Plenty of Fish, MeetMe y Skout; aplicaciones de atención médica como Talkspace, Practo y Dr. Backline de First; y en la aplicación de Android que está emparejada con el robot personal «temi».

Agora, con sede en California, es una plataforma de transmisión interactiva de video, voz y en vivo, que permite a los desarrolladores incorporar chat de voz y video, grabación en tiempo real, transmisión en vivo interactiva y mensajería en tiempo real en sus aplicaciones. Se estima que los SDK de la empresa están integrados en aplicaciones móviles, web y de escritorio en más de 1700 millones de dispositivos en todo el mundo.

McAfee reveló la falla (CVE-2020-25605) a Agora.io el 20 de abril de 2020, luego de lo cual la compañía lanzó un nuevo SDK el 17 de diciembre de 2020 para remediar la amenaza planteada por la vulnerabilidad.

La debilidad de la seguridad, que es consecuencia de un cifrado incompleto, podría haber sido aprovechada por malos actores para lanzar ataques de intermediarios e interceptar las comunicaciones entre dos partes.

«La implementación del SDK de Agora no permitía que las aplicaciones configuraran de forma segura la configuración del cifrado de video/audio, lo que dejaba la posibilidad de que los piratas informáticos los espiaran», dijeron los investigadores.

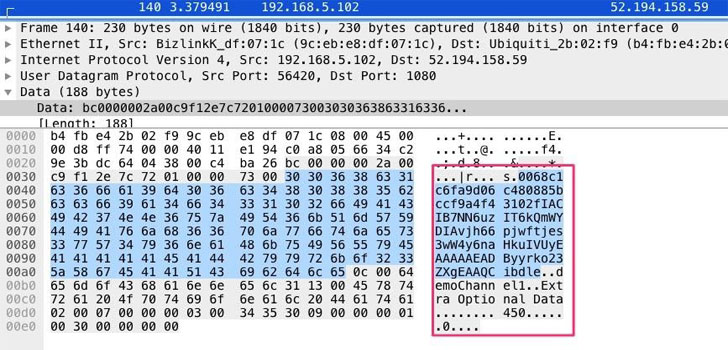

Específicamente, la función responsable de conectar a un usuario final a una llamada pasó parámetros como la ID de la aplicación y el parámetro del token de autenticación en texto sin formato, lo que permitió a un atacante abusar de esta deficiencia para rastrear el tráfico de la red a fin de recopilar información de la llamada y activarla. Ahora aplicación de video para marcar llamadas sin el conocimiento de los asistentes de forma sigilosa.

Aunque no hay evidencia de que la vulnerabilidad haya sido explotada en la naturaleza, el desarrollo una vez más subraya la necesidad de proteger las aplicaciones para salvaguardar la privacidad del usuario.

«En el mundo de las citas en línea, una violación de la seguridad o la capacidad de espiar llamadas podría provocar chantaje o acoso por parte de un atacante», concluyeron los investigadores. «Otras aplicaciones de desarrolladores de Agora con bases de clientes más pequeñas, como el robot temi, se utilizan en numerosas industrias, como hospitales, donde la capacidad de espiar conversaciones podría conducir a la filtración de información médica confidencial».

Se recomienda encarecidamente que los desarrolladores que utilicen Agora SDK actualicen a la última versión para mitigar el riesgo.