Las vulnerabilidades de seguridad descubiertas recientemente en las cámaras de seguridad domésticas Blue (anteriormente LifeShield) de ADT podrían haberse aprovechado para secuestrar transmisiones de audio y video.

Los investigadores de Bitdefender identificaron las vulnerabilidades (registradas como CVE-2020-8101) en la cámara del timbre de video en febrero de 2020 antes de que finalmente se abordaran el 17 de agosto de 2020.

LifeShield fue adquirida por ADT Inc., con sede en Florida. en 2019, con las soluciones de seguridad para el hogar de bricolaje de Lifeshield renombradas como Blue a partir de enero de 2020. Los productos de la compañía tenían una participación de mercado del 33,6% en los EE. UU. el año pasado.

Los problemas de seguridad en la cámara del timbre permiten que un atacante

- Obtenga la contraseña de administrador de la cámara simplemente conociendo su dirección MAC, que se utiliza para identificar un dispositivo de forma única

- Inyectar comandos localmente para obtener acceso a la raíz, y

- Acceda a fuentes de audio y video utilizando un servidor RTSP (Protocolo de transmisión en tiempo real) sin protección

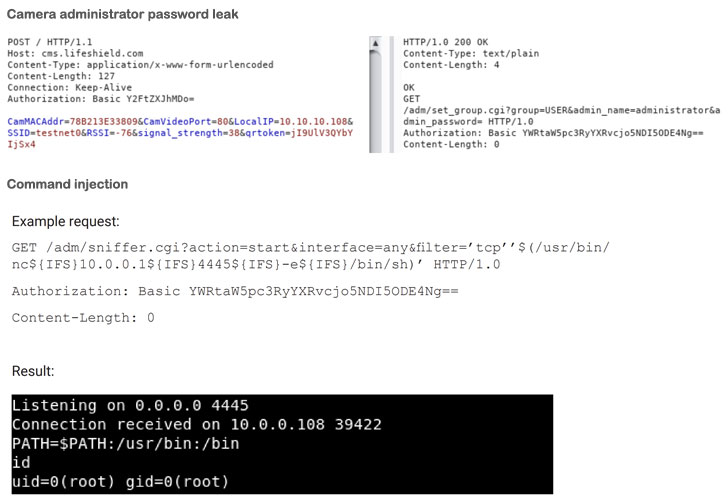

El timbre está diseñado para enviar periódicamente mensajes de latidos a «cms.lifeshield.com», que contienen información como la dirección MAC, el SSID, la dirección IP local y la intensidad de la señal inalámbrica. El servidor, a cambio, responde con un mensaje de autenticación que puede pasarse por alto mediante la elaboración de una solicitud falsa utilizando la dirección MAC del dispositivo.

«El servidor parece ignorar el token y verifica solo la dirección MAC cuando envía una respuesta», señalaron los investigadores, y agregaron que «la contraseña para el administrador se puede obtener decodificando el encabezado de autorización base64 recibido en esta solicitud».

Armado con este acceso de administrador a la interfaz web de la cámara, el atacante puede aprovechar una interfaz HTTP que es vulnerable a la inyección de comandos y obtener acceso raíz.

Por último, los investigadores también descubrieron que un servidor RTSP no seguro sin credenciales podría explotarse para acceder a la transmisión de video en «rtsp: //10.0.0.108: 554 / img / media.sav» usando cualquier reproductor multimedia como VLC.

Si bien se aplicaron parches a los servidores de producción y a todos los 1500 dispositivos afectados, sin una manera fácil de confirmar si los usuarios de la cámara instalaron las actualizaciones de firmware, Bitdefender decidió retrasar la divulgación pública por más de cinco meses.

«Los clientes tienen opciones de seguridad cuando se trata de proteger sus hogares inteligentes o pequeñas empresas», dijeron los investigadores.

«Investigar cuidadosamente a los proveedores de IoT para conocer las políticas de actualización de seguridad de sus productos, cambiar las contraseñas predeterminadas, separar IoT en diferentes subredes e incluso verificar regularmente las actualizaciones de firmware son solo algunos de los consejos de seguridad prácticos que cualquiera puede seguir».