Poco después de lanzar su lote mensual de actualizaciones de seguridad, Microsoft emitió ayer por separado un aviso advirtiendo a miles de millones de sus usuarios de Windows de una nueva vulnerabilidad crítica, sin parches y que puede detectar gusanos que afecta Bloque de mensajes del servidor 3.0 (SMBv3) protocolo de comunicación de red.

Parece que Microsoft originalmente planeó corregir la falla solo como parte de su actualización del martes de parches de marzo de 2020, pero, por alguna razón, desconectó en el último minuto, lo que aparentemente no impidió que una compañía de tecnología filtrara accidentalmente la existencia de la falla sin parchear.

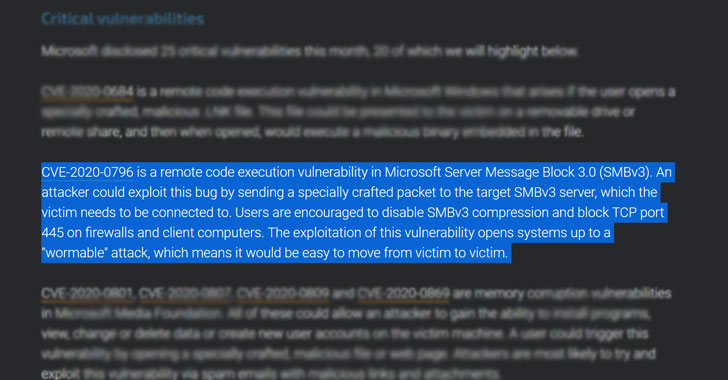

La falla aún por reparar (seguida como CVE-2020-0796), si se explota con éxito, podría permitir que un atacante ejecute código arbitrario en el servidor SMB o el cliente SMB de destino.

El reconocimiento tardío de Microsoft llevó a algunos investigadores a llamar al error «SMBGhost. «

«Para explotar la vulnerabilidad contra un servidor SMB, un atacante no autenticado podría enviar un paquete especialmente diseñado a un servidor SMBv3 objetivo», reveló Microsoft en un aviso. «Para explotar la vulnerabilidad contra un cliente SMB, un atacante no autenticado necesitaría configurar un servidor SMBv3 malicioso y convencer a un usuario para que se conecte a él».

El protocolo Server Message Block proporciona la base para compartir archivos, navegar en la red, servicios de impresión y comunicación entre procesos a través de una red.

Según una publicación de Cisco Talos ahora eliminada, la falla abre los sistemas vulnerables a un ataque «gusano», lo que facilita la propagación de una víctima a otra.

Aunque no está claro cuándo Microsoft planea reparar la falla, la compañía insta a los usuarios a desactivar la compresión SMBv3 y bloquear el puerto TCP 445 en los firewalls y las computadoras cliente como solución alternativa.

Set-ItemProperty -Path «HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters» DisableCompression -Type DWORD -Value 1 -Force

Además, Microsoft advirtió que deshabilitar la compresión SMBv3 no evitará la explotación de los clientes SMB.

Vale la pena señalar que la falla afecta solo a Windows 10 versión 1903, Windows 10 versión 1909, Windows Server versión 1903 y Windows Server versión 1909. Pero es posible que haya más versiones afectadas ya que SMB 3.0 se introdujo con Windows 8 y Windows Server 2012.

A pesar de la gravedad del error SMB, no hay evidencia de que esté siendo explotado en la naturaleza. Pero también es necesario llamar la atención sobre el hecho de que esta no es la única vez que SMB ha sido explotado como vector de ataque para intentos de intrusión.

Solo en los últimos años, algunas de las principales infecciones de ransomware, incluidas WannaCry y NotPetya, han sido consecuencia de exploits basados en SMB.

Por ahora, hasta que Microsoft publique una actualización de seguridad diseñada para parchear la falla CVE-2020-0796 RCE, se recomienda que los administradores del sistema implementen las soluciones para bloquear los ataques que intentan aprovechar la vulnerabilidad.