Apple lanzó el jueves múltiples actualizaciones de seguridad para parchear tres vulnerabilidades de día cero que se revelaron como explotadas activamente en la naturaleza.

Implementadas como parte de sus actualizaciones de iOS, iPadOS, macOS y watchOS, las fallas residen en el componente FontParser y el kernel, lo que permite a los adversarios ejecutar de forma remota código arbitrario y ejecutar programas maliciosos con privilegios a nivel de kernel.

Los días cero fueron descubiertos e informados a Apple por el equipo de seguridad Project Zero de Google.

«Apple está al tanto de los informes de que existe un exploit para este problema», dijo el fabricante de iPhone sobre los tres días cero sin dar detalles adicionales para permitir que la gran mayoría de los usuarios instalen las actualizaciones.

La lista de dispositivos afectados incluye iPhone 5s y posteriores, iPod touch de sexta y séptima generación, iPad Air, iPad mini 2 y posteriores, y Apple Watch Series 1 y posteriores.

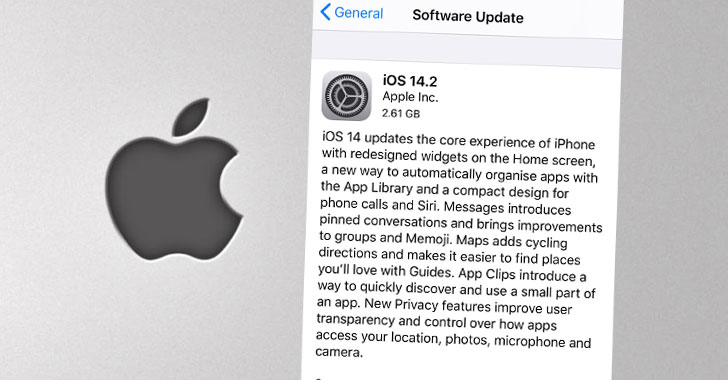

Las correcciones están disponibles en las versiones iOS 12.4.9 y 14.2, iPadOS 14.2, watchOS 5.3.9, 6.2.9 y 7.1, y como actualización complementaria para macOS Catalina 10.15.7.

Según el boletín de seguridad de Apple, las fallas son:

- CVE-2020-27930: Un problema de corrupción de memoria en la biblioteca FontParser que permite la ejecución remota de código al procesar una fuente creada con fines malintencionados.

- CVE-2020-27950: Un problema de inicialización de memoria que permite que una aplicación malintencionada ejecute código arbitrario con privilegios de kernel.

- CVE-2020-27932: Un problema de confusión de tipos que hace posible que una aplicación malintencionada revele la memoria del kernel.

«Explotación dirigida en la naturaleza similar a los otros 0 días informados recientemente», dijo Shane Huntley, Director del Grupo de Análisis de Amenazas de Google. «No está relacionado con ningún objetivo electoral».

La divulgación es la última en la serie de días cero que Project Zero ha informado desde el 20 de octubre. Primero vino el día cero de Chrome en la biblioteca de representación de fuentes Freetype (CVE-2020-15999), luego un día cero de Windows (CVE-2020 -17087), seguido de dos más en Chrome y su variante Android (CVE-2020-16009 y CVE-2020-16010).

Se espera que el 10 de noviembre se lance un parche para el día cero de Windows como parte del martes de parches de este mes.

Si bien se esperan más detalles sobre si el mismo actor de amenazas abusó de los días cero, se recomienda que los usuarios actualicen sus dispositivos a las últimas versiones para mitigar el riesgo asociado con las fallas.