Los investigadores del equipo de seguridad de Netlab de Qihoo 360 han publicado detalles de una nueva botnet en evolución llamada «Abcbot», que se observó en la naturaleza con propagaciones similares a gusanos para infectar sistemas Linux y lanzar ataques de denegación de servicio distribuido (DDoS) contra objetivos. .

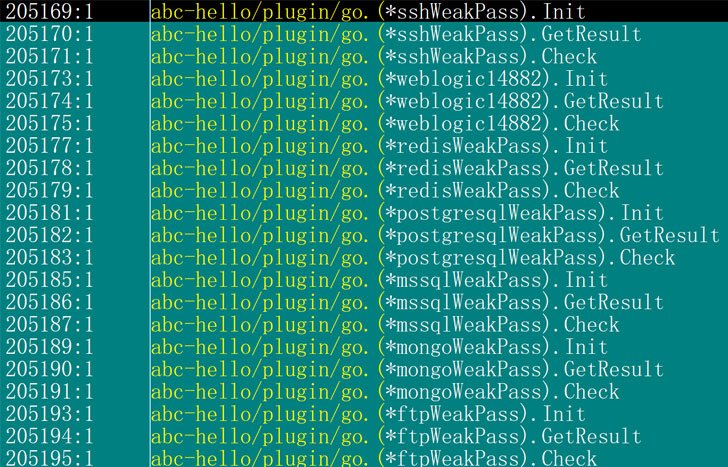

Si bien la versión más antigua de la botnet data de julio de 2021, las nuevas variantes observadas solo el 30 de octubre estaban equipadas con actualizaciones adicionales que afectan a los servidores web de Linux con contraseñas débiles y son propensas a vulnerabilidades de día N, incluida la implementación real de DDoS. características, lo que significa que el malware está en constante evolución.

Los hallazgos de Netlab también se basan en el informe de Trend Micro del mes pasado, que publicó ataques a Huawei Cloud con malware de criptomonedas y cryptojacking. Las infracciones también se destacaron por el hecho de que los scripts de shell maliciosos desactivaron específicamente el proceso de monitoreo y escaneo de servidores en busca de problemas de seguridad, así como el restablecimiento de las contraseñas de los usuarios en el servicio en la nube de Elastic.

Según la Sociedad de Seguridad de Internet de China, estos scripts ahora se utilizan para difundir Abcbot. Hasta la fecha, se han observado un total de seis versiones de botnet.

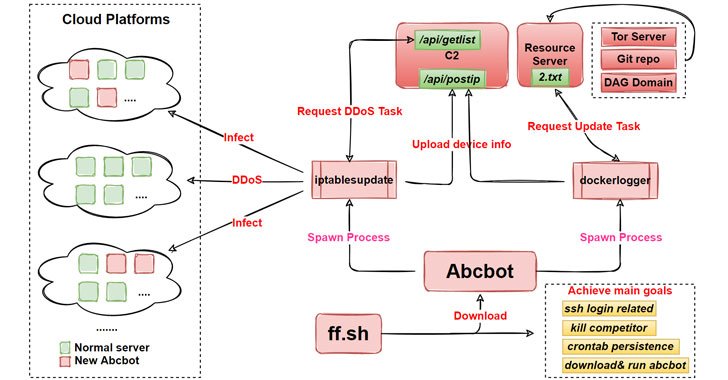

Una vez instalado en un host comprometido, el malware inicia una serie de pasos que hacen que el dispositivo infectado se transforme en un servidor web, además de informar la información del sistema del servidor de comando y control (C2) y propagar el malware a nuevos dispositivos mediante la búsqueda de archivos abiertos. puertos y se actualiza tan pronto como sus operadores ponen a disposición nuevas funciones.

«Curiosamente, la muestra [updated] El 21 de octubre, el ATK de código abierto utiliza el Rootkit para implementar DDoS, un mecanismo que, según los investigadores, requiere que «Abcbot descargue el código fuente, compile y cargue el rootkit antes de ejecutarlo». [a] Ataque DDoS».

«Este proceso requiere demasiados pasos, y cada paso erróneo conducirá a una falla de DDoS», dijeron los investigadores, lo que llevó al adversario a reemplazar el componente comúnmente disponible con un módulo de ataque de usuario en la próxima versión. lanzado el 30 de octubre, que abandona por completo el rootkit ATK.

Los hallazgos se produjeron poco más de una semana después de que el equipo de seguridad de Netlab publicara detalles de una botnet «rosa» que se cree que infectó más de 1,6 millones de dispositivos ubicados principalmente en China para lanzar ataques DDoS y colocar anuncios en sitios web HTTP. . usuarios En un desarrollo relacionado, AT&T Alien Labs ha empaquetado un nuevo malware de Golang llamado «BotenaGo», que se descubrió utilizando más de treinta vulnerabilidades para atacar potencialmente a millones de enrutadores y dispositivos IoT.

«El proceso de actualización durante estos seis meses no es tanto una actualización constante de funciones como un compromiso entre diferentes tecnologías», concluyeron los investigadores. «Abcbot está pasando lentamente de la niñez a la edad adulta. No consideramos que esta fase sea la forma final, en esta etapa claramente hay muchas áreas para mejorar o funciones que deben desarrollarse».