Las organizaciones de todo el mundo se preguntan cómo volverse inmunes a los ataques cibernéticos que evolucionan cada día con vectores de ataque más sofisticados.

Los equipos de TI siempre están atentos a nuevos ransomware y exploits que se propagan libremente, pero ¿pueden prevenirse todos estos ciberataques imprevistos de manera proactiva?

Definitivamente es un ‘NO’, por lo que existe un enfoque reactivo para salvar a las organizaciones de las consecuencias de los derribos, y con las prácticas adecuadas de ciberseguridad, uno puede reducir las posibilidades de convertirse en víctima.

Para hacer eso, las organizaciones deben seguir marcos de ciberseguridad eso los ayudará a redefinir y reforzar su seguridad de TI y mantenerse alerta contra los ataques cibernéticos.

En este artículo, comprenderemos qué es el marco de ciberseguridad, por qué son obligatorios para las organizaciones y cuáles son sus tipos, estrategias, beneficios e implementación en detalle.

Resumen

¿Qué es un Marco de Ciberseguridad?

El marco de seguridad cibernética es un conjunto predefinido de políticas y procedimientos definidos por las principales organizaciones de seguridad cibernética para mejorar las estrategias de seguridad cibernética dentro de un entorno empresarial, y está documentado para el conocimiento teórico y los procedimientos de implementación práctica.

Estos marcos, a veces, están diseñados para una industria específica y están creados para reducir las vulnerabilidades desconocidas y las configuraciones incorrectas que existen dentro de una red empresarial.

Para mantener esto simple, digamos que el marco de seguridad cibernética es un modelo para enriquecer la seguridad de TI de su empresa.

¿Por qué los marcos de ciberseguridad son importantes para las organizaciones?

Los marcos de seguridad cibernética actualizarán sus protocolos de seguridad existentes e incorporarán nuevas capas de seguridad si aún no existe una.

Estos marcos también ayudarán a las empresas a comprender dónde están sus estándares de seguridad y cómo pueden mejorarlos.

Dado que estos marcos están bien diseñados y probados en diferentes situaciones, las empresas pueden garantizar que sean confiables.

Estrategias marco de ciberseguridad

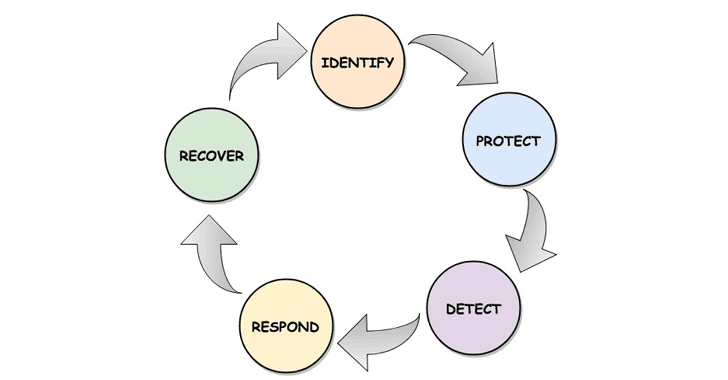

Los cinco procesos principales que definen el marco de ciberseguridad son: Identidad, Protección, Detectar, Responder y Recuperar. Cualquier marco de seguridad cibernética funcionará en base a este proceso.

Entendamos estos procesos uno por uno.

1.) Identificar: Esta función ayuda a la organización a identificar los puntos de contacto cibernéticos existentes dentro de un entorno empresarial. Esos podrían ser activos de TI, recursos, información y más.

2.) Proteger: Este se ocupa del control de acceso corporativo, la seguridad de los datos y el mantenimiento para cuidar la ciberseguridad en el entorno empresarial y sus alrededores. Lo más probable es que sea una fase proactiva de la ciberseguridad empresarial.

3.) Detectar: Esta función es donde una organización identificará cualquier posible infracción al monitorear los registros y cuidar los procedimientos de detección de intrusiones a nivel de red y dispositivo.

La información de seguridad y la gestión de eventos están cubiertas por este procedimiento.

4.) Responder: Una vez que se detecta la infracción, las organizaciones deben encargarse del procedimiento de respuesta: comprender la infracción, corregir la vulnerabilidad y continuar con la recuperación.

La mitigación, la planificación de la respuesta y las mejoras se manejarán en esta etapa.

5.) Recuperar: Los procedimientos de planificación de recuperación, como el sistema de recuperación ante desastres y los planes de respaldo, se manejarán en esta etapa de la estrategia del marco de seguridad cibernética.

Tipos de marcos de ciberseguridad

Ahora, entremos en los tipos de marcos de ciberseguridad. Hay una serie de marcos de seguridad cibernética existentes en la industria; sin embargo, incluimos los más utilizados en este artículo.

ISO 27001/27002

International Standards Organisations (ISO) fue quien desarrolló ISO27000, que cubre todos los aspectos generales del marco de seguridad cibernética que se puede aplicar a empresas de cualquier vertical.

Considerado como un equivalente a los estándares ISO 9000 para la fabricación, ayuda a las organizaciones a definir y medir la calidad de la ciberseguridad existente en su entorno.

ISO2700 define una descripción general, mientras que ISO27001 se encarga de los requisitos e ISO27002 se ocupa de los procedimientos de implementación.

Todos estos marcos están documentados para ayudar a las empresas a establecer lo mismo alrededor de sus redes corporativas.

Junto con la lista anterior de estándares, ISO 27799 define la seguridad relacionada con la industria de la salud.

Controles de seguridad de la CEI

El Centro para la Seguridad de Internet (CIS) ha definido un conjunto de controles de seguridad críticos que las organizaciones deben establecer dentro de su red para estrategias y marcos de ciberseguridad efectivos.

CIS ha definido tres conjuntos de controles de seguridad críticos (básicos, fundacionales y organizacionales) que cuentan con 20 controles en total. Abordan varios controles de seguridad que deberían existir dentro de un entorno empresarial.

Las organizaciones necesitan implementar todos estos 20 controles críticos para lograr el mejor entorno de seguridad y mantener el mismo para siempre. Si las empresas no pueden establecer 20, al menos pueden intentar establecer 10 controles de seguridad para llegar a la mitad del camino.

marco NIST

El Instituto Nacional de Estándares y Tecnología de EE. UU. (NIST) tiene políticas y normas similares que están documentadas, dirigidas a organizaciones gubernamentales para desarrollar prácticas efectivas de seguridad de la información.

Este marco también se puede aplicar a otras industrias. Hay información no clasificada controlada (CUI), que será el enfoque principal de este marco.

PCI DSS

El estándar de seguridad de datos de la industria de tarjetas de pago (PCI DSS) es un marco de ciberseguridad diseñado para mejorar la seguridad de las cuentas de pago, que protege las transacciones con tarjetas de débito, crédito y efectivo.

Todos estos marcos están construidos y documentados para garantizar que las empresas practiquen los estándares de la industria y mantengan su seguridad limpia y segura.

Implementación de marcos de ciberseguridad

Después de identificar el marco de ciberseguridad adecuado para la empresa, esto debe practicarse según las pautas del documento. Para hacer eso, se deben implementar algunos pasos para que las cosas comiencen y funcionen.

- Las empresas primero deben probar e identificar la postura de seguridad actual dentro de su entorno.

- Analizar los proyectos existentes, el proceso involucrado en estos proyectos y los recursos involucrados con él

- Comprenda el marco de ciberseguridad leyendo los documentos

- Distinguir qué controles de seguridad existen y no existen dentro de la red empresarial

- Comunique dónde están rezagadas las capas de seguridad y defina un plan para establecer el mismo

- Implemente lo mismo en un marco de tiempo definido para mantener las cosas en el camino y el tiempo.

- Resalte los controles que superan los controles definidos por el marco

- Discutir todo el plan con los actores clave, incluidas las partes interesadas, y proceder con la implementación.

- Auditar el progreso de la implementación continuamente

- Generar informes y realizar reuniones para medir los desafíos.

- Documentar todo el proceso para auditorías y otros beneficios

Los marcos de seguridad cibernética jugarán un papel clave en el establecimiento y mantenimiento de situaciones cibernéticas imprevistas, dando a las organizaciones una ventaja sobre los ciberdelincuentes.

Las empresas deben comprender las demandas que deben cumplir, analizar todos los procedimientos de implementación y hacer lo mismo solo después de discutirlo con las partes interesadas y los departamentos de TI.

Ventajas

- Los marcos de seguridad cibernética y sus políticas pueden superponerse entre sí, lo que permite a las organizaciones cumplir con múltiples marcos con un esfuerzo mínimo

- Ciberseguridad mejorada

- Mejor protección de datos

- Fácil gestión de cumplimiento y auditoría

Desventajas

- La implementación puede llevar días, lo que afecta la productividad

- Una implementación incorrecta puede dar lugar a lagunas de seguridad

- Se pueden aplicar limitaciones financieras

Dado que los ataques cibernéticos se vuelven más sofisticados últimamente, las organizaciones deben seguir los marcos de seguridad cibernéticos correctos y construir mejores defensas para mantener a raya a los piratas informáticos.

Establecer los marcos puede llevarlo a la mitad del cumplimiento, pero mantener el mismo siempre generará excelentes resultados para la seguridad cibernética de su organización, manteniéndola a ella y a sus clientes seguros y protegidos.