Zoom ha estado allí durante nueve años, pero el requisito inmediato de una aplicación de videoconferencia fácil de usar durante la pandemia de coronavirus la convirtió de la noche a la mañana en una de las herramientas de comunicación favoritas para millones de personas en todo el mundo.

Sin duda, Zoom es una solución eficiente para videoconferencias en línea que ayuda a las personas a mantenerse socialmente conectadas durante estos tiempos sin precedentes, pero aún no es la mejor opción para todos, especialmente para aquellos que realmente se preocupan por su privacidad y seguridad.

Según experto en ciberseguridad @_g0dmodeel software de videoconferencia Zoom para Windows es vulnerable a un clásico ‘Inyección de ruta UNC‘vulnerabilidad que podría permitir a atacantes remotos robar las credenciales de inicio de sesión de Windows de las víctimas e incluso ejecutar comandos arbitrarios en sus sistemas.

Dichos ataques son posibles porque Zoom para Windows admite rutas UNC remotas que convierten los URI potencialmente inseguros en hipervínculos cuando se reciben a través de mensajes de chat a un destinatario en un chat personal o grupal.

Resumen

Hackear Zoom para robar contraseñas de Windows de forma remota

Confirmado por el investigador Mateo Hickey y demostrado por mohamed basetel primer escenario de ataque involucra la técnica SMBRelay que explota el hecho de que Windows expone automáticamente el nombre de usuario de inicio de sesión de un usuario y los hashes de contraseña NTLM a un servidor SMB remoto cuando intenta conectarse y descargar un archivo alojado en él.

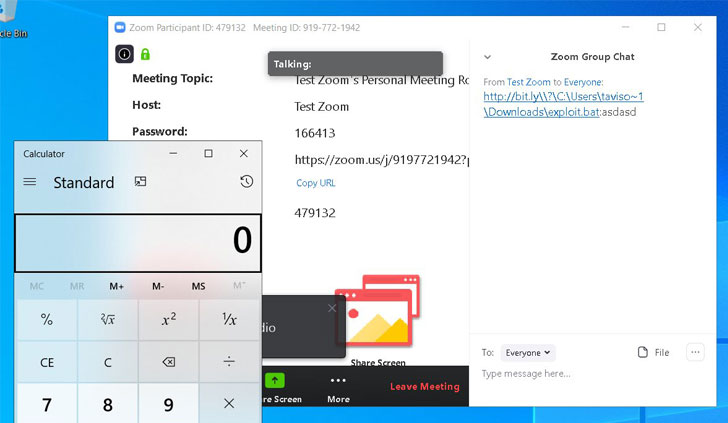

Para robar las credenciales de inicio de sesión de Windows de un usuario objetivo, todo lo que un atacante debe hacer es enviar una URL manipulada (es decir, \ xxxx abc_file) a la víctima a través de una interfaz de chat.

Una vez que se hizo clic, el ataque finalmente permitiría que el recurso compartido SMB controlado por el atacante capturara automáticamente los datos de autenticación de Windows, sin el conocimiento del usuario objetivo.

Cabe señalar que las contraseñas capturadas no son texto sin formato; en cambio, NTLM los procesa, pero uno débil se puede descifrar fácilmente en segundos usando herramientas de descifrado de contraseñas como HashCat o John the Ripper.

En un entorno compartido, como el espacio de una oficina, las credenciales de inicio de sesión de Windows robadas se pueden reutilizar inmediatamente para comprometer a otros usuarios o recursos de TI y lanzar más ataques.

Explotación de Zoom para comprometer los sistemas Windows de forma remota

Además de robar las credenciales de Windows, la falla también se puede explotar para iniciar cualquier programa que ya esté presente en una computadora objetivo o ejecutar comandos arbitrarios para comprometerlo de forma remota. confirmado por el investigador de seguridad de Google, Tavis Ormandy.

Como se muestra, Ormandy demostró cómo la falla de inyección de ruta UNC en Zoom también se puede explotar para ejecutar un script por lotes, sin un aviso, que contiene comandos maliciosos cuando se llama desde el directorio de descarga predeterminado de Windows.

El segundo escenario de ataque se basa en el hecho de que los navegadores que se ejecutan en el sistema operativo Windows guardan automáticamente la descarga en una carpeta predeterminada, que se puede abusar para engañar primero a un usuario para que descargue el script por lotes y luego lo active con el error de zoom.

Cabe señalar que, para explotar este problema, un atacante debe conocer el nombre de usuario de Windows del usuario objetivo, que, sin embargo, se puede obtener fácilmente mediante el primer ataque SMBRelay.

Además, otro investigador de seguridad que se hace llamar ‘pwnsdx‘en Twitter compartió otro truco con The Hacker News que podría permitir a los atacantes ocultar enlaces maliciosos cuando se muestran al final de los destinatarios, lo que podría hacer que parezca más convincente y práctico.

¿Qué deben hacer los usuarios de Zoom?

Zoom ya ha sido notificado de este error, pero dado que la falla aún no se ha reparado, se recomienda a los usuarios que utilicen un software de videoconferencia alternativo o Zoom en sus navegadores web en lugar de instalar una aplicación de cliente dedicada en sus sistemas.

(Actualizar: Un día después de que publicamos este informe, Zoom se disculpa por no cumplir con las expectativas de privacidad y seguridad y lanzó una versión actualizada si el software para parchear informó recientemente varios problemas de seguridad, incluida la inyección de ruta UNC).

Algunos de los mejores programas alternativos de videoconferencia y chat son:

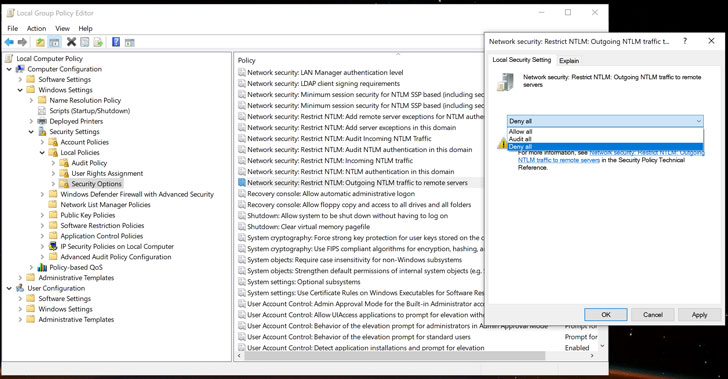

Además de usar una contraseña segura, los usuarios de Windows también pueden cambiar la configuración de la política de seguridad para evitar que el sistema operativo pase automáticamente sus credenciales NTML a un servidor SMB remoto.

Más incidentes de seguridad y privacidad relacionados con Zoom

Este no es el único problema que se ha descubierto en el software de videoconferencia Zoom en los últimos días, lo que genera preocupaciones sobre la privacidad y la seguridad entre millones de usuarios.

El FBI advierte a los usuarios de zoom sobre el ataque «Zoom-Bombing» después de que algunas personas encontraran la manera de colarse en reuniones desprevenidas y reuniones en línea y los bombardearan con imágenes pornográficas o comentarios racistas.

Justo ayer, otro informe confirmó que Zoom no usa el cifrado de extremo a extremo para proteger los datos de llamadas de sus usuarios de miradas indiscretas a pesar de decirles a los usuarios que «Zoom está usando una conexión cifrada de extremo a extremo».

La semana pasada, Zoom actualizó su aplicación para iOS después de que se le descubriera compartiendo la información del dispositivo de los usuarios con Facebook, lo que generó preocupaciones legítimas sobre la privacidad de los usuarios.

A principios de este año, Zoom también corrigió otro error de privacidad en su software que podría haber permitido que personas no invitadas se unieran a reuniones privadas y escucharan de forma remota audio, video y documentos privados compartidos durante la sesión.