Emotet es una de las amenazas de malware activas más peligrosas y extendidas en la actualidad.

Desde su descubrimiento en 2014, cuando Emotet era un ladrón de credenciales estándar y un troyano bancario, el malware ha evolucionado hasta convertirse en una plataforma polimórfica modular para distribuir otros tipos de virus informáticos.

Al estar en constante desarrollo, Emotet se actualiza regularmente para mejorar el sigilo, la persistencia y agregar nuevas capacidades de espionaje.

Este notorio troyano es uno de los programas maliciosos que se encuentran con mayor frecuencia en la naturaleza. Por lo general, es parte de un ataque de phishing, correo electrónico no deseado que infecta las PC con malware y se propaga entre otras computadoras en la red.

Si desea obtener más información sobre el malware, recopilar IOC y obtener muestras nuevas, consulte el siguiente artículo en el rastreador de tendencias de Malware, el servicio con artículos dinámicos.

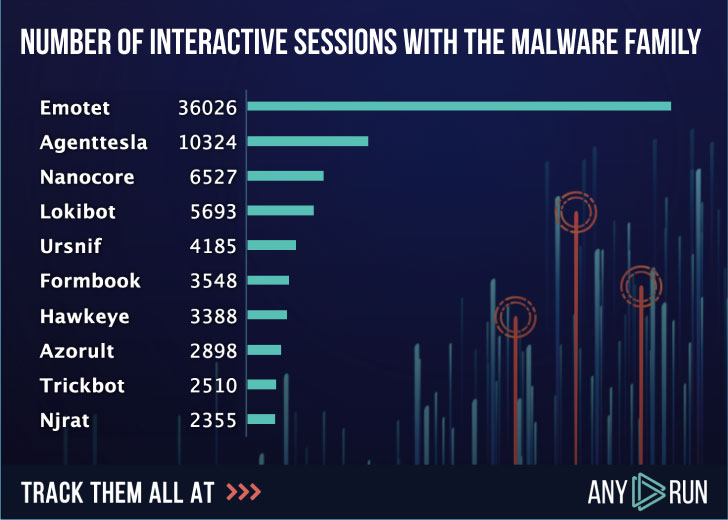

Emotet es el malware más cargado en los últimos años. A continuación se muestra la calificación de las cargas en el servicio ANY.RUN en 2019, donde los usuarios ejecutaron más de 36000 sesiones interactivas de análisis de malware Emotet en línea.

El malware ha cambiado mucho con el tiempo y, con cada nueva versión, se vuelve cada vez más amenazante para las víctimas. Echemos un vistazo más de cerca a cómo evolucionó.

Cuando era como cualquier otro troyano bancario estándar, el objetivo principal del malware era robar las credenciales de pequeñas empresas, principalmente en Alemania y Austria. Al falsificar facturas u otros documentos financieros, hacía que los usuarios hicieran clic en los enlaces y dejaban entrar el malware.

Más tarde ese año, adquirió una arquitectura modular diversa, cuyos enfoques principales eran descargar una carga útil de malware, propagarse a tantas máquinas como fuera posible y enviar correos electrónicos maliciosos para infectar a otras organizaciones.

A principios de 2015, después de un pequeño descanso, Emotet apareció nuevamente. La clave RSA pública, las nuevas listas de direcciones y el cifrado RC4 se encuentran entre las nuevas características de Trojan. A partir de este punto, el rango de víctimas comenzó a aumentar: los bancos suizos se unieron. Y en general, las técnicas de evasión se mejoraron mucho.

En versiones recientes, se ha producido un cambio significativo en la estrategia. Emotet se ha convertido en malware polimórfico, descargando otros programas maliciosos en la computadora infectada y también en toda la red. Roba datos, se adapta a varios sistemas de detección, alquila los hosts infectados a otros ciberdelincuentes como un modelo de Malware-as-a-Service.

Dado que Emotet usa correos electrónicos robados para ganarse la confianza de las víctimas, el correo no deseado se ha mantenido como el principal método de entrega de Emotet, lo que lo hace convincente, altamente exitoso y peligroso.

Por ejemplo, en 2018, el sistema de gobierno sufrió una infección de Emotet en Allentown, una ciudad en el este de Pensilvania, que les costó $ 1 millón para su recuperación.

Toda la ciudad de Frankfurt tuvo que cerrar la red debido a Emotet en 2019. Diferentes tipos de organizaciones, desde el gobierno hasta pequeñas empresas, todos los servicios públicos se vieron obligados a detener su trabajo a través de TI.

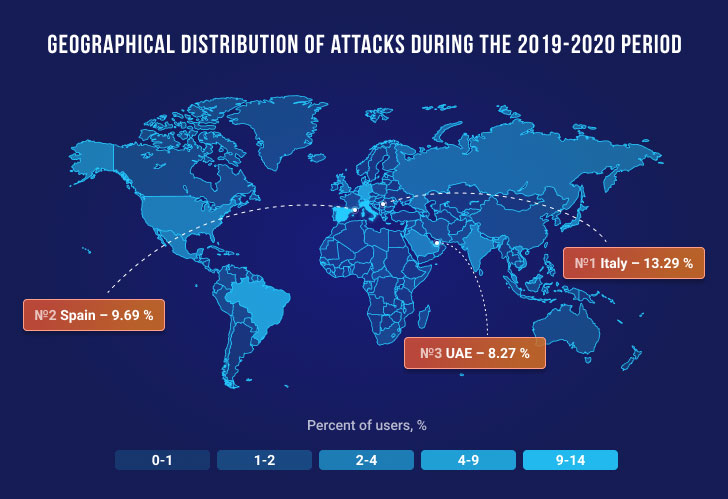

Según las últimas investigaciones, Emotet es una amenaza mundial que afecta a todo tipo de esferas. Solo mire el siguiente mapa, Italia, España y los Emiratos Árabes Unidos son los principales países con los usuarios más atacados.

Recientemente, las empresas de ciberseguridad de Francia, Japón y Nueva Zelanda han anunciado un aumento de los ataques de Emotet dirigidos a sus países.

Emote antes y ahora

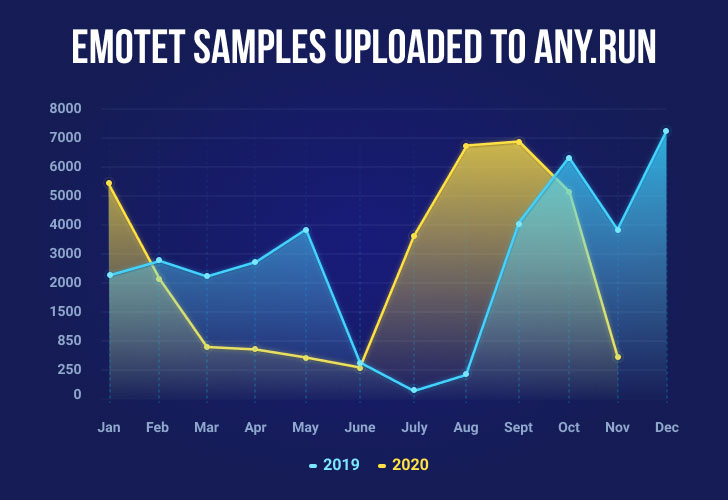

Según un gráfico de las muestras de Emotet cargadas en el servicio ANY.RUN, puede ver el comportamiento del malware en 2019 y 2020.

Podemos notar algunas similitudes en su actividad. Por ejemplo, en junio, Emotet tiende a estar en declive. Sin embargo, parece mostrar una tendencia creciente de agosto a octubre. En 2019, el final del año fue muy activo para este tipo de ataques, por lo que podemos esperar que también aumente este año.

Emotet ha seguido siendo una amenaza durante años, ya que cambia de forma permanente. Las primeras versiones diferían de la actual, incluso por sus intenciones: Emotet se ha desarrollado desde el troyano bancario hasta el cargador. Cuando se trata de la evolución de la ejecución y las plantillas de documentos, describiremos solo las versiones posteriores a 2018. Hubo cambios incluso durante estos dos años, pero lo único que permanece sin cambios es la entrega.

Para su distribución y ejecución por parte del usuario, Emotet utiliza spam malicioso y documentos con macros VBA. Después de que un objetivo descarga los documentos maliciosos adjuntos de un correo electrónico y los abre, el documento de Office engaña al usuario para que habilite la macro. Después de eso, la macro incrustada comienza su ejecución y los escenarios posteriores pueden variar. La variante más común en los últimos años es que las macros inician un script Powershell codificado en Base64 que luego descarga un ejecutable. Pero en este punto, Emotet trae muchas ejecuciones diferentes.

Muchas variantes cobran vida cuando hablamos de los pasos iniciales después de abrir un maldoc. La macro VBA en los documentos de Office puede iniciar cmd, Powershell, WScript y, últimamente, por primera vez, la cadena de ejecución de Emotet utilizó Сertutil.

Otros cambios en el proceso de ejecución ocurrieron en la cadena entre documentos maliciosos y archivos ejecutables descargados o descargados.

No solo se ha transformado la cadena de ejecución con el tiempo, sino también el propio archivo ejecutable de Emotet: claves de registro, archivos y procesos secundarios en el sistema de archivos. Por ejemplo, en los años 2018-2019, Emotet soltó su ejecutable en la carpeta en una ruta particular y generó un nombre de archivo y el nombre de una carpeta usando un algoritmo particular.

Cambió el algoritmo de generación de nombres de archivos, el árbol de procesos y el algoritmo de generación de rutas para la comunicación C2.

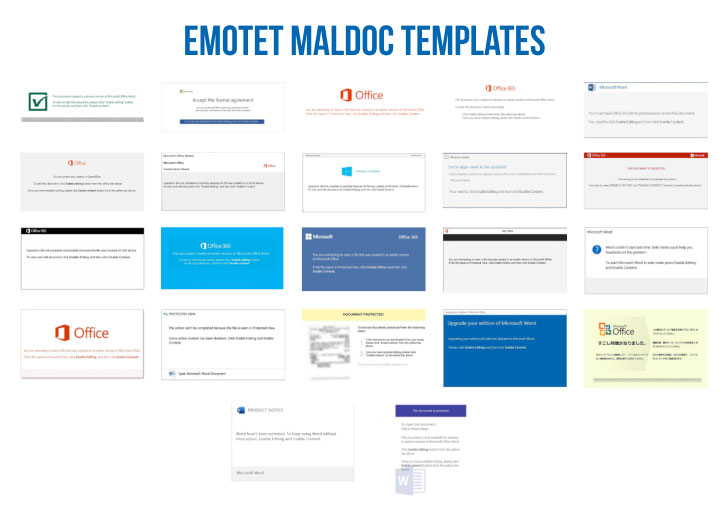

Otra gran parte que caracteriza a esta familia de malware son las plantillas de maldocs que utiliza. Están cambiando continuamente, y la mayoría de las veces, Emotet usa los suyos propios. Pero entre ellos también se pueden encontrar plantillas que anteriormente se usaban para distribuir otras familias de malware como Valak e Icedid.

Emotet desde la perspectiva de ANY.RUN

Por supuesto, el principal desafío con Emotet es encontrar una manera de identificarlo y comprender su comportamiento, de modo que después de eso, podría mejorar los puntos débiles en seguridad.

Hay una herramienta que puede echarte una mano con eso. ANY.RUN es un sandbox interactivo en línea que detecta, analiza y monitorea las amenazas de ciberseguridad, necesarias si se trata de Emotet.

Además, ANY.RUN tiene una herramienta especial: la búsqueda de presentaciones públicas. Es una vasta base de datos donde los usuarios comparten sus investigaciones. Y muy a menudo, Emotet se convierte en el «héroe» del día: tiene una posición de liderazgo de las muestras más descargadas en ANY.RUN. Por eso es interesante la experiencia de ANY.RUN con el malware.

El primer paso para proteger su infraestructura de la infección de Emotet es detectar el malware. ANY.RUN sandbox tiene herramientas sobresalientes para la detección y el análisis de Emotet.

El servicio en línea trata con Emotet regularmente. Entonces, probemos el enfoque interactivo para la detección de Emotet e investiguemos uno de los ejemplos juntos:

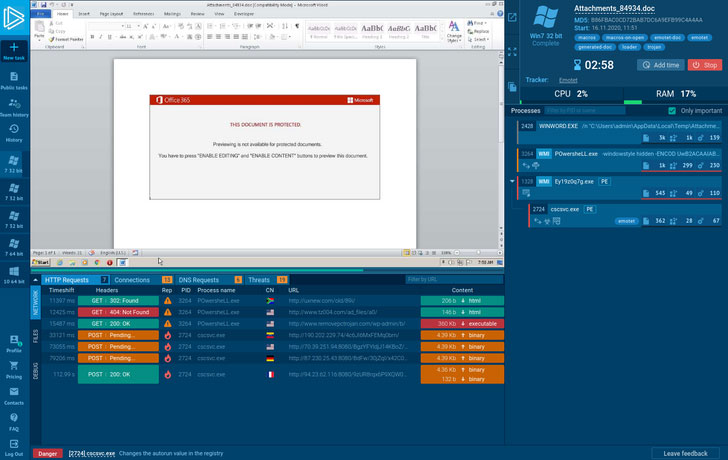

Aquí hay un archivo adjunto malicioso del correo electrónico de phishing que subimos a ANY.RUN e inmediatamente obtuvimos los primeros resultados. El árbol de procesos de la derecha refleja todas las operaciones que se realizaron.

Como se muestra, el primer proceso comienza a crear nuevos archivos en el directorio del usuario. Luego, POwersheLL.exe se conecta a la red y descarga archivos ejecutables de Internet. El último, winhttp.exe, cambia el valor de ejecución automática en el registro y se conecta al servidor de comando y control, tanto para recuperar instrucciones para actividades maliciosas posteriores como para filtrar datos robados.

Y finalmente, Emotet fue detectado por la actividad de la red. Los nuevos conjuntos de reglas de Suricata de proveedores premium como Proofpoint (Emerging Threats) y Positive Technologies son una gran parte del proceso de detección.

Además, ANY.RUN ofrece una función útil de Fake Net. Cuando se enciende, devuelve un error 404 que obliga al malware a revelar sus enlaces C2 que ayudan a recopilar los IOC de Emotet de manera más eficiente. Eso ayuda a los analistas de malware a optimizar su tiempo, ya que no es necesario descifrarlo manualmente.

Curiosamente, un conjunto de documentos maliciosos con la misma plantilla puede tener una macro VBA incrustada, lo que lleva a la creación de diferentes cadenas de ejecución. Todos ellos tienen el objetivo principal de engañar a un usuario que abrió este maldoc para habilitar la macro VBA.

Si desea echar un vistazo a todas esas plantillas, simplemente busque por etiqueta «emotet-doc» en CUALQUIERA. Envíos públicos de RUN: estos maldocs están agrupados por similitud de contenido.

Conclusión

Este tipo de tendencia demuestra que Emotet no se rendirá ni perderá terreno. Su evolución mostró que el malware se desarrolla muy rápido y se adapta a todo.

Si su empresa está conectada a Internet, los riesgos pueden ser más amplios y profundos de lo que cree. Por eso es cierto que combatir amenazas sofisticadas como Emotet requiere un esfuerzo concertado tanto de individuos como de organizaciones.

Además, el objetivo de servicios como ANY.RUN es estar al tanto de tales amenazas potenciales y ayudar a las empresas a reconocer el malware de manera temprana y evitar infecciones a toda costa.

El análisis y la detección con ANY.RUN son fáciles y cualquiera puede analizar un montón de muestras frescas todos los días.

Además, el servicio es de uso gratuito y para descargar muestras, y no hay duda de que puede utilizar ANY.RUN. ¡Pruébelo!