Los investigadores de seguridad cibernética han descubierto un nuevo cuentagotas de malware contenido en hasta 9 aplicaciones de Android distribuidas a través de Google Play Store que implementa un malware de segunda etapa capaz de obtener acceso intrusivo a las cuentas financieras de las víctimas, así como el control total de sus dispositivos.

«Este cuentagotas, denominado Clast82, utiliza una serie de técnicas para evitar la detección por parte de Google Play Protect, completa el período de evaluación con éxito y cambia la carga útil lanzada de una carga útil no maliciosa a AlienBot Banker y MRAT», los investigadores de Check Point Aviran. Hazum, Bohdan Melnykov e Israel Wernik dijeron en un artículo publicado hoy.

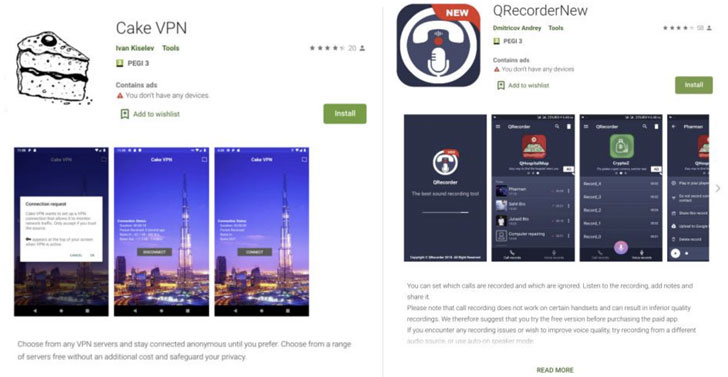

Las aplicaciones que se utilizaron para la campaña incluyen Cake VPN, Pacific VPN, eVPN, BeatPlayer, QR / Barcode Scanner MAX, Music Player, tooltipnatorlibrary y QRecorder. Después de que los hallazgos fueran informados a Google el 28 de enero, las aplicaciones no autorizadas se eliminaron de Play Store el 9 de febrero.

Los autores de malware han recurrido a una variedad de métodos para eludir los mecanismos de investigación de la tienda de aplicaciones. Ya sea utilizando el cifrado para ocultar cadenas de los motores de análisis, creando versiones engañosas de aplicaciones legítimas o elaborando reseñas falsas para atraer a los usuarios a descargar las aplicaciones, los estafadores han respondido a los intentos de Google de proteger la plataforma mediante el desarrollo constante de nuevas técnicas para colarse. la red.

Igualmente populares son otros métodos como el control de versiones, que se refiere a cargar una versión limpia de la aplicación en Play Store para generar confianza entre los usuarios y luego agregar furtivamente código no deseado en una etapa posterior a través de actualizaciones de la aplicación e incorporar demoras basadas en el tiempo para activar el funcionalidad maliciosa en un intento de evadir la detección por parte de Google.

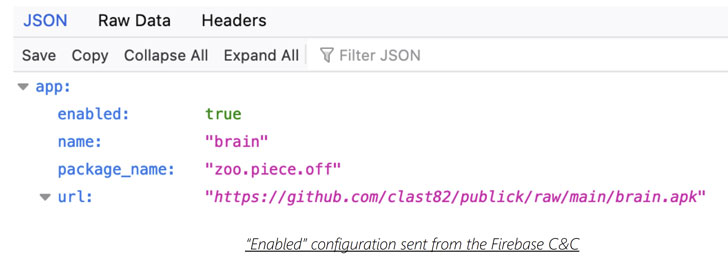

Clast82 no es diferente en el sentido de que utiliza Firebase como una plataforma para la comunicación de comando y control (C2) y hace uso de GitHub para descargar las cargas maliciosas, además de aprovechar las aplicaciones de Android de código abierto legítimas y conocidas para insertar la funcionalidad Dropper. .

«Para cada aplicación, el actor creó un nuevo usuario desarrollador para la tienda Google Play, junto con un repositorio en la cuenta de GitHub del actor, lo que le permitió distribuir diferentes cargas útiles a los dispositivos infectados por cada aplicación maliciosa», señalaron los investigadores. .

Por ejemplo, se descubrió que la aplicación maliciosa Cake VPN se basaba en una versión de código abierto de su homónima creada por un desarrollador con sede en Dhaka llamado Syed Ashraf Ullah. Pero una vez que se inicia la aplicación, aprovecha la base de datos en tiempo real de Firebase para recuperar la ruta de la carga útil de GitHub, que luego se instala en el dispositivo de destino.

En el caso de que se haya desactivado la opción de instalar aplicaciones de fuentes desconocidas, Clast82 insta repetidamente al usuario cada cinco segundos con un aviso falso de «Servicios de Google Play» para habilitar el permiso, y finalmente lo usa para instalar AlienBot, un MaaS bancario de Android ( malware como servicio) capaz de robar credenciales y códigos de autenticación de dos factores de aplicaciones financieras.

El mes pasado, una popular aplicación de escáner de código de barras con más de 10 millones de instalaciones se volvió deshonesta con una sola actualización después de que su propiedad cambiara de manos. En un desarrollo similar, se desactivó una extensión de Chrome con el nombre de The Great Suspender luego de informes de que el complemento agregaba funciones de manera sigilosa que podrían explotarse para ejecutar código arbitrario desde un servidor remoto.

«El pirata informático detrás de Clast82 pudo eludir las protecciones de Google Play utilizando una metodología creativa, pero preocupante», dijo Hazum. «Con una simple manipulación de los recursos de terceros fácilmente disponibles, como una cuenta de GitHub o una cuenta de FireBase, el pirata informático pudo aprovechar los recursos disponibles para eludir las protecciones de Google Play Store. Las víctimas pensaron que estaban descargando una aplicación de utilidad inocua desde el Android Market oficial, pero lo que realmente estaban recibiendo era un troyano peligroso que venía directamente a sus cuentas financieras».