Todos los expertos en seguridad cibernética se hacen eco de lo mismo: los ataques cibernéticos se volverán más desenfrenados y seguirán planteando amenazas graves contra todos los usuarios de tecnología.

Las empresas, en particular, se han convertido en los principales objetivos de los ciberdelincuentes debido a la naturaleza de los datos y la información que procesan y almacenan.

2018 vio una gran cantidad de filtraciones de datos dirigidas a grandes empresas que resultaron en el robo de registros personales y financieros de millones de clientes.

Ser víctima de ataques cibernéticos puede representar un gran golpe financiero para las empresas, ya que el costo de lidiar con un ataque ha aumentado a $ 1.1 millones en promedio. Incluso puede ser más devastador para las pequeñas y medianas empresas.

El 60 por ciento de estas operaciones más pequeñas cierran dentro de los seis meses después de no poder recuperarse de los ataques cibernéticos. Pero aparte de estos costos monetarios, las empresas también pueden perder credibilidad y la confianza de sus clientes.

No hace falta decir que las empresas deben mejorar la protección de sus infraestructuras y redes contra los ataques cibernéticos.

Afortunadamente, el espacio de la ciberseguridad ha estado trabajando continuamente en desarrollos para mantenerse al día con las amenazas en evolución. Aquí hay cinco herramientas que las empresas deberían considerar agregar a su arsenal para aumentar sus defensas.

Resumen

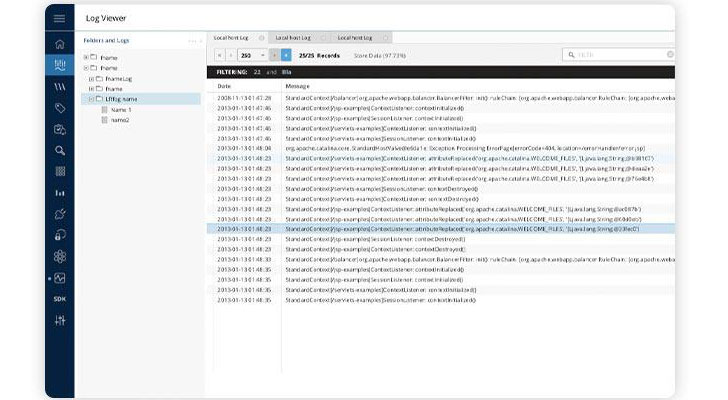

Análisis de registro – XpoLog

Las empresas deben saber qué está pasando exactamente dentro de sus infraestructuras. Afortunadamente, las computadoras y los dispositivos digitales tienen mecanismos de registro incorporados que registran la mayoría, si no todos, los procesos informáticos que ocurren dentro de ellos. Los registros pueden revelar patrones y tendencias que pueden ser indicativos de una brecha de seguridad o una infestación de malware.

Sin embargo, dado que los archivos de registro son esencialmente volcados de información almacenada en formato de texto sin formato, realizar análisis de registro manualmente puede ser un proceso laborioso.

Una forma de aprovechar los registros de manera efectiva es mediante el uso de una herramienta de análisis de registros como XpoLog. La solución recopila archivos de registro de fuentes como servidores, terminales y aplicaciones en tiempo real.

Usando inteligencia artificial (IA), luego analiza y analiza la información contenida en estos registros para identificar patrones alarmantes. Los conocimientos generados a partir del análisis pueden informar fácilmente a los administradores sobre cualquier problema que requiera atención.

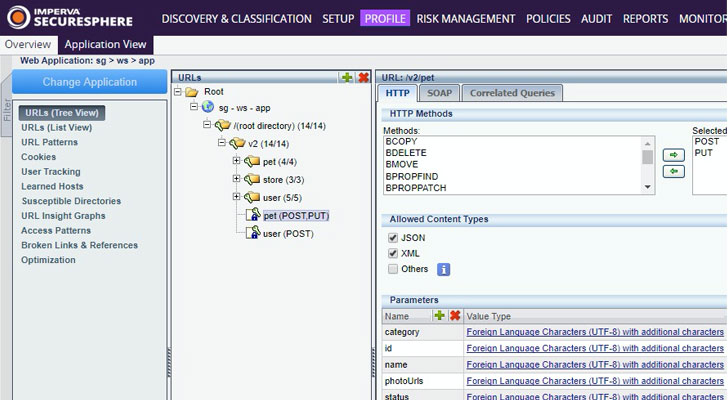

Aplicación y Protección de Datos – Imperva

Los atacantes investigan constantemente las infraestructuras, por lo que es fundamental contar con mecanismos que impidan de inmediato que el tráfico malicioso acceda a los recursos clave de la red, como las aplicaciones web y las bases de datos.

Esto se puede hacer mediante el uso de firewalls de aplicaciones web (WAF) y servicios de protección de datos.

Imperva ha sido un nombre líder en WAF y mitigación de ataques de denegación de servicio distribuido (DDoS). La mayoría de las organizaciones ahora mantienen infraestructuras híbridas que consisten en instalaciones locales y componentes en la nube, como instancias, almacenamiento y almacenes de datos.

El WAF de Imperva se puede implementar para proteger estos recursos. Perfila el tráfico y las transacciones realizadas y evita que el tráfico y las acciones maliciosas accedan a estos componentes.

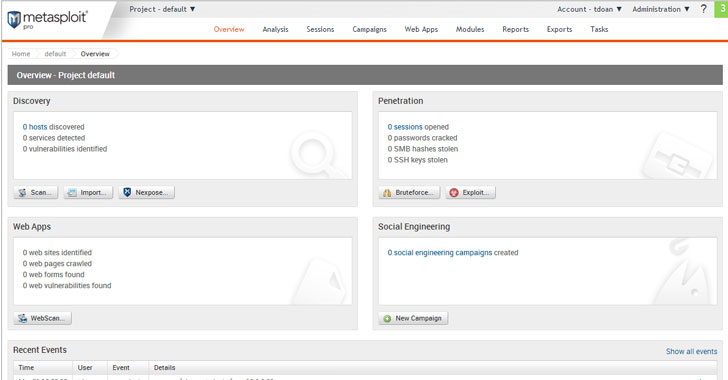

Pruebas de penetración – Metasploit

Integrar herramientas de seguridad en la infraestructura es una cosa; verificar si realmente funcionan es otra.

Las empresas no deben esperar a que sucedan ciberataques reales para saber si sus soluciones se implementan correctamente. Pueden ser proactivos y probar sus propias defensas.

Los administradores pueden realizar pruebas de penetración utilizando marcos como Metasploit. Es una herramienta de código abierto que se puede configurar para buscar exploits e incluso implementar una carga útil en sistemas vulnerables.

Metasploit también presenta herramientas de evasión seleccionadas que podrían eludir las medidas de seguridad existentes. Se puede utilizar en sistemas Windows, Linux y Mac OS X.

Descubrir brechas en la seguridad brinda a las empresas la oportunidad de remediar estos problemas antes de que ocurra un ataque real.

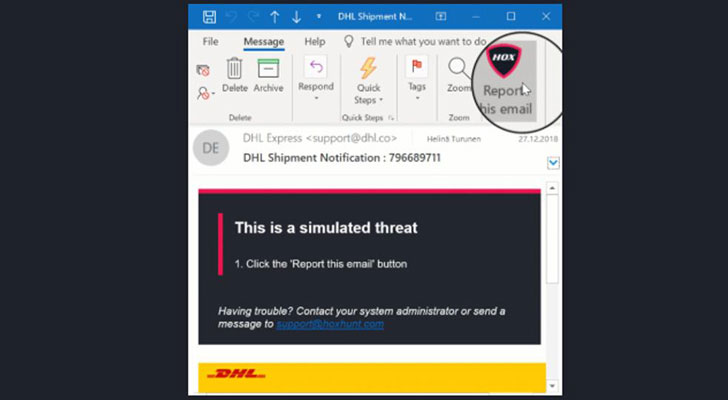

Antiphishing – Hoxhunt

El elemento humano sigue siendo la mayor vulnerabilidad en la cadena de ciberseguridad de una empresa.

Más del 90 por ciento de las brechas de seguridad son causadas por errores humanos. Esta es la razón por la que los ciberdelincuentes siguen empleando activamente ataques de ingeniería social como el phishing para intentar comprometer las infraestructuras.

Dichos ataques engañan a los usuarios para que renuncien a sus credenciales o instalen malware en sus sistemas.

HoxHunt aborda esto al enseñar a los usuarios cómo verificar si un correo electrónico es un mensaje de phishing o si un sitio web es malicioso.

Las empresas pueden capacitar a los usuarios utilizando ataques de phishing simulados. El motor impulsado por IA de Hoxhunt incluso personaliza estos ataques para copiar cómo se ven los ataques del mundo real.

Los usuarios pueden informar estos ataques a través de un complemento especial y obtienen comentarios inmediatos sobre qué tan bien se han desempeñado.

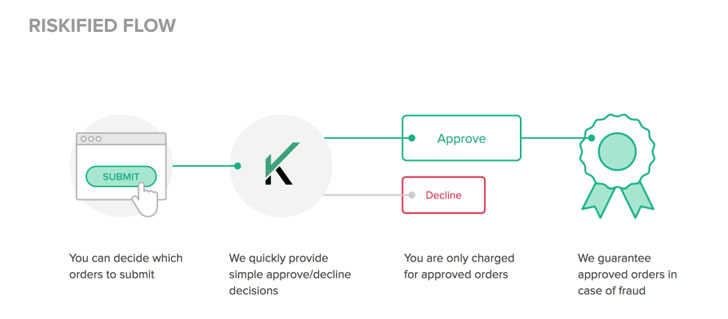

Detección de fraude – Riskified

No todos los ataques buscan violar y robar información de las empresas. Las empresas también deben tener cuidado con los ataques de fraude.

Los piratas informáticos y los estafadores ahora tienen acceso a millones de información personal y financiera válida de violaciones de datos anteriores que pueden manipular fácilmente los canales de comercio electrónico de las empresas, lo que les cuesta a los comerciantes miles de millones de dólares en todo el mundo.

Soluciones como Riskified ofrecen medios integrales para prevenir el fraude en línea durante el transcurso de una transacción en línea.

Riskified utiliza el aprendizaje automático para analizar cada transacción y solo permite procesar pedidos legítimos. También proporciona una función de pago dinámico que se ajusta automáticamente según el perfil de riesgo de un cliente, proporcionando varios medios para que los clientes verifiquen sus compras.

Por ejemplo, se le puede pedir a un cliente con un perfil de mayor riesgo que realice pasos de verificación adicionales sin negar las transacciones por completo.

Inversiones Requeridas

Una estrategia de ciberseguridad efectiva exige que las empresas cubran todas las áreas posibles que pueden ser explotadas por los atacantes. Esto requiere adoptar un conjunto completo de herramientas y soluciones que mantengan seguras sus infraestructuras. La implementación e integración de estas soluciones requiere gastos.

Pero considerando los costos que conlleva ser víctima de los ataques cibernéticos, es prudente realizar estas inversiones. Es simplemente la realidad de hacer negocios en este panorama altamente digital.