Varios equipos de red fabricados por Cisco se han encontrado vulnerables a cinco nuevas vulnerabilidades de seguridad que podrían permitir a los piratas informáticos tomar el control total sobre ellos y sobre las redes empresariales que alimentan.

Cuatro de los cinco errores de alta gravedad son problemas de ejecución remota de código que afectan a los enrutadores, conmutadores y cámaras IP de Cisco, y la quinta vulnerabilidad es un problema de denegación de servicio que afecta a los teléfonos IP de Cisco.

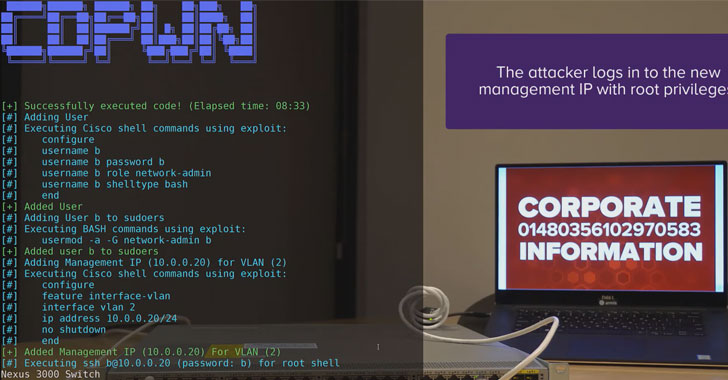

Apodado colectivamente ‘CDPwn‘las vulnerabilidades informadas residen en las diversas implementaciones del Protocolo de descubrimiento de Cisco (CDP) que viene habilitado de forma predeterminada en prácticamente todos los dispositivos de Cisco y no se puede desactivar.

Cisco Discovery Protocol (CDP) es un protocolo administrativo que funciona en la Capa 2 de la pila del Protocolo de Internet (IP). El protocolo ha sido diseñado para permitir que los dispositivos descubran información sobre otros equipos Cisco conectados localmente en la misma red.

Según un informe que el equipo de investigación de Armis compartió con The Hacker News, las implementaciones subyacentes de CDP contienen vulnerabilidades de cadena de formato y desbordamiento de búfer que podrían permitir a atacantes remotos en la misma red ejecutar código arbitrario en los dispositivos vulnerables mediante el envío de paquetes CDP maliciosos no autenticados.

La lista de vulnerabilidades de CDPwn Cisco que afectan a decenas de millones de dispositivos ampliamente implementados en redes empresariales es la siguiente:

- Desbordamiento de pila de Cisco NX-OS en el TLV de solicitud de energía (CVE-2020-3119)

- Vulnerabilidad de cadena de formato de Cisco IOS XR en múltiples TLV (CVE-2020-3118)

- Desbordamiento de pila de teléfonos IP de Cisco en PortID TLV (CVE-2020-3111)

- Desbordamiento del montón de las cámaras IP de Cisco en DeviceID TLV (CVE-2020-3110)

- Agotamiento de recursos de Cisco FXOS, IOS XR y NX-OS en las direcciones TLV (CVE-2020-3120)

Cabe señalar que, dado que CDP es un protocolo de capa 2 de enlace de datos que no puede cruzar los límites de una red de área local, un atacante primero debe estar en la misma red para aprovechar las vulnerabilidades de CDPwn.

Sin embargo, después de obtener un punto de apoyo inicial en una red objetivo utilizando vulnerabilidades separadas, los atacantes pueden explotar CDPwn contra los conmutadores de red para romper la segmentación de la red y moverse lateralmente a través de las redes corporativas a otros sistemas y datos confidenciales.

«Obtener control sobre el conmutador es útil de otras maneras. Por ejemplo, el conmutador está en una posición privilegiada para espiar el tráfico de la red que atraviesa el conmutador, e incluso puede usarse para lanzar ataques de intermediario en el tráfico de dispositivos que atraviesa el conmutador», dijeron los investigadores.

«Un atacante puede buscar moverse lateralmente a través de segmentos y obtener acceso a dispositivos valiosos como teléfonos IP o cámaras. A diferencia de los conmutadores, estos dispositivos contienen datos confidenciales directamente, y la razón para apoderarse de ellos puede ser el objetivo de un atacante, y no simplemente una forma de salir de la segmentación».

Además, las fallas de CDPwn también permiten a los atacantes:

- Escuche a escondidas datos/llamadas de voz y video y transmisión de video desde teléfonos IP y cámaras, capture conversaciones o imágenes confidenciales.

- Extraiga los datos corporativos confidenciales que fluyen a través de los conmutadores y enrutadores de la red corporativa.

- Comprometa dispositivos adicionales aprovechando los ataques de intermediarios para interceptar y alterar el tráfico en el conmutador corporativo.

Además de publicar un informe técnico detallado sobre los problemas, el equipo de investigación de Armis también ha compartido videos de explicación y demostración de las fallas, como se incluye arriba.

Después de trabajar de cerca con los investigadores de Armis durante los últimos meses para desarrollar parches de seguridad, Cisco lanzó hoy actualizaciones de software para todos sus productos afectados.

Aunque Cisco también ha proporcionado información de mitigación, se recomienda encarecidamente a los administradores afectados que instalen las últimas actualizaciones de software para proteger completamente sus valiosas redes contra el malware y las amenazas emergentes en línea.