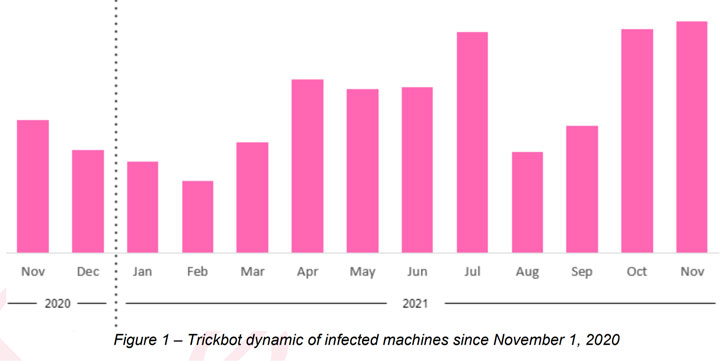

El malware TrickBot infectó a unas 140.000 víctimas en 149 países poco más de un año después de intentar desmantelar su infraestructura, aunque el avanzado caballo de Troya se está convirtiendo rápidamente en el punto de entrada para Emotet, otra botnet que se eliminó inicialmente. en 2021.

La mayoría de las víctimas detectadas desde el 1 de noviembre de 2020 proceden de Portugal (18%), EE. UU. (14%) e India (5%), seguidas de Brasil (4%), Turquía (3%), Rusia (3%) y China (3%).%), Señaló Check Point Research en un informe compartido con The Hacker News, y las entidades gubernamentales, financieras y de fabricación se convirtieron en los sectores más afectados.

«Emotet es un fuerte indicador de futuros ataques de ransomware porque el malware proporciona a las bandas de ransomware puertas traseras para las máquinas comprometidas», dijeron los investigadores, que revelaron 223 campañas de Trickbot diferentes durante los últimos seis meses.

Tanto TrickBot como Emotet son botnets, una red de dispositivos conectados a Internet conectados a malware que pueden tener la tarea de realizar una variedad de actividades maliciosas. TrickBot se creó como un troyano en la banca C ++ y como sucesor del malware Dyre en 2016, que ofrece oportunidades para robar detalles financieros, credenciales de cuentas y otra información confidencial; distribuidos lateralmente por la red; y eliminar otras cargas útiles, incluidas las cepas de ransomware Conti, Diavol y Ryuk.

TrickBot, distribuido a través de campañas de malspam o eliminado previamente por otro malware como Emotet, se considera el trabajo de un grupo ruso llamado Wizard Spider y desde entonces ha ampliado sus capacidades para crear un ecosistema de malware modular completo que lo convierte en una amenaza adaptable y en evolución. , sin mencionar una herramienta atractiva para ejecutar innumerables actividades cibernéticas ilegales.

Botnet también llamó la atención de entidades gubernamentales y privadas a fines del año pasado, cuando US Cyber Command y un grupo de socios del sector privado liderados por Microsoft, ESET y Symantec actuaron para limitar el alcance de TrickBot y evitar que un adversario comprara o alquilara servidores. . operaciones de mando y control.

Emotet regresa con nuevos trucos

Sin embargo, estas acciones fueron solo obstáculos temporales, ya que los autores de malware introdujeron actualizaciones de código de botnet para hacerlos más resistentes y adecuados para futuros ataques. Además, las infecciones de TrickBot en noviembre y diciembre también provocaron un aumento del malware Emotet en las computadoras comprometidas, lo que indica el resurgimiento de la infame botnet 10 meses después de un esfuerzo coordinado de aplicación de la ley para interrumpir su propagación.

En un análisis independiente de nuevas muestras, Intel 471 dijo que encontró «diferencias significativas, incluido el cifrado utilizado para la comunicación, otros comandos y reconfiguraciones en varias partes del protocolo de comunicación», y agregó que «una mayor investigación de las claves Emotet y las cachés de IP también reveló malware distribución. Se utilizan dos botnets independientes «.

«Emotet no podría haber elegido una plataforma mejor que Trickbot como servicio de entrega cuando renació», dijeron los investigadores.

La última ola de ataques de spam alienta a los usuarios a descargar archivos ZIP protegidos con contraseña, que contienen documentos maliciosos que, cuando se abren y habilitan para macros, conducen al despliegue del malware Emotet, que le permite reconstruir su red de botnets y aumentar el volumen. .

«El regreso de Emotet es una importante señal de advertencia de un mayor aumento de los ataques de ransomware en 2022», dijo Lotem Finkelstein, director de inteligencia de Check Point. «Trickbot, que siempre ha trabajado con Emotet, facilita el regreso de Emotet liberándolo en víctimas infectadas. Esto le ha permitido a Emotet comenzar desde una posición muy sólida y no desde cero».

Eso no es todo. En lo que parece ser otra escalada en las tácticas, se han descubierto nuevos artefactos emocionales que arrojaron balizas de Cobalt Strike directamente a los sistemas comprometidos. Cryptolaemus expertos en seguridad cibernética, en contraste con dejar caer la carga útil media antes de instalar la herramienta después de un mal uso.

«Ese es un gran problema. Por lo general, Emotet eliminó TrickBot o QakBot, que a su vez eliminó Cobalt Strike. Por lo general, tendrías alrededor de un mes entre [the] primera infección y ransomware. Con la caída de Emotet [Cobalt Strike] directamente, es probable que haya una demora mucho más breve «, dijo el investigador de seguridad Marcus Hutchins tuiteó.