El mundo de la electrónica de consumo conectada, IoT y dispositivos inteligentes está creciendo más rápido que nunca con decenas de miles de millones de dispositivos conectados que transmiten y comparten datos de forma inalámbrica a través de Internet, pero ¿qué tan seguro es?

A medida que conectamos todo, desde la cafetera hasta las cerraduras de las puertas delanteras y los automóviles a Internet, estamos creando formas más potenciales, y posiblemente más peligrosas, para que los piratas informáticos causen estragos.

Créame, hay más de 100 formas en que un hacker puede arruinar su vida simplemente poniendo en peligro su enrutador inalámbrico, un dispositivo que controla el tráfico entre su red local e Internet, amenazando la seguridad y privacidad de una amplia gama de dispositivos inalámbricos, desde computadoras y teléfonos a cámaras IP, televisores inteligentes y electrodomésticos conectados.

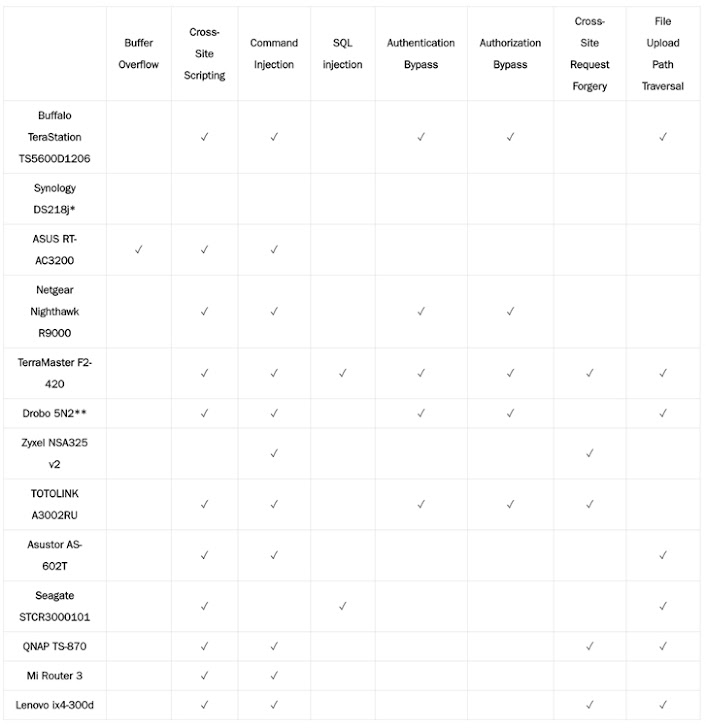

En su último estudio titulado «SOHOpeless Broken 2.0», Independent Security Evaluators (ISE) descubrió un total de 125 vulnerabilidades de seguridad diferentes en 13 enrutadores de oficinas pequeñas/oficinas domésticas (SOHO) y dispositivos de almacenamiento conectado a la red (NAS), que probablemente afecten a millones.

«Hoy, mostramos que los controles de seguridad implementados por los fabricantes de dispositivos son insuficientes contra los ataques llevados a cabo por adversarios remotos. Este proyecto de investigación tenía como objetivo descubrir y aprovechar nuevas técnicas para eludir estos nuevos controles de seguridad en dispositivos integrados», dijeron los investigadores.

Lista de proveedores de enrutadores afectados

Los enrutadores SOHO y los dispositivos NAS probados por los investigadores son de los siguientes fabricantes:

- Búfalo

- Synology

- TerraMaster

- Zyxel

- drobo

- ASUS y su filial Asustor

- Seagate

- QNAP

- lenovo

- Netgear

- xiaomi

- Zioncom (TOTOLINK)

Según los investigadores de seguridad, todos estos 13 dispositivos de uso generalizado que probaron tenían al menos una vulnerabilidad de aplicación web que podría permitir a un atacante remoto obtener acceso de shell remoto o acceso al panel administrativo del dispositivo afectado.

Estas vulnerabilidades van desde secuencias de comandos entre sitios (XSS), falsificación de solicitudes entre sitios (CSRF), desbordamiento de búfer, inyección de comandos del sistema operativo (OS CMDi), omisión de autenticación, inyección SQL (SQLi) y vulnerabilidades transversales de ruta de carga de archivos.

Control total sobre dispositivos sin autenticación

Los investigadores dijeron que obtuvieron con éxito shells raíz en 12 de los dispositivos, lo que les permitió tener control total sobre los dispositivos afectados, 6 de los cuales contenían fallas que permitirían a los atacantes obtener control total sobre un dispositivo de forma remota y sin autenticación.

Estos enrutadores comerciales y domésticos afectados son Asustor AS-602T, Buffalo TeraStation TS5600D1206, TerraMaster F2-420, Drobo 5N2, Netgear Nighthawk R9000 y TOTOLINK A3002RU.

Este nuevo informe, SOHOpeless Broken 2.0, es un estudio de seguimiento, SOHOpeless Broken 1.0, publicado por la firma de seguridad ISE en 2013, cuando revelaron un total de 52 vulnerabilidades en 13 enrutadores SOHO y dispositivos NAS de proveedores que incluyen a TP-Link, ASUS y Linksys.

Desde SOHOpeless Broken 1.0, los investigadores dijeron que encontraron algunos dispositivos IoT más nuevos que implementan algunos mecanismos de seguridad útiles, como la aleatorización del diseño del espacio de direcciones (ASLR), funcionalidades que dificultan la ingeniería inversa y mecanismos de verificación de integridad para solicitudes HTTP.

Sin embargo, algunas cosas no han cambiado desde SOHOpeless Broken 1.0, como muchos dispositivos IoT que aún carecen de funciones básicas de protección de aplicaciones web, como tokens anti-CSRF y encabezados de seguridad del navegador, que pueden mejorar en gran medida la postura de seguridad de las aplicaciones web y los sistemas subyacentes con los que interactúan. con.

Los investigadores de ISE informaron de manera responsable todas las vulnerabilidades que descubrieron a los fabricantes de dispositivos afectados, la mayoría de los cuales respondieron rápidamente y ya tomaron medidas de seguridad para mitigar estas vulnerabilidades, que ya recibieron CVE Ids.

Sin embargo, algunos fabricantes de dispositivos, incluidos Drobo, Buffalo Americas y Zioncom Holdings, no respondieron a los hallazgos de los investigadores.