Hasta 1,6 millones de sitios de WordPress se han convertido en el objetivo de una campaña activa de ataque a gran escala desde 16.000 direcciones IP, explotando vulnerabilidades en cuatro complementos y 15 temas de Epsilon Framework.

La empresa de seguridad WordPress Wordfence, que dio a conocer los detalles de los ataques, dijo el jueves que había detectado y bloqueado más de 13,7 millones de ataques dirigidos a complementos y temas en 36 horas para apoderarse de sitios web y tomar acciones maliciosas.

Los complementos en cuestión son Kiwi Social Share (<= 2.0.10), WordPress Automatic (<= 3.53.2), Pinterest Automatic (<= 4.14.3) y PublishPress Capabilities (<= 2.3), algunos de los cuales se arreglaron hasta Noviembre de 2018. Los temas del Marco Epsilon en cuestión y sus versiones correspondientes son los siguientes:

- Activello (<= 1.4.1)

- Rica (<1.1.0)

- Leal (<= 1.2.5)

- Antracita (<= 1,0,6)

- Locos (<= 1.0.5)

- Brillantez (<= 1,2,9)

- Illdy (<= 2.1.6)

- MedZone Lite (<= 1.2.5)

- NatureMag Lite (ningún parche conocido disponible)

- NewsMag (<= 2.4.1)

- Periódico X (<= 1.3.1)

- Pixova Lite (<= 2.0.6)

- Regina Lite (<= 2,0,5)

- Con forma (<= 1,2,8)

- Trascender (<= 1.1.9)

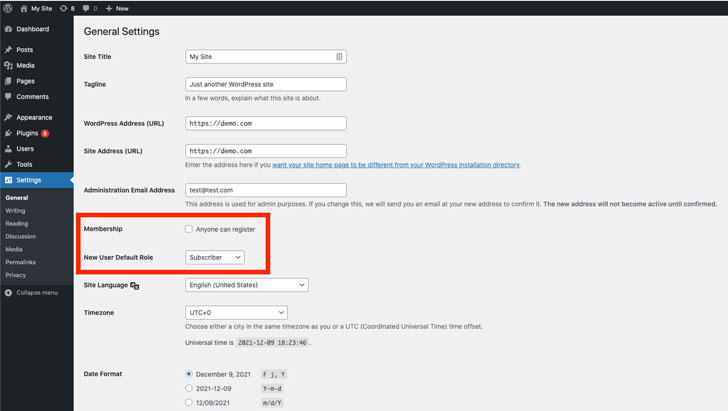

La mayoría de los ataques observados por Wordfence involucran a un oponente que actualiza la opción «users_can_register» (es decir, cualquiera puede registrarse) a habilitado y establece la configuración «default_role» (es decir, la función predeterminada de los usuarios que se registran en el blog) para el administrador, lo que permite al oponente registrarse en el sitio vulnerable como usuario privilegiado y tomar el control.

Además, según se informa, las incursiones aumentaron después del 8 de diciembre, lo que sugiere que «una vulnerabilidad solucionada recientemente en las capacidades de PublishPress puede haber llevado a los atacantes a apuntar a varias vulnerabilidades en la Actualización de opciones arbitrarias como parte de una campaña masiva», dijo Chloe Chamberland de Wordfence.

A la luz del uso activo, se recomienda a los propietarios de sitios de WordPress que utilicen cualquiera de los complementos o temas anteriores que apliquen las últimas correcciones para mitigar la amenaza.