Con su último y último martes de parches para 2019, Microsoft advierte a miles de millones de sus usuarios sobre una nueva vulnerabilidad de día cero de Windows que los atacantes están explotando activamente en combinación con una vulnerabilidad de Chrome para tomar el control remoto de las computadoras vulnerables.

Las actualizaciones de seguridad de diciembre de Microsoft incluyen parches para un total de 36 vulnerabilidades, de las cuales 7 son críticas, 27 importantes, 1 moderada y una de gravedad baja; encontrará información breve más adelante en este artículo.

rastreado como CVE-2019-1458 y calificada como Importante, la vulnerabilidad de escalada de privilegios Win32k de día cero recientemente parcheada, informada por Kaspersky, se usó en Operación WizardOpium ataques para obtener mayores privilegios en los sistemas objetivo al escapar del entorno limitado de Chrome.

Aunque Google abordó la falla en Chrome 78.0.3904.87 con el lanzamiento de una actualización de emergencia el mes pasado después de que Kaspersky se lo revelara al gigante tecnológico, los piratas informáticos aún se enfocan en los usuarios que usan versiones vulnerables del navegador.

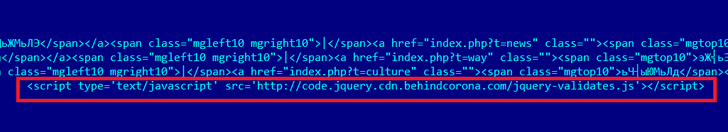

Como informó The Hacker News el mes pasado, Operation WizardOpium involucró un portal de noticias en idioma coreano comprometido donde los atacantes plantaron en secreto un exploit de Chrome de día cero para piratear las computadoras de sus visitantes.

De acuerdo con los investigadores de Kaspersky, el exploit Chrome use-after-free se encadenó junto con la falla EoP recientemente parcheada que existe en la forma en que el componente Win32k en el sistema operativo Windows maneja los objetos en la memoria.

El exploit EoP funciona en «las últimas versiones de Windows 7 e incluso en algunas versiones de Windows 10» y, si se explota con éxito, podría permitir que un atacante ejecute código arbitrario en modo kernel.

Si bien los investigadores no pudieron atribuir los ataques de Operation WizardOpium a ningún grupo específico de piratas informáticos, encontraron algunas similitudes en el código de explotación con el infame grupo de piratas informáticos Lazarus.

Martes de parches de Microsoft: diciembre de 2019

Las 7 vulnerabilidades de seguridad críticas que Microsoft parchó este mes afectan a Git para Visual Studio, Hyper-V Hypervisor y el componente de gráficos Win32k de Windows, la explotación exitosa de todos conduce a ataques de ejecución remota de código.

La vulnerabilidad de Windows Hyper-V (CVE-2019-1471) permite que una máquina virtual invitada comprometa el hipervisor, escapando de una máquina virtual invitada al host, o escapando de una máquina virtual invitada a otra máquina virtual invitada.

Git para Visual Studio contiene cinco vulnerabilidades críticas de ejecución remota de código, todas residen debido a la forma en que Git para Visual Studio desinfecta la entrada, cuya explotación exitosa requiere que los atacantes convenzan a un usuario específico para que clone un repositorio malicioso.

Otra vulnerabilidad notable, rastreada como CVE-2019-1462 y calificado como importante, reside en el software de PowerPoint que puede explotarse para ejecutar código arbitrario en una computadora objetivo simplemente convenciendo a la víctima para que abra un archivo de presentación especialmente diseñado.

Esta vulnerabilidad afecta a Microsoft PowerPoint 2010, 2013 y 2016, así como a Microsoft Office 2016 y 2019 para los sistemas operativos Windows y macOS de Apple.

Otras vulnerabilidades parcheadas por Microsoft este mes y marcadas como importantes residen en los siguientes productos y servicios de Microsoft:

- Sistema Operativo Windows

- Núcleo de Windows

- Protocolo de escritorio remoto de Windows (RDP)

- Microsoft Word

- Microsoft Excel

- Servicios de informes de Microsoft SQL Server

- Software de acceso de Microsoft

- Componente GDI de Windows

- Win32k

- Windows Hyper-V

- Servicio de impresora de Windows

- Servidor COM de Windows

- reproductor de medios de Windows

- OLE de Windows

- VBScript

- Compartir en vivo de Visual Studio

- Biblioteca de autenticación de Microsoft para Android

- defensor de Microsoft

- Skype Empresarial y Lync

- Git para Visual Studio

La mayoría de estas vulnerabilidades permiten la divulgación de información y la elevación de privilegios, y algunas también conducen a ataques de ejecución remota de código, mientras que otras permiten secuencias de comandos entre sitios (XSS), omisión de funciones de seguridad, suplantación de identidad, manipulación y ataques de denegación de servicio.

Se recomienda encarecidamente a los usuarios de Windows y a los administradores de sistemas que apliquen los últimos parches de seguridad lo antes posible en un intento de evitar que los ciberdelincuentes y los piratas informáticos tomen el control de sus computadoras.

Para instalar las últimas actualizaciones de seguridad de Windows, puede dirigirse a Configuración → Actualización y seguridad → Actualización de Windows → Buscar actualizaciones en su PC, o puede instalar las actualizaciones manualmente.