Según se informa, Microsoft Active Directory usa el 95 % de Fortune 500. Como resultado, los atacantes que desean obtener credenciales en una organización son el objetivo principal porque las credenciales comprometidas son una de las formas más fáciles para que los piratas informáticos accedan a sus datos.

Kerberos es una tecnología de autenticación clave que sustenta Microsoft Active Directory. Desafortunadamente, los piratas informáticos utilizan muchos ataques diferentes contra la implementación del protocolo de autenticación Kerberos en Active Directory. Uno de ellos es AS-REP Tueste. Entonces, ¿qué es AS-REP Roasting y cómo pueden protegerse las empresas?

Resumen

¿Qué es Active Directory Kerberos?

Kerberos fue desarrollado originalmente por el Instituto de Tecnología de Massachusetts (MIT) y se centró en el uso de tickets para generar confianza. La implementación de Microsoft de Kerberos en Active Directory se basa en el Servicio de autenticación de red de Kerberos (V5), como se define en RFC 4120. Sin embargo, Microsoft ha agregado y mejorado Kerberos con sus especificaciones de protocolo y varias extensiones.

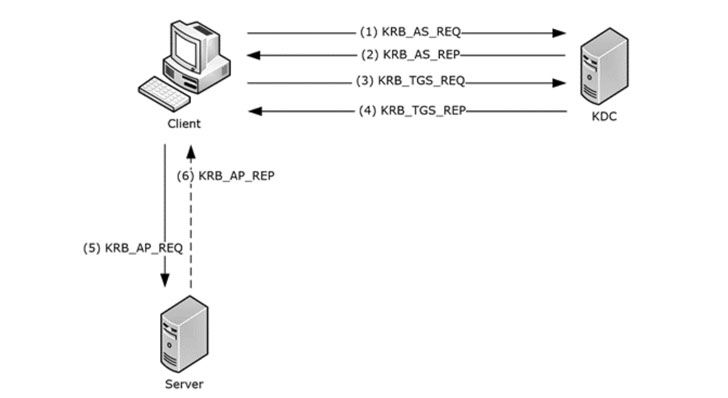

Hay tres componentes diferentes en la autenticación Kerberos que se encuentran en Microsoft Active Directory. Éstas incluyen:

- Cliente – El cliente es una entidad que intenta obtener boletos de KDC

- Servidor de aplicaciones – La fuente que necesita presentar los boletos emitidos para su verificación

- Centro de distribución de claves (KDC) – KDC es un tercero de confianza que emite tickets de verificación. En Microsoft Active Directory, el KDC es cada controlador de dominio que sirve a un dominio de Active Directory.

|

| Descripción general del intercambio de vales de autenticación Kerberos |

Kerberos es el protocolo predeterminado que se usa para iniciar sesión en una parte de una computadora basada en Windows en un dominio de Active Directory que es necesario para comprender los riesgos de robar las credenciales de Active Directory. Este es el protocolo de autenticación predeterminado que reemplaza a NTLM desde Windows 2000 y versiones posteriores. Cuáles son las diferencias entre ellos?

Los dos protocolos gestionan la autenticación de forma diferente. El protocolo de autenticación NTLM se basa en un protocolo de enlace de tres vías. La información de autenticación se intercambia entre el cliente y el servidor para autenticar al usuario. Por el contrario, Kerberos utiliza un proceso bidireccional que se basa en un servicio de emisión de boletos del centro de distribución clave (KDC).

NTLM usa contraseñas hash, mientras que Kerberos usa cifrado. Si bien Kerberos es el método de autenticación predeterminado, NTLM todavía se usa como protocolo de autenticación de respaldo. Si no se puede realizar la autenticación Kerberos, el sistema usa NTLM en su lugar.

¿Qué es el tostado AS-REP?

Aunque Kerberos es un protocolo de autenticación mucho más seguro que NTLM, no tiene su propio conjunto de vulnerabilidades, algunas de las cuales pueden provenir de configuraciones de cuentas de usuario específicas configuradas para la cuenta en Active Directory.

Uno de los primeros pasos en la autenticación Kerberos es la autenticación previa. La autenticación previa utiliza la contraseña del usuario para cifrar la marca de tiempo. El controlador de dominio (DC) descifra esto para verificar la contraseña correcta y no tener que reproducir la solicitud anterior. Podría ocurrir una vulnerabilidad si la autenticación previa está deshabilitada.

Una vez que esto está deshabilitado, el pirata informático puede solicitar datos de autenticación para cualquier usuario y el DC devuelve un boleto de emisión de boletos encriptado (TGT). Luego se puede usar para descifrar la contraseña por fuerza bruta en un entorno fuera de línea.

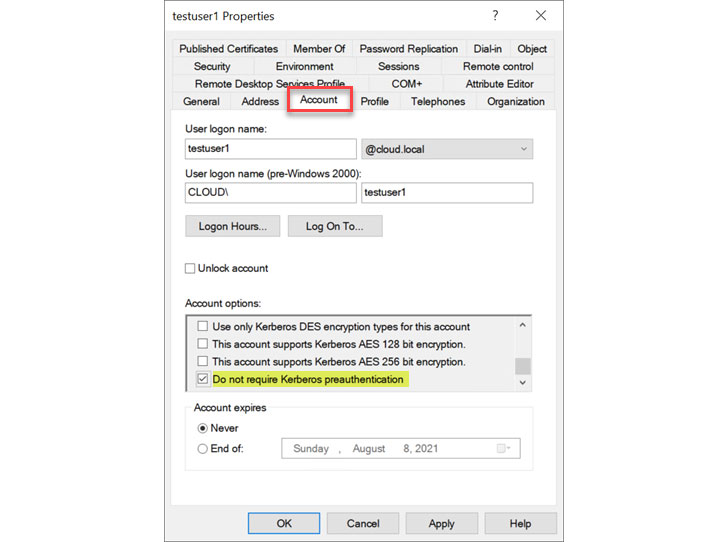

La autenticación previa se puede deshabilitar para cualquier cuenta de usuario en Active Directory en Pestaña de cuenta bajo Configuraciones de la cuenta. Buscar una casilla de verificación «No requiere autenticación previa de Kerberos. »

|

| Configure el indicador para que no requiera la autenticación previa de Kerberos en Active Directory |

AS-REP Roasting es una técnica que permite obtener valores de hash de contraseña para los usuarios que tienen esta bandera configurada en Active Directory. Además, varias herramientas de seguridad cibernética y piratería le permiten descifrar TGT obtenido de Active Directory. Estos incluyen Rubeus y Hashcat.

Usando una herramienta como Rubeus, los atacantes pueden encontrar cuentas que no requieren autenticación previa y luego extraer datos de emisión de boletos (TGT) para descifrar una contraseña fuera de línea.

Los datos se pueden convertir a un formato que se puede romper sin conexión con una herramienta como Hashcat, que puede usar el descifrado de contraseñas con fuerza bruta contra hashes. Este proceso implica el uso de un archivo de diccionario para adivinar la contraseña por fuerza bruta.

AS-REP Prevención de ataques de tueste

La manera obvia de prevenir un ataque de tostado AS-REP es auditar su entorno de Active Directory y asegurarse de que ninguna cuenta esté configurada como «No requiere autenticación previa de Kerberos».

Además de auditar la configuración de Active Directory para la autenticación previa configurada incorrectamente, desea asegurarse de que los usuarios deben usar contraseñas seguras y complejas.

También es importante asegurarse de que las contraseñas no se encuentren en la base de datos de contraseñas descifradas porque las listas de contraseñas descifradas se utilizan para descifrar las contraseñas extraídas por el ataque AS-REP Roasting. La protección de contraseña violada no se encuentra en Active Directory de forma nativa. Por lo tanto, se requiere una solución de terceros para este tipo de protección.

Protección de contraseña rota con Specops

La aplicación de políticas de contraseñas eficaces y el uso de soluciones de protección de contraseñas de Active Directory es esencial para garantizar que su entorno no sea vulnerable a los ataques de Kerberos, como AS-REP Roasting. Además, las políticas de contraseñas efectivas ayudan a garantizar que los usuarios usen contraseñas seguras que no sean fáciles de adivinar o que sean fácilmente atacadas por fuerza bruta u otros ataques de contraseña comunes.

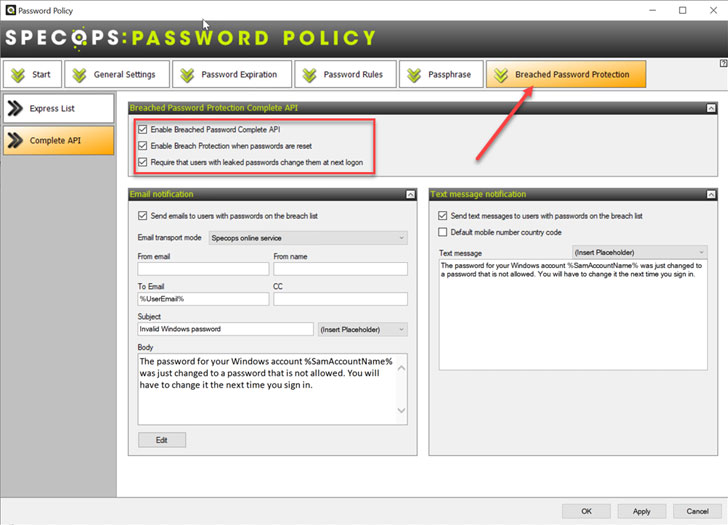

Specops Password Policy lleva las políticas de contraseñas a una era moderna con características y funciones que no encontrará de forma nativa en Active Directory. Evita el uso de contraseñas débiles e incluso rotas en el entorno con una de las características más importantes de la política de contraseñas de Specops, la protección de contraseñas violadas.

Specops lanzó recientemente otra iteración de protección con contraseña con datos de ataques en vivo. Los datos de ataques en vivo provienen de una solución trampa global que utiliza Specops para recopilar contraseñas que se utilizan en ataques en vivo de fuerza bruta. Estos están integrados con la protección actual que ofrece Specops a los clientes que utilizan una base de datos de contraseñas rotas, y la solución se actualiza continuamente con las últimas contraseñas rotas.

Además, con la protección contra vulneración de contraseñas que se encuentra en la Política de contraseñas de Specops, las organizaciones pueden implementar rápidamente la protección contra vulneración de contraseñas para evitar que los usuarios utilicen contraseñas comprometidas. Por ejemplo, si los usuarios intentan elegir una contraseña que se encuentra en la extensa base de datos de contraseñas rotas de Specops (más de dos mil millones), la contraseña no será aceptada. Además, si se descifra la contraseña de un usuario después de haberla definido en Active Directory, las organizaciones pueden usar la política de contraseñas de Specops para obligar a sus usuarios a cambiar su contraseña la próxima vez que inicien sesión.

|

| Se ha violado la protección de contraseña de Specops |

Además de la protección de contraseñas, la política de contraseñas de Specops agrega muchas otras características y beneficios que mejoran la capacidad de su organización para personalizar las políticas de contraseñas para satisfacer las necesidades comerciales y mantener un alto nivel de seguridad en su entorno. Éstas incluyen:

- Posibilidad de agregar más diccionarios de contraseña personalizados

- Caducidad de la contraseña según la longitud

- Notificación de caducidad de contraseña incorporada

- Restricciones de contenido de contraseña

- Expresiones regulares para verificar más a fondo el contenido de la contraseña

- Varias opciones de restablecimiento de contraseña

- El número mínimo de caracteres requeridos se cambia para restablecer la contraseña

Consideraciones

Active Directory es la solución de identidad número uno utilizada en las organizaciones actuales. Desafortunadamente, dijo, los atacantes apuntaban fuertemente al entorno de Active Directory para encontrar formas de robar las credenciales. Sus métodos de ataque incluyen ataques a los protocolos de autenticación utilizados por Active Directory, incluido Kerberos. AS-REP Roasting es un tipo de ataque que busca cuentas con autenticación previa el indicador de Kerberos no está configurado para el usuario.

Una vez que se encuentran, las herramientas de piratería se pueden usar para hacer cumplir las contraseñas de los usuarios. Una de las mejores formas en que las organizaciones pueden defenderse es contar con buenas políticas de contraseñas, junto con la protección de contraseñas, porque los atacantes a menudo usan bases de datos de contraseñas rotas en un ataque AS-REP Roasting. La política de contraseñas de Specops ayuda a las empresas a fortalecer la seguridad de las contraseñas, incluida la protección de contraseñas.