La protección contra los riesgos internos funciona cuando el proceso implica controlar los canales de transferencia de datos o examinar las fuentes de datos.

Un enfoque consiste en evitar que las unidades flash USB se copien o se envíen por correo electrónico. El segundo se refiere a la prevención de fugas o fraudes en los que un insider accede a archivos o bases de datos con intenciones lesivas.

Resumen

¿Cuál es la mejor manera de proteger sus datos?

Parece obvio que la prevención es la mejor forma de solucionar cualquier problema. En la mayoría de los casos, DCAP (auditoría y protección centradas en datos) y DAM (supervisión de la actividad de la base de datos) son suficientes. Ambos cumplen el propósito de proteger los datos en reposo.

El siguiente ejemplo ilustra el enfoque que encontramos en el sistema legal ruso.

Su amigo se acercó a un empleado del Servicio Federal de Migración en una de las regiones rusas y le pidió que ocultara información sobre dos delitos en su archivo en la base de datos de migrantes. El empleado sabía que esto se podía hacer de forma remota, accedió a la base de datos desde su casa y bloqueó los datos necesarios. Por hacer esto, recibió una recompensa de apenas $100.

Para evitar que sucediera este incidente, bastaba que el gerente observara al empleado accediendo a la base de datos y realizando operaciones no autorizadas. Una solución DAM sería útil. Aquí puede buscar más información sobre las tácticas del sistema DAM.

Como ejemplo de cómo el sistema DCAP detectó el fraude, este es el caso de un cliente de SearchInform:

SearchInform FileAuditor identificó varias computadoras en las que se almacenaban listas de precios y donde, además de los precios de venta, también se enumeraban los precios de compra. Esta información es confidencial; está prohibido distribuirlo sin control dentro o fuera de la empresa. Si los clientes conocen los precios de compra, estarán armados de argumentos y podrán negociar los mejores descuentos. Claramente hay una pérdida para el vendedor.

La columna de precios se escribió en blanco, lo que hizo que la lista de precios pareciera normal. A pesar de esto, FileAuditor reconoció que el precio de compra estaba definitivamente incluido en el documento. Al investigar el caso utilizando el sistema DLP, el especialista en ciberseguridad descubrió que los empleados habían enviado estas listas de precios a direcciones de correo electrónico externas. Una investigación posterior confirmó que hubo una colusión entre los compradores y los vendedores.

Esta era una intriga clásica: el gerente del vendedor acordó un gran descuento para el comprador con cualquier pretexto que se le ocurriera. El representante del comprador acordó devolver una parte de la diferencia al gerente del vendedor, quien negoció el descuento.

Entonces, tanto el vendedor como el administrador se beneficiaron, mientras que la empresa vendedora perdió dinero. En el caso de una violación, puede tomar hasta un año para que se identifique el daño; dependiendo del tamaño de la empresa, este daño puede oscilar entre miles y millones de dólares.

Resulta que el control de las fuentes de información permite que un experto en seguridad de la información detecte un incidente en su etapa más temprana: intención, en lugar de realizar un seguimiento después de que ocurra. El estricto control sobre estos asuntos impide una investigación más detallada, lo que permitiría recopilar pruebas y sacar conclusiones para que el incidente no se repita. Aquí, el especialista en seguridad de la información ha endurecido las políticas de seguridad de DLP en los documentos que incluyen precios de compra.

¿Cuál es el mejor enfoque para la protección de datos?

Un enfoque complejo. No es posible resolverlo todo con DLP. No todo depende realmente del control de la fuente. Sin embargo, cuando se combinan, estos enfoques dan un súper efecto. Cuando el sistema DCAP detecta una posible violación, el sistema DLP recopila evidencia y permite sacar conclusiones sobre cómo mejorar los procesos comerciales y hacerlos más transparentes.

¿Qué son DCAP y DAM?

Las soluciones DCAP y DAM ya están en el mercado en cantidades masivas debido a la necesidad de protección de datos en reposo. Además, este software es fácil de usar y se integra con soluciones de seguridad ya populares.

Puede usar SearchInform FileAuditor para determinar:

- qué documentos contienen información crítica para el negocio,

- qué parte de esta información almacena la empresa y dónde se encuentra,

- quien tiene acceso a ellos y puede modificarlos.

Es posible que el departamento de TI asuma tales tareas. Por ejemplo, DCAP hace que el sistema de archivos sea menos desordenado ya que a cada documento se le asigna una categoría (contratos, precios, datos personales, investigación, etc.).

Probablemente no sea la función más importante, pero las instantáneas son una función útil que le permite restaurar documentos sin problemas si algo sale mal. Sin embargo, como primer paso, el software está destinado a especialistas en seguridad de la información.

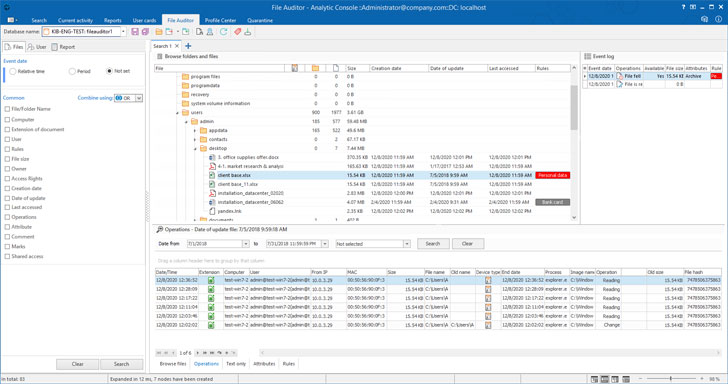

Así es como funciona FileAuditor:

- busca un archivo

- evalúa su cumplimiento de las reglas y lo etiqueta («datos personales», «acuerdo», etc.)

- si es necesario, copie un archivo en el repositorio.

- realiza un seguimiento de todas las acciones con archivos y carpetas

- lee permisos en archivos y carpetas

- en las comprobaciones posteriores, solo se analizan los archivos recién agregados o modificados.

Este año, SearchInform también lanzó su propia solución de monitoreo de bases de datos: SearchInform Database Monitor. Una base de datos es el principal activo de información de las empresas, por lo que juega un papel fundamental en sus operaciones. Los estafadores están interesados tanto en la matriz completa como en los puntos de acceso específicos a los datos. Esta amenaza se puede manejar usando el sistema DAM; por ejemplo, el Monitor de base de datos ve:

- ¿Quién accede a las bases de datos y con qué propósito?

- Qué información se solicita de la base de datos y en qué medida.

- ¿Qué cambios se están realizando en las bases de datos?

A pesar de que muchas empresas creen que tienen suficiente control sobre sus sistemas de archivos y están seguras de que sus usuarios cumplirán con las políticas corporativas, nuestra experiencia muestra que algunas empresas pueden tratar mal la información confidencial y que algunos documentos se pueden encontrar en ubicaciones no conformes. .

Pruebe la solución de auditoría de archivos durante 30 días de forma gratuita, y probablemente cambie de opinión y aprenda más sobre incidentes de uso indebido de datos dentro de su empresa.