Las empresas dependen de las aplicaciones SaaS para innumerables funciones, como colaboración, marketing, uso compartido de archivos y más. Pero, de manera problemática, a menudo carecen de los recursos para configurar esas aplicaciones para evitar ataques cibernéticos, exfiltración de datos y otros riesgos.

Las filtraciones de datos catastróficas y costosas son el resultado de errores de configuración de seguridad de SaaS. El Informe de investigaciones de violación de datos de Verizon 2020 encontró que los errores son la segunda causa más importante de violaciones de datos, lo que representa aproximadamente una de cada tres violaciones.

De ellos, las configuraciones incorrectas son, con mucho, las más comunes, lo que a menudo resulta en la exposición de las bases de datos o el contenido del sistema de archivos directamente en un servicio en la nube.

Las empresas tienden a ser tan vulnerables como las configuraciones de seguridad más débiles que han habilitado para sus aplicaciones SaaS. Para ilustrar, el equipo de Adaptive Shield descubrió errores de configuración de SaaS que dejan a las empresas expuestas al espionaje corporativo con un solo clic, exponiendo toda su nube, junto con cantidades masivas de datos de videoconferencia en esta nueva era de la FMH.

Elimine todas las configuraciones erróneas de SaaS

Los equipos de seguridad de TI deben hacer más para proteger a sus organizaciones de los riesgos causados por aplicaciones SaaS mal configuradas. Aquí hay cinco errores de configuración de SaaS que vemos todo el tiempo que debe verificar y corregir según sea necesario:

Resumen

1) Asegúrese de que los administradores de su sistema SaaS usen MFA, incluso si SSO está habilitado.

SSO se ha convertido en una característica clave para asegurar el acceso a las aplicaciones SaaS; sin embargo, todavía hay algunos usuarios que pueden, por diseño, eludir este control. Por razones de mantenimiento, la mayoría de los proveedores de SaaS permiten que los propietarios del sistema inicien sesión con su nombre de usuario y contraseña aunque SSO esté activado. Asegúrese de que la autenticación multifactor obligatoria esté habilitada para estos superusuarios. Si sus administradores confían en el nombre de usuario y las contraseñas, y las credenciales de un administrador se ven comprometidas, los atacantes podrán acceder a la cuenta.

2) Los buzones de correo compartidos son presa fácil, apreciados por los piratas informáticos. arregla el tuyo.

Muchas empresas utilizan buzones de correo compartidos para información financiera, de clientes y de otro tipo. Descubrimos que las organizaciones tienen un buzón compartido por cada 20 empleados en promedio. Estos presentan problemas porque no tienen un propietario claro y cada usuario tiene una contraseña, que es estática porque nadie la cambia. Los problemas son tan graves que Microsoft incluso recomienda bloquear el inicio de sesión para las cuentas de buzón compartido.

3) Gestionar usuarios externos con acceso a información interna.

Muchas empresas hoy en día intercambian información utilizando herramientas de colaboración. Si bien el uso compartido externo es una excelente manera de extender su organización a sus proveedores y socios, conlleva el riesgo de perder el control de sus datos. Asegúrese de definir una política de colaboración con usuarios externos y establezca las limitaciones adecuadas en todas las aplicaciones SaaS.

4) No sabes lo que no puedes ver; active la auditoría para maximizar la visibilidad y el control.

Como experto en seguridad, debe ser consciente de la información que le falta. Si bien las acciones auditadas predeterminadas son suficientes para algunas organizaciones, para otras puede ser una gran brecha de seguridad. Asegúrese de comprender lo que no está viendo y optimice si existen lagunas.

5) Asegúrese de que no se pueda acceder de forma anónima a ninguna entidad de datos sin su conocimiento.

Mantener un control completo sobre sus datos corporativos no es una tarea fácil. Y solo se vuelve más difícil a medida que agrega aplicaciones SaaS. Identifique qué recursos están expuestos públicamente, como paneles, formularios, debates o cualquier otra entidad de datos, y actúe ahora para corregirlos.

|

| Crédito de la imagen: Escudo adaptativo |

Cómo finalmente tomar el control de la seguridad SaaS

Adaptive Shield: tome el control total de su seguridad SaaS nativa

Aunque las plataformas SaaS tienen docenas o incluso cientos de controles de configuración de seguridad incorporados, es responsabilidad del cliente configurarlos correctamente. Los equipos de seguridad están abrumados, tratando de administrar miles de configuraciones en todas sus aplicaciones.

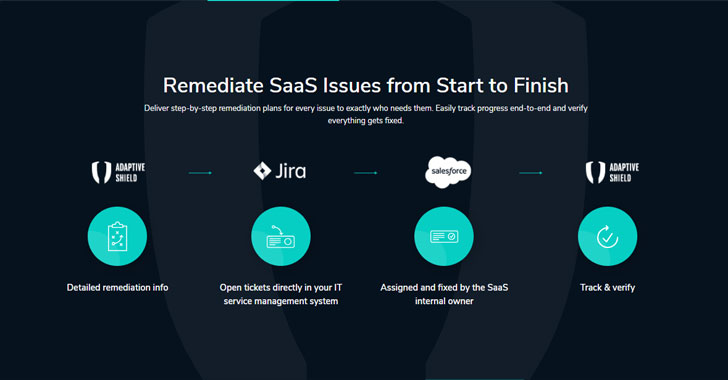

Adaptive Shield analiza, identifica y prioriza las debilidades de las aplicaciones SaaS y proporciona un monitoreo continuo para habilitar la seguridad continua para todas las configuraciones globales y los privilegios de los usuarios. Adaptive Shield resuelve los problemas de configuración errónea de SaaS como los mencionados anteriormente y miles más al proporcionar un control completo y automatizado de la seguridad de la aplicación SaaS.

La misión es brindar a los equipos de seguridad una plataforma común para administrar la seguridad de su aplicación SaaS sin esfuerzo. ¿Quiere saber más sobre lo que hacemos y cómo podemos ayudar a su organización a utilizar las aplicaciones SaaS con mayor confianza? Visite www.adaptive-shield.com

Comience hoy y obtenga el control completo de su seguridad SaaS