El Protocolo simple de transferencia de correo, o SMTP, tiene vulnerabilidades de seguridad vulnerables. Los protocolos de enrutamiento de correo electrónico se diseñaron en un momento en que la tecnología criptográfica estaba en su infancia (por ejemplo, el protocolo de transmisión de correo electrónico de facto, SMTP, tiene ahora casi 40 años), por lo que la seguridad no era una consideración importante.

Como resultado, el cifrado sigue siendo oportunista en la mayoría de los sistemas de correo electrónico, lo que significa que si la conexión inversa no es compatible con TLS, vuelve a una conexión no cifrada que entrega mensajes de texto sin formato.

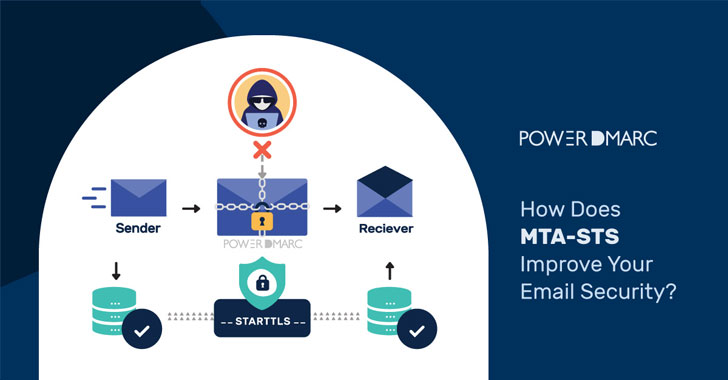

Para mitigar los problemas de seguridad de SMTP, MTA-STS (Mail Transfer Agent Strict Transport Security) es el estándar recomendado para la autenticación de correo electrónico. Obliga a TLS a permitir que el MTA envíe correos electrónicos de forma segura. Esto significa que solo permitirá el correo de los MTA que admitan el cifrado TLS y solo permitirá que el correo vaya a los hosts MX que admitan el cifrado TLS.

Si no se puede negociar una conexión cifrada entre los servidores SMTP que se comunican, el correo electrónico no se enviará en lugar de enviarse a través de una conexión no cifrada.

Análisis de riesgos asociados a la transmisión de correos electrónicos a través de conexiones SMTP no cifradas

STARTTLS es una extensión del protocolo de comunicación del protocolo de transmisión de correo electrónico SMTP, que permite a ambos socios de comunicación actualizar la comunicación sin cifrar a comunicación cifrada. Esta implementación de seguridad compatible con versiones anteriores se ha integrado adicionalmente en SMTP para garantizar que todos los clientes puedan conectarse con un determinado nivel de cifrado. Cuando SMTP se creó por primera vez en la década de 1980, no tenía medidas de seguridad para garantizar que la comunicación entre los servidores de correo se enviara en forma encriptada; solo enviaba correo como texto sin formato.

Una vulnerabilidad conocida en el diseño de SMTP podría explotarse fácilmente para degradar una conexión. Debido a que SMTP no fue diseñado para el cifrado, la actualización para la entrega cifrada se realiza mediante el envío de un comando STARTTLS sin cifrar. Esto permite que un atacante Man-in-the-middle manipule el comando STARTTLS, reduciendo el nivel de conexiones TLS cifradas a no cifradas. Esto obliga al cliente de correo electrónico a volver a enviar información de texto sin formato. Entonces, un atacante podría acceder fácilmente y escuchar a escondidas la información descifrada.

Los ataques de espionaje cibernético, como MITM, pueden comprometer la información confidencial intercambiada entre los funcionarios de una organización, lo que lleva a la filtración de bases de datos y credenciales corporativas.

¿Cómo proporcionar encriptación TLS usando MTA-STS?

MTA-STS hace que el cifrado TLS sea obligatorio en SMTP, lo que garantiza que los mensajes no se envíen a través de una conexión insegura ni se entreguen en texto claro. Esto, a su vez, evita los ataques Man-in-the-middle y DNS spoofing al evitar que los atacantes intercepten el tráfico de correo electrónico.

Los servicios MTA-STS alojados de PowerDMARC ayudan a eliminar las complicaciones asociadas con la aceptación del protocolo al facilitar el proceso general para los propietarios de dominios.

Nuestro MTA-STS alojado brinda a los propietarios de dominios los siguientes beneficios:

- Alojamos y administramos archivos de pólizas y certificados en su nombre

- Aceptar un registro es tan fácil como publicar varios registros CNAME DNS, por lo que es rápido y fácil.

- Panel de control dedicado para administrar y editar configuraciones de protocolo que le permiten realizar cambios en su registro MTA-STS sin tener que acceder a DNS

- Los servicios MTA-STS alojados de PowerDMARC cumplen con los requisitos de cumplimiento de RFC, así como con los estándares TLS actuales.

Los propietarios de dominios después de la implementación de MTA-STS están preocupados por cómo recibir notificaciones en situaciones en las que no se puede negociar una conexión cifrada y no se pueden entregar los mensajes. Sin embargo, con respecto a este tema, los expertos curan Mensaje SMTP TLS, un mecanismo que le avisa de los problemas de entrega.

¿Cómo veo y administro los informes TLS?

TLS-RPT le permite recibir notificaciones de fallas en la entrega de correos electrónicos en canales cifrados con TLS; analiza e informa todos los posibles problemas dentro de estos canales, lo que le permite responder a un problema de TLS y devolver el mensaje sin demora. Es una excelente adición a MTA-STS porque resuelve el problema de perder correos electrónicos durante la transmisión.

Servicios alojados TLS-RPT PowerDMARC:

- Le da acceso a un tablero dedicado que analiza automáticamente sus informes TLS (originalmente enviados en formato JSON) para hacerlos simples y legibles por humanos.

- Los datos de TLS-RPT se organizan en tablas con botones de función e íconos para facilitar el uso y la navegación

- Además, sus mensajes se dividen en dos formatos de visualización separados: por fuente de envío y por resultado, para una mejor visibilidad y comprensión, y para una mejor experiencia de usuario.

PowerDMARC lo ayuda a implementar y administrar soluciones de autenticación de correo electrónico, como DMARC, FPS, DKIM, BIMI, MTA-STS y TLS-RPT bajo un mismo techo sin tener que implementarlos por separado para su dominio.

Para aprovechar la autenticación de correo electrónico en su organización y combatir el riesgo de ataques de phishing, spoofing, ransomware y MITM, regístrese analizador DMARC gratis ¡hoy dia!