Los investigadores de ciberseguridad advirtieron sobre un exploit completamente funcional disponible públicamente que podría usarse para apuntar al software empresarial SAP.

El exploit aprovecha una vulnerabilidad, rastreada como CVE-2020-6207, que se deriva de una verificación de autenticación faltante en SAP Solution Manager (SolMan) versión 7.2

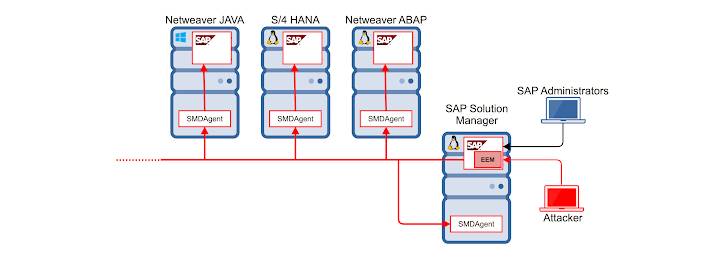

SAP SolMan es una solución de gestión y administración de aplicaciones que ofrece una gestión integral del ciclo de vida de las aplicaciones en entornos distribuidos, actuando como un centro centralizado para implementar y mantener sistemas SAP como ERP, CRM, HCM, SCM, BI y otros.

«Una explotación exitosa podría permitir que un atacante remoto no autenticado ejecute tareas administrativas altamente privilegiadas en los agentes SAP SMD conectados», dijeron los investigadores de Onapsis, refiriéndose al conjunto de herramientas Solution Manager Diagnostics utilizado para analizar y monitorear los sistemas SAP.

SAP abordó la vulnerabilidad, que tiene la puntuación base CVSS más alta posible de 10,0, como parte de sus actualizaciones de marzo de 2020.

Los métodos de explotación que aprovechan la falla fueron demostrados más tarde en la conferencia Black Hat en agosto pasado por los investigadores de Onasis Pablo Artuso e Yvan Genuer para resaltar las posibles técnicas de ataque que podrían diseñar las partes deshonestas para atacar los servidores SAP y obtener acceso raíz.

La falla crítica residía en el componente Monitoreo de la experiencia del usuario de SolMan (anteriormente, Monitoreo de la experiencia del usuario final o EEM), lo que ponía a todos los sistemas comerciales conectados a Solution Manager en riesgo de un posible compromiso.

La disponibilidad pública de un código de explotación de prueba de concepto (PoC), por lo tanto, deja a los servidores sin parches expuestos a una serie de posibles ataques maliciosos, que incluyen:

- Apagar cualquier sistema SAP en el panorama

- Hacer que TI controle las deficiencias que afectan la integridad financiera y la privacidad, lo que lleva a violaciones de cumplimiento normativo

- Eliminar cualquier dato en los sistemas SAP, causando interrupciones comerciales

- Asignar privilegios de superusuario a cualquier usuario existente o nuevo, lo que permite a esos usuarios ejecutar operaciones críticas, y

- Lectura de datos confidenciales de la base de datos

«Si bien los exploits se publican regularmente en línea, este no ha sido el caso de las vulnerabilidades de SAP, para las cuales los exploits disponibles públicamente han sido limitados», dijeron los investigadores de Onapsis.

«El lanzamiento de un exploit público aumenta significativamente la posibilidad de un intento de ataque, ya que también expande a los atacantes potenciales no solo a los expertos o profesionales de SAP, sino también a los niños que escriben scripts o a los atacantes menos experimentados que ahora pueden aprovechar las herramientas públicas en lugar de crear los suyos».