Los atacantes cibernéticos están poniendo su mirada activamente en aplicaciones SAP no seguras en un intento de robar información y sabotear procesos críticos, según una nueva investigación.

«La explotación observada podría conducir en muchos casos al control total de la aplicación SAP no segura, eludiendo los controles comunes de seguridad y cumplimiento, y permitiendo a los atacantes robar información confidencial, realizar fraudes financieros o interrumpir procesos comerciales de misión crítica mediante la implementación de ransomware o la detención de operaciones». dijo la firma de ciberseguridad Onapsis y SAP en un informe conjunto publicado hoy.

La compañía con sede en Boston dijo que detectó más de 300 explotaciones exitosas de un total de 1,500 intentos dirigidos a vulnerabilidades previamente conocidas y configuraciones inseguras específicas de los sistemas SAP entre mediados de 2020 y marzo de 2021, con múltiples intentos de fuerza bruta realizados por adversarios destinados a alto -privilegiar las cuentas de SAP y encadenar varias fallas para atacar las aplicaciones de SAP.

Las aplicaciones a las que se ha dirigido incluyen, entre otras, la planificación de recursos empresariales (ERP), la gestión de la cadena de suministro (SCM), la gestión del capital humano (HCM), la gestión del ciclo de vida del producto (PLM), la gestión de relaciones con los clientes (CRM) y otras.

De manera preocupante, el informe de Onapsis describe el uso de armas de las vulnerabilidades de SAP en menos de 72 horas desde el lanzamiento de los parches, con nuevas aplicaciones de SAP desprotegidas aprovisionadas en entornos de nube descubiertas y comprometidas en menos de 3 horas.

En un caso, un día después de que SAP emitiera un parche para CVE-2020-6287 (más abajo) el 14 de julio de 2020, surgió un exploit de prueba de concepto, seguido de una actividad de escaneo masivo el 16 de julio y el lanzamiento de un exploit público completamente funcional el 17 de julio de 2020.

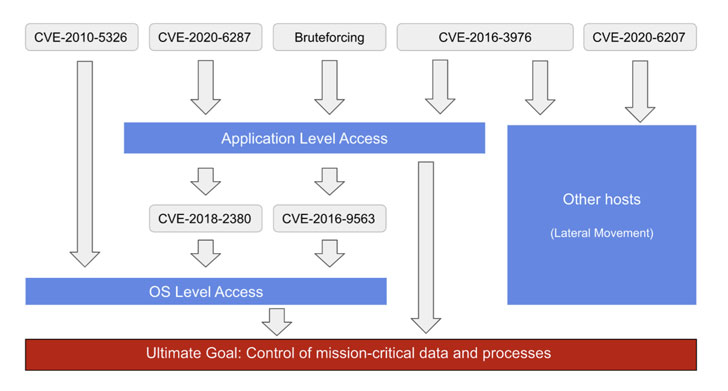

Los vectores de ataque no eran menos sofisticados. Se descubrió que los adversarios adoptaban un conjunto variado de técnicas, herramientas y procedimientos para obtener acceso inicial, escalar privilegios, soltar shells web para la ejecución de comandos arbitrarios, crear usuarios administradores de SAP con altos privilegios e incluso extraer credenciales de la base de datos. Los ataques en sí se lanzaron con la ayuda de nodos TOR y servidores privados virtuales (VPS) distribuidos.

Los seis defectos explotados por los actores de amenazas incluyen:

- CVE-2010-5326 (Puntuación CVSS: 10) – Error de ejecución de código remoto en SAP NetWeaver Application Server (AS) Java

- CVE-2016-3976 (Puntuación CVSS: 7,5): vulnerabilidad de cruce de directorios en SAP NetWeaver AS Java

- CVE-2016-9563 (Puntuación CVSS: 6.4) – Vulnerabilidad de expansión XML External Entity (XXE) en el componente BC-BMT-BPM-DSK de SAP NetWeaver AS Java

- CVE-2018-2380 (Puntuación CVSS: 6,6) – Vulnerabilidad transversal de directorio en el componente de ventas por Internet en SAP CRM

- CVE-2020-6207 (Puntuación CVSS: 9,8) – Falta la verificación de autenticación en SAP Solution Manager

- CVE-2020-6287 (Puntuación CVSS: 10) – Fallo de RECON (también conocido como código explotable de forma remota en NetWeaver) en el componente Asistente de configuración de LM

Revelado por primera vez en julio de 2020, la explotación exitosa de CVE-2020-6287 podría dar a un atacante no autenticado acceso completo al sistema SAP afectado, contando con la «capacidad de modificar registros financieros, robar información de identificación personal (PII) de empleados, clientes y proveedores, corromper datos, eliminar o modificar registros y rastreos y otras acciones que ponen en riesgo las operaciones comerciales esenciales, la ciberseguridad y el cumplimiento normativo».

Onapsis también dijo que pudo detectar actividad de escaneo para CVE-2020-6207 que se remonta al 19 de octubre de 2020, casi tres meses antes del lanzamiento público de un exploit completamente funcional el 14 de enero de 2021, lo que implica que los actores de amenazas tenían conocimiento de el exploit antes de la divulgación pública.

Además, se descubrió que un ataque separado observado el 9 de diciembre encadenaba exploits para tres de las fallas, a saber, CVE-2020-6287 para crear un usuario administrador e iniciar sesión en el sistema SAP, CVE-2018-2380 para escalada de privilegios y CVE -2016-3976 para acceder a cuentas con privilegios elevados y a la base de datos.

«Todo esto sucedió en 90 minutos», anotaron los investigadores de Onapsis.

Si bien no se han descubierto infracciones de los clientes, tanto SAP como Onapsis instan a las empresas a realizar una evaluación de compromiso de las aplicaciones, aplicar parches relevantes y abordar las configuraciones incorrectas para evitar el acceso no autorizado.

«Los hallazgos críticos […] describe ataques a vulnerabilidades con parches y pautas de configuración segura disponibles durante meses e incluso años «, dijo el CEO de Onapsis, Mariano Núñez. Desafortunadamente, demasiadas organizaciones aún operan con una gran brecha de gobernanza en términos de ciberseguridad y cumplimiento de sus aplicaciones de misión crítica. , lo que permite a los actores de amenazas externas e internas acceder, exfiltrar y obtener el control total de su información y procesos más sensibles y regulados».

“Las empresas que no han priorizado la mitigación rápida de estos riesgos conocidos deben considerar sus sistemas comprometidos y tomar las medidas adecuadas e inmediatas”, agregó Núñez.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA, por sus siglas en inglés) también publicó una advertencia de alerta sobre la actividad cibernética nefasta en curso en el panorama de amenazas de SAP, afirmando que «los sistemas que ejecutan software obsoleto o mal configurado están expuestos a mayores riesgos de ataques maliciosos».