La empresa taiwanesa de equipos de red Zyxel advierte a los clientes de un ataque en curso dirigido a un «pequeño subconjunto» de sus productos de seguridad, como firewall y servidores VPN.

Al atribuir los ataques a un «actor de amenazas sofisticado», la firma señaló que los ataques identifican dispositivos que tienen administración remota o SSL VPN habilitados, es decir, en las series USG / ZyWALL, USG FLEX, ATP y VPN que ejecutan firmware ZLD local. , lo que implica que los dispositivos objetivo son de acceso público a través de Internet.

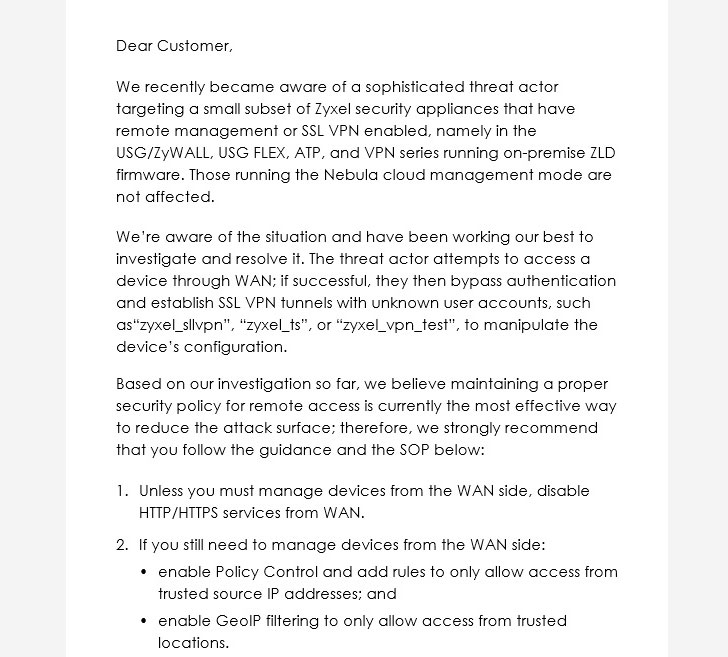

«El actor de amenazas intenta acceder a un dispositivo a través de WAN; si tiene éxito, elude la autenticación y establece túneles VPN SSL con cuentas de usuario desconocidas, como ‘zyxel_slIvpn’, ‘zyxel_ts’ o ‘zyxel_vpn_test’, para manipular la configuración del dispositivo, «Zyxel dijo en un Mensaje de correo electrónicoque fue compartida en Twitter.

Al momento de escribir, no se sabe de inmediato si los ataques están explotando vulnerabilidades previamente conocidas en los dispositivos Zyxel o si aprovechan una falla de día cero para violar los sistemas. Tampoco está claro la escala del ataque y la cantidad de usuarios afectados.

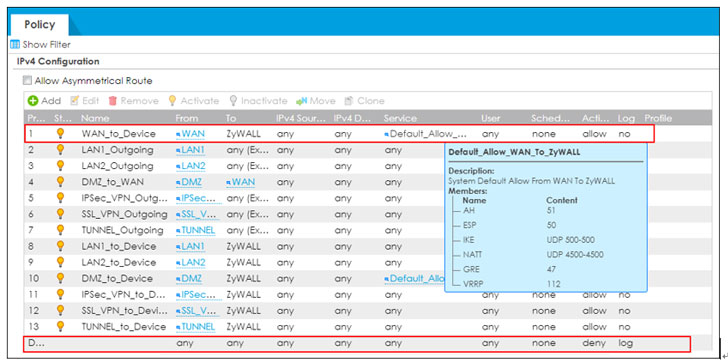

Para reducir la superficie de ataque, la empresa recomienda a los clientes que deshabiliten los servicios HTTP/HTTPS de la WAN e implementen una lista de IP geográfica restringida para habilitar el acceso remoto solo desde ubicaciones confiables.

A principios de este año, Zyxel reparó una vulnerabilidad crítica en su firmware para eliminar una cuenta de usuario codificada «zyfwp» (CVE-2020-29583) que podría ser abusada por un atacante para iniciar sesión con privilegios administrativos y comprometer la confidencialidad, integridad y disponibilidad del dispositivo.

El desarrollo se produce cuando las VPN empresariales y otros dispositivos de red se han convertido en un objetivo principal de los atacantes en una serie de campañas destinadas a encontrar nuevas vías en las redes corporativas, brindando a los actores de amenazas la capacidad de moverse lateralmente a través de la red y recopilar inteligencia confidencial para espionaje y otras operaciones de motivación financiera.