Los investigadores han descubierto un nuevo troyano que roba información, que se dirige a los dispositivos Android con una avalancha de capacidades de exfiltración de datos, desde la recopilación de búsquedas en el navegador hasta la grabación de audio y llamadas telefónicas.

Mientras que el malware en Android ha tomado previamente la apariencia de aplicaciones de imitación, que tienen nombres similares a piezas de software legítimas, esta nueva y sofisticada aplicación maliciosa se hace pasar por una aplicación de actualización del sistema para tomar el control de los dispositivos comprometidos.

«El software espía crea una notificación si la pantalla del dispositivo está apagada cuando recibe un comando usando el servicio de mensajería de Firebase», dijeron los investigadores de Zimperium en un análisis del viernes. «El ‘Buscando actualización…’ no es una notificación legítima del sistema operativo, sino del spyware».

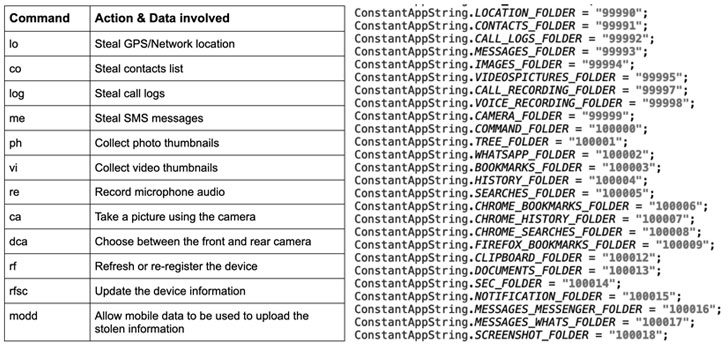

Una vez instalada, la sofisticada campaña de spyware comienza su tarea al registrar el dispositivo con un servidor de comando y control (C2) de Firebase con información como el porcentaje de batería, las estadísticas de almacenamiento y si el teléfono tiene instalado WhatsApp, seguido de la recopilación y exportación. cualquier dato de interés para el servidor en forma de archivo ZIP encriptado.

El software espía cuenta con innumerables capacidades con un enfoque en el sigilo, incluidas tácticas para robar contactos, marcadores del navegador e historial de búsqueda, robar mensajes abusando de los servicios de accesibilidad, grabar audio y llamadas telefónicas, y tomar fotos con las cámaras del teléfono. También puede rastrear la ubicación de la víctima, buscar archivos con extensiones específicas y tomar datos del portapapeles del dispositivo.

«La funcionalidad del spyware y la exfiltración de datos se activan bajo múltiples condiciones, como la adición de un nuevo contacto, la recepción de un nuevo SMS o la instalación de una nueva aplicación mediante el uso de los receptores ContentObserver y Broadcast de Android», dijeron los investigadores.

Además, el malware no solo organiza los datos recopilados en varias carpetas dentro de su almacenamiento privado, sino que también elimina cualquier rastro de actividad maliciosa al eliminar los archivos ZIP tan pronto como recibe un mensaje de «éxito» del servidor C2 después de la exfiltración. En un nuevo intento por evadir la detección y pasar desapercibido, el software espía también reduce su consumo de ancho de banda al cargar miniaturas en lugar de las imágenes y videos reales presentes en el almacenamiento externo.

Aunque la aplicación «Actualización del sistema» nunca se distribuyó a través de la tienda oficial de Google Play, la investigación destaca una vez más cómo las tiendas de aplicaciones de terceros pueden albergar malware peligroso. La identidad de los autores del malware, las víctimas objetivo y el motivo final detrás de la campaña aún no están claros.